KR101000630B1 - 보안 모듈 호스팅 장치 및 방법, 보안 모듈 및 프로그램 코드 - Google Patents

보안 모듈 호스팅 장치 및 방법, 보안 모듈 및 프로그램 코드 Download PDFInfo

- Publication number

- KR101000630B1 KR101000630B1 KR1020097007136A KR20097007136A KR101000630B1 KR 101000630 B1 KR101000630 B1 KR 101000630B1 KR 1020097007136 A KR1020097007136 A KR 1020097007136A KR 20097007136 A KR20097007136 A KR 20097007136A KR 101000630 B1 KR101000630 B1 KR 101000630B1

- Authority

- KR

- South Korea

- Prior art keywords

- security module

- application

- corresponding application

- information

- module

- Prior art date

Links

- 238000000034 method Methods 0.000 claims description 32

- 238000004590 computer program Methods 0.000 claims description 6

- 238000009434 installation Methods 0.000 description 13

- 230000001413 cellular effect Effects 0.000 description 3

- 238000010586 diagram Methods 0.000 description 1

- 238000007689 inspection Methods 0.000 description 1

- 238000011900 installation process Methods 0.000 description 1

- 230000004044 response Effects 0.000 description 1

- 230000001960 triggered effect Effects 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04B—TRANSMISSION

- H04B1/00—Details of transmission systems, not covered by a single one of groups H04B3/00 - H04B13/00; Details of transmission systems not characterised by the medium used for transmission

- H04B1/38—Transceivers, i.e. devices in which transmitter and receiver form a structural unit and in which at least one part is used for functions of transmitting and receiving

- H04B1/40—Circuits

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/08—Payment architectures

- G06Q20/10—Payment architectures specially adapted for electronic funds transfer [EFT] systems; specially adapted for home banking systems

- G06Q20/105—Payment architectures specially adapted for electronic funds transfer [EFT] systems; specially adapted for home banking systems involving programming of a portable memory device, e.g. IC cards, "electronic purses"

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/57—Certifying or maintaining trusted computer platforms, e.g. secure boots or power-downs, version controls, system software checks, secure updates or assessing vulnerabilities

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/30—Payment architectures, schemes or protocols characterised by the use of specific devices or networks

- G06Q20/32—Payment architectures, schemes or protocols characterised by the use of specific devices or networks using wireless devices

- G06Q20/322—Aspects of commerce using mobile devices [M-devices]

- G06Q20/3227—Aspects of commerce using mobile devices [M-devices] using secure elements embedded in M-devices

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/30—Payment architectures, schemes or protocols characterised by the use of specific devices or networks

- G06Q20/32—Payment architectures, schemes or protocols characterised by the use of specific devices or networks using wireless devices

- G06Q20/327—Short range or proximity payments by means of M-devices

- G06Q20/3278—RFID or NFC payments by means of M-devices

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/30—Payment architectures, schemes or protocols characterised by the use of specific devices or networks

- G06Q20/34—Payment architectures, schemes or protocols characterised by the use of specific devices or networks using cards, e.g. integrated circuit [IC] cards or magnetic cards

- G06Q20/341—Active cards, i.e. cards including their own processing means, e.g. including an IC or chip

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/30—Payment architectures, schemes or protocols characterised by the use of specific devices or networks

- G06Q20/34—Payment architectures, schemes or protocols characterised by the use of specific devices or networks using cards, e.g. integrated circuit [IC] cards or magnetic cards

- G06Q20/357—Cards having a plurality of specified features

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/38—Payment protocols; Details thereof

- G06Q20/40—Authorisation, e.g. identification of payer or payee, verification of customer or shop credentials; Review and approval of payers, e.g. check credit lines or negative lists

- G06Q20/401—Transaction verification

-

- G—PHYSICS

- G07—CHECKING-DEVICES

- G07F—COIN-FREED OR LIKE APPARATUS

- G07F7/00—Mechanisms actuated by objects other than coins to free or to actuate vending, hiring, coin or paper currency dispensing or refunding apparatus

- G07F7/08—Mechanisms actuated by objects other than coins to free or to actuate vending, hiring, coin or paper currency dispensing or refunding apparatus by coded identity card or credit card or other personal identification means

- G07F7/0806—Details of the card

- G07F7/0813—Specific details related to card security

- G07F7/0826—Embedded security module

-

- G—PHYSICS

- G07—CHECKING-DEVICES

- G07F—COIN-FREED OR LIKE APPARATUS

- G07F7/00—Mechanisms actuated by objects other than coins to free or to actuate vending, hiring, coin or paper currency dispensing or refunding apparatus

- G07F7/08—Mechanisms actuated by objects other than coins to free or to actuate vending, hiring, coin or paper currency dispensing or refunding apparatus by coded identity card or credit card or other personal identification means

- G07F7/10—Mechanisms actuated by objects other than coins to free or to actuate vending, hiring, coin or paper currency dispensing or refunding apparatus by coded identity card or credit card or other personal identification means together with a coded signal, e.g. in the form of personal identification information, like personal identification number [PIN] or biometric data

- G07F7/1008—Active credit-cards provided with means to personalise their use, e.g. with PIN-introduction/comparison system

-

- G—PHYSICS

- G07—CHECKING-DEVICES

- G07F—COIN-FREED OR LIKE APPARATUS

- G07F7/00—Mechanisms actuated by objects other than coins to free or to actuate vending, hiring, coin or paper currency dispensing or refunding apparatus

- G07F7/08—Mechanisms actuated by objects other than coins to free or to actuate vending, hiring, coin or paper currency dispensing or refunding apparatus by coded identity card or credit card or other personal identification means

- G07F7/10—Mechanisms actuated by objects other than coins to free or to actuate vending, hiring, coin or paper currency dispensing or refunding apparatus by coded identity card or credit card or other personal identification means together with a coded signal, e.g. in the form of personal identification information, like personal identification number [PIN] or biometric data

- G07F7/1016—Devices or methods for securing the PIN and other transaction-data, e.g. by encryption

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04B—TRANSMISSION

- H04B5/00—Near-field transmission systems, e.g. inductive or capacitive transmission systems

- H04B5/40—Near-field transmission systems, e.g. inductive or capacitive transmission systems characterised by components specially adapted for near-field transmission

- H04B5/48—Transceivers

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W8/00—Network data management

- H04W8/22—Processing or transfer of terminal data, e.g. status or physical capabilities

- H04W8/24—Transfer of terminal data

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04M—TELEPHONIC COMMUNICATION

- H04M1/00—Substation equipment, e.g. for use by subscribers

- H04M1/72—Mobile telephones; Cordless telephones, i.e. devices for establishing wireless links to base stations without route selection

- H04M1/724—User interfaces specially adapted for cordless or mobile telephones

- H04M1/72403—User interfaces specially adapted for cordless or mobile telephones with means for local support of applications that increase the functionality

- H04M1/72406—User interfaces specially adapted for cordless or mobile telephones with means for local support of applications that increase the functionality by software upgrading or downloading

Landscapes

- Engineering & Computer Science (AREA)

- Business, Economics & Management (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Accounting & Taxation (AREA)

- Theoretical Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Strategic Management (AREA)

- General Business, Economics & Management (AREA)

- Computer Networks & Wireless Communication (AREA)

- Finance (AREA)

- Computer Hardware Design (AREA)

- Software Systems (AREA)

- General Engineering & Computer Science (AREA)

- Microelectronics & Electronic Packaging (AREA)

- Signal Processing (AREA)

- Development Economics (AREA)

- Economics (AREA)

- Databases & Information Systems (AREA)

- Stored Programmes (AREA)

Abstract

Description

Claims (35)

- 적어도 하나의 보안 모듈 애플리케이션을 포함하는 보안 모듈을 호스팅할 수 있는 장치로서,상기 장치는 상기 보안 모듈로의 연결성(connectivity)을 제공하고,상기 적어도 하나의 보안 모듈 애플리케이션에 관한 정보를 상기 보안 모듈로부터 획득하되, 상기 획득된 정보에 기초하여 호환가능 대응 애플리케이션이 상기 장치에 존재하는지의 여부를 검사하는 프로세서와,상기 프로세서와 연결되며, 호환가능 대응 애플리케이션이 상기 장치에 존재하지 않는 경우, 외부 소스로부터 상기 호환 가능 대응 애플리케이션을 획득하는 통신 모듈을 포함하는보안 모듈 호스팅 장치.

- 제 1 항에 있어서,상기 장치는 상기 보안 모듈로의 연결성을 제공하는 인터페이스를 포함하는보안 모듈 호스팅 장치.

- 제 1 항에 있어서,상기 프로세서는 상기 대응 애플리케이션을 획득하라는 명령을 상기 통신 모듈에 전송하는보안 모듈 호스팅 장치.

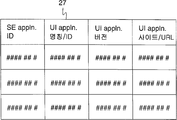

- 제 1 항에 있어서,상기 정보는 상기 호환가능 대응 애플리케이션의 명칭 또는 명칭 식별자 및 버전 식별자(version identifier)를 포함하는보안 모듈 호스팅 장치.

- 제 1 항에 있어서,상기 정보는 요구되는 호환가능 대응 애플리케이션을 설치하거나 갱신하는 방법에 대한 인스트럭션을 포함하는보안 모듈 호스팅 장치.

- 제 1 항에 있어서,상기 정보는 상기 호환가능 대응 애플리케이션 또는 갱신이 다운로드될 수 있는 네트워크 리소스를 나타내는보안 모듈 호스팅 장치.

- 제 1 항에 있어서,상기 대응 애플리케이션은 상기 보안 모듈 또는 보안 모듈 애플리케이션용 사용자 인터페이스를 제공하는보안 모듈 호스팅 장치.

- 제 1 항에 있어서,상기 장치는 외부의 비접촉 판독기와 상기 보안 모듈 사이에 정보를 통신하는 근접장 통신 모듈(a near field communication module)을 포함하는보안 모듈 호스팅 장치.

- 장치로서,적어도 하나의 보안 모듈 애플리케이션을 포함하는 보안 모듈과,상기 적어도 하나의 보안 모듈 애플리케이션에 관한 정보를 상기 보안 모듈로부터 획득하되, 상기 획득된 정보에 기초하여 상기 장치에 존재하는지를 검사하는 프로세서와,상기 프로세서와 연결되며, 호환가능 대응 애플리케이션이 상기 장치에 존재하지 않는 경우, 외부 소스로부터 상기 호환 가능 대응 애플리케이션을 획득하는 통신 모듈을 포함하는장치.

- 제 9 항에 있어서,상기 장치는 상기 보안 모듈로의 연결성을 제공하는 인터페이스를 포함하는장치.

- 제 9 항에 있어서,상기 대응 애플리케이션은 상기 보안 모듈 또는 보안 모듈 애플리케이션용 사용자 인터페이스를 제공하는장치.

- 제 9 항에 있어서,상기 장치는 외부의 비접촉 판독기와 상기 보안 모듈 사이에 정보를 통신하는 근접장 통신 모듈을 포함하는장치.

- 보안 모듈로서,상기 보안 모듈 내에 적어도 하나의 보안 모듈 애플리케이션을 설치하는 프로세싱 요소와,상기 프로세싱 요소에 연결되며,상기 보안 모듈 애플리케이션에 관한 호환가능 대응 애플리케이션 식별 정보를 상기 보안 모듈 내에 저장하는 메모리를 포함하는보안 모듈.

- 제 13 항에 있어서,상기 보안 모듈은 호스팅 장치로부터 상기 보안 모듈을 액세스하는 인터페이스를 포함하는보안 모듈.

- 제 13 항에 있어서,상기 보안 모듈은 요청자가 요청된 정보를 상기 보안 모듈로부터 수신할 적절한 권리를 갖는지의 여부를 검사하는 보안 검사 모듈을 포함하는보안 모듈.

- 제 13 항에 있어서,상기 보안 모듈은 스마트카드인보안 모듈.

- 적어도 하나의 보안 모듈 애플리케이션을 포함하는 보안 모듈을 호스팅할 수 있는 장치의 방법으로서,상기 적어도 하나의 보안 모듈 애플리케이션에 관한 정보를 상기 보안 모듈로부터 획득하는 단계와,상기 획득된 정보에 기초하여, 호환가능 대응 애플리케이션이 상기 장치에 존재하는지의 여부를 검사하는 단계와,호한 가능한 대응 애플리케이션이 상기 장치에 존재하지 않는 경우에 상기 호환가능 대응 애플리케이션을 외부 소스로부터 획득하는 단계를 포함하는방법.

- 제 17 항에 있어서,상기 정보는 상기 호환가능 대응 애플리케이션의 명칭 또는 명칭 식별자 및 버전 식별자를 포함하는방법.

- 제 17 항에 있어서,상기 정보는 요구되는 호환가능 대응 애플리케이션을 설치 또는 갱신하는 방법에 대한 인스트럭션을 포함하는방법.

- 제 17 항에 있어서,상기 정보는 상기 호환가능 대응 애플리케이션 또는 갱신이 다운로드될 수 있는 네트워크 리소스를 나타내는방법.

- 보안 모듈을 관리하는 방법으로서,적어도 하나의 보안 모듈 애플리케이션을 상기 보안 모듈에 설치하는 단계와,상기 적어도 하나의 보안 모듈 애플리케이션에 관한 호환가능 대응 애플리케이션 식별 정보를 상기 보안 모듈에 저장하는 단계를 포함하는방법.

- 컴퓨터 프로그램을 저장하는 컴퓨터 판독가능 매체로서,상기 컴퓨터 프로그램은,적어도 하나의 보안 모듈 애플리케이션에 관한 정보를 보안 모듈로부터 획득하는 컴퓨터 실행가능 프로그램 코드와,상기 획득된 정보에 기초하여, 호환가능 대응 애플리케이션이 장치에 존재하는지의 여부를 검사하는 컴퓨터 실행가능 프로그램 코드와,호환가능 대응 애플리케이션이 장치에 존재하지 않는 경우에 외부 소스로부터 상기 호환가능 대응 애플리케이션을 획득하는 컴퓨터 실행가능 프로그램 코드를 포함하는컴퓨터 판독가능 매체.

- 컴퓨터 프로그램을 저장하는 컴퓨터 판독가능 매체로서,상기 컴퓨터 프로그램은,적어도 하나의 보안 모듈 애플리케이션을 보안 모듈에 설치하는 컴퓨터 판독가능 프로그램 코드와,상기 적어도 하나의 보안 모듈 애플리케이션에 관한 호환가능 대응 애플리케이션 식별 정보를 상기 보안 모듈 내에 저장하는 컴퓨터 판독가능 프로그램 코드를 포함하는컴퓨터 판독가능 매체.

- 삭제

- 삭제

- 삭제

- 삭제

- 삭제

- 삭제

- 삭제

- 삭제

- 삭제

- 삭제

- 삭제

- 삭제

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| PCT/FI2006/050383 WO2008028989A1 (en) | 2006-09-07 | 2006-09-07 | Managing information relating to secure module applications |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| KR20090068234A KR20090068234A (ko) | 2009-06-25 |

| KR101000630B1 true KR101000630B1 (ko) | 2010-12-10 |

Family

ID=39156859

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| KR1020097007136A KR101000630B1 (ko) | 2006-09-07 | 2006-09-07 | 보안 모듈 호스팅 장치 및 방법, 보안 모듈 및 프로그램 코드 |

Country Status (7)

| Country | Link |

|---|---|

| US (2) | US9324206B2 (ko) |

| EP (1) | EP2060101B1 (ko) |

| JP (1) | JP5479097B2 (ko) |

| KR (1) | KR101000630B1 (ko) |

| CN (1) | CN101507248B (ko) |

| CA (1) | CA2659826C (ko) |

| WO (1) | WO2008028989A1 (ko) |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2018105924A1 (ko) * | 2016-12-07 | 2018-06-14 | 삼성전자 주식회사 | 보안 엘리먼트 관리 방법 및 이를 수행하는 전자 장치 |

Families Citing this family (41)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR101000630B1 (ko) | 2006-09-07 | 2010-12-10 | 노키아 코포레이션 | 보안 모듈 호스팅 장치 및 방법, 보안 모듈 및 프로그램 코드 |

| KR101561428B1 (ko) * | 2007-01-09 | 2015-10-19 | 비자 유에스에이 인코포레이티드 | 비접촉 트랜잭션 |

| PL3211553T3 (pl) | 2007-01-31 | 2019-07-31 | Nokia Technologies Oy | Zarządzanie aplikacjami związanymi z bezpiecznymi modułami |

| JP5323187B2 (ja) * | 2008-06-24 | 2013-10-23 | エヌエックスピー ビー ヴィ | 安全なモバイル環境におけるアプリケーションアクセス方法 |

| FR2942683A1 (fr) * | 2009-02-27 | 2010-09-03 | France Telecom | Configuration automotique d'un terminal |

| JP5547803B2 (ja) * | 2009-04-16 | 2014-07-16 | テレフオンアクチーボラゲット エル エム エリクソン(パブル) | メッセージをセキュアエレメントへ送信するための方法、サーバ、およびコンピュータプログラム |

| JP5185231B2 (ja) * | 2009-08-28 | 2013-04-17 | 株式会社エヌ・ティ・ティ・ドコモ | アクセス管理システムおよびアクセス管理方法 |

| EP2290906A1 (en) * | 2009-08-28 | 2011-03-02 | TeliaSonera AB | Mobile service advertiser |

| US10454693B2 (en) * | 2009-09-30 | 2019-10-22 | Visa International Service Association | Mobile payment application architecture |

| IN2012DN01925A (ko) * | 2009-12-04 | 2015-07-24 | Ericsson Telefon Ab L M | |

| US8745716B2 (en) | 2010-11-17 | 2014-06-03 | Sequent Software Inc. | System and method for providing secure data communication functionality to a variety of applications on a portable communication device |

| CN102024109B (zh) * | 2010-12-02 | 2012-07-18 | 清华大学 | 基于MetaOS技术的操作系统安全性检查方法 |

| EP2530661A1 (de) * | 2011-05-31 | 2012-12-05 | Avance Pay AG | Elektronisches System zur raschen und sicheren Abwicklung von Transaktionen mit mobilen Geräten |

| FR2980867B1 (fr) * | 2011-10-04 | 2013-10-18 | Inside Secure | Procede et systeme pour executer une transaction sans contact autorisant de multiples applications et de multiples instances d'une meme application |

| WO2013100636A1 (ko) | 2011-12-30 | 2013-07-04 | 에스케이씨앤씨 주식회사 | 마스터 tsm |

| KR101414932B1 (ko) * | 2011-12-30 | 2014-07-04 | 에스케이씨앤씨 주식회사 | 애플릿 액세스 제어 시스템 및 방법 |

| CA2890673C (en) | 2012-09-18 | 2017-10-10 | Jvl Ventures, Llc | Systems, methods, and computer program products for interfacing multiple service provider trusted service managers and secure elements |

| US10057400B1 (en) | 2012-11-02 | 2018-08-21 | Majen Tech, LLC | Lock screen interface for a mobile device apparatus |

| US9910659B2 (en) * | 2012-11-07 | 2018-03-06 | Qualcomm Incorporated | Methods for providing anti-rollback protection of a firmware version in a device which has no internal non-volatile memory |

| US10051103B1 (en) | 2013-01-10 | 2018-08-14 | Majen Tech, LLC | Screen interface for a mobile device apparatus |

| US11431834B1 (en) | 2013-01-10 | 2022-08-30 | Majen Tech, LLC | Screen interface for a mobile device apparatus |

| CN105143996A (zh) | 2013-03-15 | 2015-12-09 | 苹果公司 | 使用无线设备来促进与用户账户的交易 |

| US11030315B2 (en) * | 2013-05-21 | 2021-06-08 | Google Llc | Systems, methods, and computer program products for managing disabling of services |

| FR3015718B1 (fr) * | 2013-12-19 | 2016-02-05 | Oberthur Technologies | Procede de test et de mise a jour du systeme d'un terminal par un module d'identite de souscripteur et dispositifs associes |

| US11080777B2 (en) | 2014-03-31 | 2021-08-03 | Monticello Enterprises LLC | System and method for providing a social media shopping experience |

| US10511580B2 (en) | 2014-03-31 | 2019-12-17 | Monticello Enterprises LLC | System and method for providing a social media shopping experience |

| US11282131B2 (en) | 2014-03-31 | 2022-03-22 | Monticello Enterprises LLC | User device enabling access to payment information in response to user input |

| US10726472B2 (en) | 2014-03-31 | 2020-07-28 | Monticello Enterprises LLC | System and method for providing simplified in-store, product-based and rental payment processes |

| US9299072B2 (en) | 2014-05-29 | 2016-03-29 | Apple Inc. | Apparatuses and methods for operating a portable electronic device to conduct mobile payment transactions |

| US9400977B2 (en) * | 2014-05-29 | 2016-07-26 | Apple Inc. | User device enabling access to payment information in response to mechanical input detection |

| US11017384B2 (en) | 2014-05-29 | 2021-05-25 | Apple Inc. | Apparatuses and methods for using a primary user device to provision credentials onto a secondary user device |

| US10193700B2 (en) | 2015-02-27 | 2019-01-29 | Samsung Electronics Co., Ltd. | Trust-zone-based end-to-end security |

| US10846696B2 (en) * | 2015-08-24 | 2020-11-24 | Samsung Electronics Co., Ltd. | Apparatus and method for trusted execution environment based secure payment transactions |

| US10699274B2 (en) | 2015-08-24 | 2020-06-30 | Samsung Electronics Co., Ltd. | Apparatus and method for secure electronic payment |

| JP6476098B2 (ja) * | 2015-09-15 | 2019-02-27 | ルネサスエレクトロニクス株式会社 | 半導体装置 |

| EP3179690A1 (en) * | 2015-12-11 | 2017-06-14 | Gemalto Sa | Mobile device having trusted execution environment |

| US10191785B2 (en) | 2016-06-30 | 2019-01-29 | Paypal, Inc. | User data management across multiple apps on a user device |

| WO2020090418A1 (ja) * | 2018-10-31 | 2020-05-07 | 日立オートモティブシステムズ株式会社 | 電子制御装置、電子制御装置のリプログラミング方法 |

| WO2021055665A1 (en) * | 2019-09-19 | 2021-03-25 | Mastercard International Incorporated | Application management for simulated contactless payment cards |

| KR102590365B1 (ko) * | 2019-10-01 | 2023-10-16 | 아싸 아브로이 에이비 | 정밀 거리측정 애플리케이션들을 위한 접속 및 서비스 발견 |

| US20210406869A1 (en) * | 2020-06-25 | 2021-12-30 | Mastercard International Incorporated | Methods, systems and computer program products for modifying contactless payment card configurations |

Citations (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US20020083228A1 (en) | 2000-12-21 | 2002-06-27 | Chiloyan John H. | Method and system to access software pertinent to an electronic peripheral device at an address based on a peripheral device identifier |

| WO2006040115A1 (de) | 2004-10-12 | 2006-04-20 | Giesecke & Devrient Gmbh | Konfigurierung eines mobilen endgeraets durch von einem teilnehmermodul (sim) über eine luftschnitelle angeforderte konfigurationsdaten |

Family Cites Families (30)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CA1270339A (en) | 1985-06-24 | 1990-06-12 | Katsuya Nakagawa | System for determining a truth of software in an information processing apparatus |

| US6298441B1 (en) | 1994-03-10 | 2001-10-02 | News Datacom Ltd. | Secure document access system |

| GB2292047B (en) * | 1994-07-28 | 1998-09-16 | Motorola Ltd | Communications system |

| US7133845B1 (en) | 1995-02-13 | 2006-11-07 | Intertrust Technologies Corp. | System and methods for secure transaction management and electronic rights protection |

| US6128509A (en) | 1997-11-07 | 2000-10-03 | Nokia Mobile Phone Limited | Intelligent service interface and messaging protocol for coupling a mobile station to peripheral devices |

| FR2771205B1 (fr) | 1997-11-20 | 2000-01-21 | Gemplus Card Int | Procede, carte a puce et terminaux pour effectuer des transactions a travers un reseau de telecommunication |

| US6571389B1 (en) * | 1999-04-27 | 2003-05-27 | International Business Machines Corporation | System and method for improving the manageability and usability of a Java environment |

| JP3578266B2 (ja) | 2000-01-06 | 2004-10-20 | インターナショナル・ビジネス・マシーンズ・コーポレーション | アプリケーションの起動方法、アプリケーションの起動のためのソフトウエア・プロダクト |

| JP3851071B2 (ja) | 2000-09-27 | 2006-11-29 | 富士通株式会社 | 携帯端末遠隔制御方法 |

| JP2002109427A (ja) * | 2000-10-02 | 2002-04-12 | Industrial Bank Of Japan Ltd | 携帯電話機、携帯電話機を用いた決済システム及び携帯電話機を用いた決済方法 |

| US7165109B2 (en) * | 2001-01-12 | 2007-01-16 | Microsoft Corporation | Method and system to access software pertinent to an electronic peripheral device based on an address stored in a peripheral device |

| US20060237528A1 (en) * | 2001-07-10 | 2006-10-26 | Fred Bishop | Systems and methods for non-traditional payment |

| GB2380901B (en) | 2001-10-10 | 2005-09-14 | Vodafone Plc | Mobile telecommunications apparatus and methods |

| JP2004062265A (ja) * | 2002-07-25 | 2004-02-26 | Hitachi Ltd | 携帯端末 |

| US7890427B1 (en) * | 2003-01-09 | 2011-02-15 | Hewlett-Packard Development Company, L.P. | Authentication of notifications received in an electronic device in a mobile services network |

| DE60329162C5 (de) | 2003-03-03 | 2016-08-11 | Nokia Technologies Oy | Sicherheitselement Steuerungverfahren und Mobilendgerät |

| US20040181416A1 (en) | 2003-03-13 | 2004-09-16 | Yau-Jang Lee | Apparatus and method for granting/denying user requests for features of an application program |

| US7062260B2 (en) | 2003-03-27 | 2006-06-13 | Nokia Corporation | Fetching application and driver for extension device from network |

| JP2007510987A (ja) * | 2003-10-27 | 2007-04-26 | アメリカン パワー コンバージョン コーポレイション | ソフトウェアプログラムを更新するためのシステムおよび方法 |

| FR2864742B1 (fr) | 2003-12-30 | 2006-03-10 | Sagem | Procede de personnalisation automatique d'un terminal mobile en fonction du module d'identification de l'utilisateur et terminal mobile personnalisable |

| US6883718B1 (en) * | 2004-02-27 | 2005-04-26 | Imation Corp. | Credit card sized memory card with host connector |

| US20050222961A1 (en) * | 2004-04-05 | 2005-10-06 | Philippe Staib | System and method of facilitating contactless payment transactions across different payment systems using a common mobile device acting as a stored value device |

| US20060080351A1 (en) | 2004-10-12 | 2006-04-13 | Nokia Corporation | Super distribution of midlet suites |

| JP3703098B1 (ja) | 2004-11-11 | 2005-10-05 | 株式会社エヌ・ティ・ティ・ドコモ | 移動体端末装置 |

| FR2878109B1 (fr) * | 2004-11-17 | 2007-02-02 | Gemplus Sa | Procede d'evaluation de la comptabilite entre des applications et des dispositifs de traitement |

| JP4540454B2 (ja) | 2004-11-26 | 2010-09-08 | 株式会社エヌ・ティ・ティ・データ | アプリケーション設定装置、icチップ及びプログラム |

| CA2593657C (en) | 2005-03-07 | 2011-07-19 | Nokia Corporation | Method and mobile terminal device including smartcard module and near field communications means |

| US8442433B2 (en) * | 2005-03-30 | 2013-05-14 | At&T Intellectual Property I, Lp | Method and apparatus for provisioning a device |

| WO2006120280A1 (en) | 2005-05-09 | 2006-11-16 | Nokia Corporation | Application desktop management |

| KR101000630B1 (ko) | 2006-09-07 | 2010-12-10 | 노키아 코포레이션 | 보안 모듈 호스팅 장치 및 방법, 보안 모듈 및 프로그램 코드 |

-

2006

- 2006-09-07 KR KR1020097007136A patent/KR101000630B1/ko active IP Right Grant

- 2006-09-07 CN CN2006800557767A patent/CN101507248B/zh active Active

- 2006-09-07 WO PCT/FI2006/050383 patent/WO2008028989A1/en active Application Filing

- 2006-09-07 EP EP06778566.7A patent/EP2060101B1/en active Active

- 2006-09-07 US US12/440,467 patent/US9324206B2/en active Active

- 2006-09-07 CA CA2659826A patent/CA2659826C/en active Active

- 2006-09-07 JP JP2009526140A patent/JP5479097B2/ja active Active

-

2016

- 2016-03-21 US US15/075,479 patent/US10032147B2/en active Active

Patent Citations (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US20020083228A1 (en) | 2000-12-21 | 2002-06-27 | Chiloyan John H. | Method and system to access software pertinent to an electronic peripheral device at an address based on a peripheral device identifier |

| WO2006040115A1 (de) | 2004-10-12 | 2006-04-20 | Giesecke & Devrient Gmbh | Konfigurierung eines mobilen endgeraets durch von einem teilnehmermodul (sim) über eine luftschnitelle angeforderte konfigurationsdaten |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2018105924A1 (ko) * | 2016-12-07 | 2018-06-14 | 삼성전자 주식회사 | 보안 엘리먼트 관리 방법 및 이를 수행하는 전자 장치 |

Also Published As

| Publication number | Publication date |

|---|---|

| EP2060101A1 (en) | 2009-05-20 |

| US20160203450A1 (en) | 2016-07-14 |

| US9324206B2 (en) | 2016-04-26 |

| JP2010501953A (ja) | 2010-01-21 |

| CN101507248A (zh) | 2009-08-12 |

| CN101507248B (zh) | 2012-04-11 |

| CA2659826C (en) | 2013-08-13 |

| US20110239304A1 (en) | 2011-09-29 |

| EP2060101A4 (en) | 2010-07-07 |

| CA2659826A1 (en) | 2008-03-13 |

| KR20090068234A (ko) | 2009-06-25 |

| JP5479097B2 (ja) | 2014-04-23 |

| WO2008028989A1 (en) | 2008-03-13 |

| US10032147B2 (en) | 2018-07-24 |

| EP2060101B1 (en) | 2018-02-07 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| KR101000630B1 (ko) | 보안 모듈 호스팅 장치 및 방법, 보안 모듈 및 프로그램 코드 | |

| US20100043016A1 (en) | Application management device and application management method | |

| US11275826B2 (en) | Managing applications related to secure modules | |

| EP2852070B1 (en) | Wireless communication device for providing at least one near field communication service | |

| CN103460186B (zh) | 用于更新数据载体的方法 | |

| EP2211480B1 (en) | Wireless communication device for providing at least one near field communication service | |

| US9348575B2 (en) | Update of a data-carrier application | |

| US9600816B2 (en) | Method and system for executing a NFC transaction supporting multiple applications and multiples instances of a same application | |

| US20110012715A1 (en) | Provision of a tag-based service using a broker server | |

| US9390259B2 (en) | Method for activating an operating system in a security module | |

| CN105850155B (zh) | 用于管理非接触卡应用的应用数据的系统和方法 | |

| JP2008294976A (ja) | 携帯端末、携帯端末管理システムおよびデータ保存方法 | |

| RU2436254C2 (ru) | Управление информацией, относящейся к приложениям для защищенных модулей | |

| JP5766309B2 (ja) | セキュアモジュールアプリケーションに関連する情報の管理 | |

| CN101388772B (zh) | 一种数字签名方法和系统 | |

| KR20050028851A (ko) | 전자 정보 인증 시스템, 휴대 정보 단말기 및 이들에이용하는 전자 정보 인증 방법 | |

| JP6394068B2 (ja) | サービスアプリケーション配信システム、サービスアプリケーション配信方法及びサービス情報管理サーバー |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A201 | Request for examination | ||

| E701 | Decision to grant or registration of patent right | ||

| GRNT | Written decision to grant | ||

| FPAY | Annual fee payment |

Payment date: 20131119 Year of fee payment: 4 |

|

| FPAY | Annual fee payment |

Payment date: 20141126 Year of fee payment: 5 |

|

| FPAY | Annual fee payment |

Payment date: 20151118 Year of fee payment: 6 |

|

| FPAY | Annual fee payment |

Payment date: 20161123 Year of fee payment: 7 |

|

| FPAY | Annual fee payment |

Payment date: 20171117 Year of fee payment: 8 |

|

| FPAY | Annual fee payment |

Payment date: 20181115 Year of fee payment: 9 |