JP2012205197A - Management device and method - Google Patents

Management device and method Download PDFInfo

- Publication number

- JP2012205197A JP2012205197A JP2011069799A JP2011069799A JP2012205197A JP 2012205197 A JP2012205197 A JP 2012205197A JP 2011069799 A JP2011069799 A JP 2011069799A JP 2011069799 A JP2011069799 A JP 2011069799A JP 2012205197 A JP2012205197 A JP 2012205197A

- Authority

- JP

- Japan

- Prior art keywords

- failure

- network

- user terminal

- connection

- ipsec

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Granted

Links

Images

Landscapes

- Data Exchanges In Wide-Area Networks (AREA)

- Telephonic Communication Services (AREA)

Abstract

Description

本発明は、ネットワーク機器間で相互に接続確認を行う通信方式を用いるネットワークの技術分野に関し、ネットワーク機器の夫々がアクセスポイントを介して接続するネットワークを管理する管理装置及び方法の技術分野に関する。 The present invention relates to a technical field of a network using a communication method for mutual connection confirmation between network devices, and to a technical field of a management apparatus and method for managing a network to which each network device is connected via an access point.

この種のネットワークでは、ネットワーク上のネットワーク機器は、アクセスポイントを介して、例えばキャリア網等の大規模ネットワークに接続することで、該ネットワーク上の他のネットワーク機器との間で相互に通信を行うことが出来る。 In this type of network, network devices on the network communicate with each other network device on the network by connecting to a large-scale network such as a carrier network via an access point. I can do it.

このような大規模ネットワークにおいては、何らかの要因によって生じた障害により、ネットワーク機器間での通信の阻害が起こり得る。例えば、キャリア網内の機器の障害又は個々のネットワーク機器の障害等、障害によって通信の阻害が生じる規模が異なる。 In such a large-scale network, communication between network devices may be hindered due to a failure caused by some factor. For example, the scale at which communication is hindered due to a failure such as a failure of a device in a carrier network or a failure of an individual network device is different.

利用者に対して良質なサービスを提供するためには、ネットワークを管理する管理者は、このような障害の発生を迅速に検出し、必要であれば何らかの対応を行うことが好ましい。このため、生じた障害とそれによる通信の阻害の規模等について迅速に検出可能なシステムが存在することが好ましい。 In order to provide a high-quality service to the user, it is preferable that an administrator who manages the network quickly detects the occurrence of such a failure and takes some measures if necessary. For this reason, it is preferable that there is a system that can quickly detect the failure that has occurred and the scale of communication inhibition caused by the failure.

従来、キャリア網内で何らかの障害が発生した場合、ネットワークの管理システムは、詳細な障害の態様については把握することが出来ず、ネットワークの管理者側が、個々のネットワーク機器の利用者に対して直接障害確認を行う等の対応を行っていた。しかしながら、大規模ネットワークにおいて、このような対応を実施することは実践上困難である。 Conventionally, when some kind of failure occurs in the carrier network, the network management system cannot grasp the details of the failure, and the network administrator side directly responds to each network device user. Measures such as confirming failures were performed. However, it is practically difficult to implement such a response in a large-scale network.

このような困難を解決する一技術として、下記の先行技術文献には、障害の発生によって通信の阻害が生じた際に、ゲートウェイ等のアクセスポイントにおいて生じた障害か、個々のネットワーク機器における障害かを判別可能な不具合検出方法についての説明がある。 As a technology for solving such difficulties, the following prior art documents describe whether a failure occurred in an access point such as a gateway or a failure in an individual network device when communication was interrupted due to the occurrence of a failure. There is a description of a defect detection method capable of discriminating between the two.

上述したネットワーク機器は、例えば、IPsec(Security Architecture for Internet Protocol)等によって他のネットワーク機器と1対1で接続され、定期的に接続の確認を実施している。このような態様の通信では、ネットワーク機器間の通信が何らかの要因で阻害され、所定の期間継続して接続の確認が行えない場合には、各ネットワーク機器は、通信に障害が生じたことを判断する。このとき、各ネットワーク機器は、ネットワークの管理装置に対して障害発生の通報を行う。該通知を受信することで、ネットワーク管理装置は、障害の発生を検出することが出来る。 The network devices described above are connected to other network devices on a one-to-one basis by, for example, IPsec (Security Architecture for Internet Protocol), and the connection is periodically checked. In such a mode of communication, when communication between network devices is hindered for some reason and connection cannot be confirmed for a predetermined period of time, each network device determines that a communication failure has occurred. To do. At this time, each network device reports a failure occurrence to the network management device. By receiving the notification, the network management device can detect the occurrence of a failure.

このとき、アクセスポイント等、キャリア網内の機器に障害が発生した場合、該機器を通じて通信するネットワーク機器のIPsec通信全てが遮断され、接続の確認が行えなくなる。このとき、各IPsecの両端のネットワーク機器から一斉に障害通知がネットワーク管理装置に通報されるため、膨大な量の障害通知がネットワーク管理装置によって収集される。 At this time, when a failure occurs in a device in the carrier network such as an access point, all the IPsec communication of the network device communicating through the device is blocked, and the connection cannot be confirmed. At this time, since failure notifications are simultaneously notified from the network devices at both ends of each IPsec to the network management device, a huge amount of failure notifications are collected by the network management device.

このとき、ネットワーク管理装置側では、収集された膨大な量の障害通知を処理して障害の確認を行うために、膨大な処理が求められる。一方で、収集された障害通知がキャリア網内での単一の障害に起因することが特定可能であれば、このような膨大な処理を行うことなく、障害の特定を迅速に実施可能となる。 At this time, on the network management device side, a huge amount of processing is required in order to check the failure by processing a huge amount of failure notifications collected. On the other hand, if it is possible to specify that the collected failure notification is caused by a single failure in the carrier network, the failure can be quickly identified without performing such an enormous amount of processing. .

本発明は、上述した技術的な問題点に鑑みてなされたものであり、ネットワーク内での障害の発生時に、該障害の好適に特定し得る管理装置及び方法を提供することを課題とする。 The present invention has been made in view of the above-described technical problems, and an object of the present invention is to provide a management apparatus and method capable of suitably identifying a failure when a failure occurs in a network.

上記課題を解決するために、開示の管理装置は、アクセスポイントを介して相互に接続する複数のネットワーク端末を備えるネットワークの管理装置であって、グループ化手段と、障害検出手段と、判定手段とを備える。グループ化手段は、複数のネットワーク端末を、接続を中継するアクセスポイント毎にグループ化する。障害検出手段は、ネットワーク端末間の接続が切断したか否かを検出する。判定手段は、ネットワーク端末のグループにおいて、所定期間内に閾値を超える数の接続の切断が検知される場合に、ネットワーク端末間の接続の切断が、グループに対応するアクセスポイントの障害によるものと判定する。 In order to solve the above problems, a disclosed management device is a network management device including a plurality of network terminals connected to each other via an access point, and includes a grouping unit, a failure detection unit, a determination unit, Is provided. The grouping means groups a plurality of network terminals for each access point that relays connection. The failure detection means detects whether or not the connection between the network terminals is disconnected. The determination means determines that the disconnection of the connection between the network terminals is caused by the failure of the access point corresponding to the group when the disconnection of the number of connections exceeding the threshold is detected within a predetermined period in the group of network terminals. To do.

上述の構成によれば、管理装置は、管理するネットワーク上で生じた障害がアクセスポイントにおける障害であるか又はその他の障害であるかを好適に判別可能となる。 According to the above-described configuration, the management apparatus can suitably determine whether a failure that has occurred on the managed network is a failure at the access point or another failure.

以下に、発明を実施するための実施形態について説明する。 Embodiments for carrying out the invention will be described below.

(1)ネットワークの概要

図を参照して、開示の管理装置と、該管理装置が管理するネットワークとの構成について説明する。図1は、開示の管理装置の一例である管理装置1、及び該管理装置1が管理するネットワーク100の構成を示すブロック図である。

(1) Overview of Network With reference to the drawings, a configuration of a disclosed management device and a network managed by the management device will be described. FIG. 1 is a block diagram illustrating a configuration of a

ネットワーク100は、相互に無線又は有線接続される複数のアクセスポイント(Access Point:AP)2(つまり、AP2a乃至2e)と、AP2を介して管理装置1に接続される複数の複数のユーザ端末3(つまり、ユーザ端末3a乃至3j)と、AP2間の通信を中継する中継器4(つまり、中継器4a乃至4g)とを備える。以降の説明において、AP2a乃至2eを区別することなく記載又は総称する場合においてはAP2との記載を用いる。また、ユーザ端末3a乃至3jを区別することなく記載又は総称する場合においてはユーザ端末3との記載を用いる。また、中継器4a乃至4gを区別することなく記載又は総称する場合においては中継器4との記載を用いる。

The

AP2は、中継器4と共に、ネットワーク100においてユーザ端末3の間の通信を中継するキャリア網ネットワーク110を形成する。ユーザ端末3は、所定のAP2(図1の例では、AP2a乃至2f)を介してキャリア網ネットワーク110に接続される。このようなAP2とユーザ端末3との関係について、AP2がユーザ端末3を収容すると称する。ユーザ端末3の夫々は、収容されるAP2のいずれかを介してキャリア網ネットワーク110に接続し、他のユーザ端末3と通信を行う。中継器4は、通信の中継を行う中継器であって、相互間で、又はAP2との間で無線又は有線接続されることで、キャリア網ネットワーク110を実現する。尚、中継器4の構成は、公知の通信設備の中継器や、例えばアクセスポイント等と同様であってよい。

The

図1に示される例では、管理装置1は、AP2eを介してキャリア網ネットワーク110に接続され、ユーザ端末3a乃至3jと通信を行う、ネットワーク100の管理装置である。

In the example shown in FIG. 1, the

AP2は、キャリア網ネットワーク110に配置され、他のAP2又は中継器4と通信をする、所謂キャリア網ネットワーク110側のアクセスポイントと、ユーザ端末3と接続される所謂ユーザ端末3側のアクセスポイントとを包括して示すものである。キャリア網ネットワーク110側のアクセスポイントと、ユーザ端末3側のアクセスポイントとは相互に1対1で通信可能なアクセスポイント間通信により、管理装置1又はユーザ端末3いずれかとキャリア網ネットワーク110との通信を中継する。このような構成のため、キャリア網ネットワーク110側のアクセスポイントを特定することで、該キャリア網ネットワーク110側のアクセスポイントと1対1で通信するユーザ端末3側のアクセスポイント及び配下のユーザ端末3を特定することが出来る。

AP 2 is arranged in

ユーザ端末3は、キャリア網ネットワーク110の利用者が有する通信端末又はルータ等の通信機器であって、夫々収容されるAP2の配下でユーザネットワークを形成する。ユーザ端末3は、相互に例えばIPsec等のプロトコルを用いて接続することで、AP2を介して通信を行うことが可能である。

The

尚、図1では、ネットワーク100は、AP2としてAP2a乃至2eを備え、ユーザ端末3としてユーザ端末3a乃至3jを備え、中継器4として中継器4a乃至4gを備える例が図示されている。しかしながら、これらはあくまで便宜上の記載であって、ネットワーク100は、より多数の又は少数のAP2、ユーザ端末3又は中継器4を備えていてもよい。

1 illustrates an example in which the

図2を参照して、ユーザ端末3同士のIPsecを用いた通信の例について説明する。図2は、図1に示すネットワーク100に含まれるユーザ端末3のうち、ユーザ端末3aとユーザ端末3bとの間のIPsec通信に着目した図である。

An example of communication using IPsec between

図2(a)に示されるように、ユーザ端末3aとユーザ端末3bとは、IPsecを形成して、相互にデータの通信を行う。このとき、ユーザ端末3aは、対応するAP2aを介してキャリア網ネットワーク110と接続し、ユーザ端末3bは、対応するAP2bを介してキャリア網ネットワーク110と接続する。キャリア網ネットワーク110には、AP2を介して管理装置1が接続される。IPsec通信においては、接続するユーザ端末3aとユーザ端末3bとは、定期的に接続の確認を行う。

As shown in FIG. 2A, the

図2(b)では、例えばAP2aに障害が生じ、ユーザ端末3aとユーザ端末3bとの間のIPsec通信が遮断される場合について図示している。ユーザ端末3aとユーザ端末3bとは、定期的に行われる接続の確認によりIPsec通信の遮断を検出した後に、管理装置1に対してIPsec障害通報を送信する。このとき、AP2aに障害が生じていることから、ユーザ端末3aは、IPsec障害通報を送信出来ない。このため、管理装置1は、ユーザ端末3bからのIPsec障害通報を受け付けることとなる。図2(c)は、図2(b)に示されるようにIPsecの通信が遮断した場合に、ユーザ端末3bが管理装置1にIPsecの障害通報を送信する様子について図示している。

FIG. 2B illustrates a case where, for example, a failure occurs in the

図3に管理装置1において受け付けるIPsec障害通報の例を示す。通信の障害を検出したユーザ端末3は、IPsec毎識別用の番号とともに、障害の発生日時、IPsecを介して接続していたユーザ端末3の識別用のユーザ端末ID(つまり、IPsec通信の一方のユーザ端末のIDと他方のID)とを通知する。尚、IPsec障害通報がIPsecの復旧を通知する通報である場合には、IPsecの復旧時刻を加えて通報する。

FIG. 3 shows an example of an IPsec failure report accepted by the

尚、このとき、AP2aを介してキャリア網ネットワーク110に接続するユーザ端末3がユーザ端末3aの他にも存在する場合、AP2aに生じた障害によるIPsecの遮断を検出したユーザ端末3の夫々から、IPsec障害通報が、管理装置1に複数送信される。

At this time, if there are

管理装置1において、受け付けた複数のIPsec障害通報が、ユーザ端末3毎の個別の障害を通報するものか、キャリア網内ネットワーク110において複数のIPsec通信を管理するAP2aにおける障害を通報するものかを判別することが出来ない場合、管理装置1では、受け付けたIPsec障害通報を検証することが好ましい。例えば、管理装置1は、障害が生じたユーザ端末3の夫々に対して個別に確認を行うことで、障害の特定を行うことが好ましい。このとき、AP2aを介してキャリア網ネットワーク110に接続するユーザ端末3が複数存在する場合、検証するIPsec障害通報の数も膨大なものとなり、膨大な数のIPSec障害通報を処理するための処理量もまた膨大なものとなる。

In the

本実施形態において説明する管理装置1は、以下に示す特有の構成及び動作により、受け付けた複数のIPsec障害通報がキャリア網ネットワーク100におけるAP2における障害であるか否かを好適に判別出来る。

The

(2)装置構成例

図4を参照して、管理装置1の構成と機能とについて説明する。図4は、管理装置1が備えるハードウェア構成及び該構成によって実現される機能について便宜的に表す機能部を示すブロック図である。

(2) Device Configuration Example The configuration and function of the

図4に示されるように、管理装置1は、CPU(Central Processing Unit)10と、データストレージ20とを備える。CPU10は、管理装置1の動作を制御する集積回路であって、例えば、データストレージ20に格納されるプログラムを実行することにより、後述する各機能部に示す機能を実現する。CPU10は、経路探索部11、結果受付部12、障害受付部14、障害判断部15及びAP検出部13の各機能部を有する。

As shown in FIG. 4, the

データストレージ20は、HDD(Hard Disk Drive)等のデータ格納用の装置であって、端末情報データベース21、接続経路データベース22及び機器対応データベース23等の複数のデータベースが格納される。また、データストレージ20には、AP2より収集される障害発生通報の報告内容(例えば、上述したIPSec障害通報)を格納するための記録領域である障害発生状況表24が存在する。

The

経路探索部11は、ユーザ端末3の夫々に対して、Tracerouteコマンドを実行することで、管理装置1から個々のユーザ端末3に至るまでのキャリア網ネットワーク110における接続経路の探索を行う。具体的には、Tracerouteによって取得した管理装置1から個々のユーザ端末3に至るまでに経由するAP2のIPアドレスを抽出する。Tracerouteの実行結果を受信した場合、経路探索部11は、実行結果を結果受付部12に送信する。但し、経路探索部11は、Tracerouteコマンド以外の任意のコマンドを実行することで接続経路の探索を行ってもよいし、その他の任意の方法を用いて接続経路の探索を行ってもよい。

The

結果受付部12は、経路探索部11によるTracerouteの実行結果を受けつけ、接続経路データベース22に格納する。

The

AP検出部13は、接続経路データベース22に格納されるデータを参照することで、所望のユーザ端末3についてキャリア網ネットワーク110との接続を中継するAP2の特定を行う。具体的には、ユーザ接続経路データベース22に格納される各端末3へのTracerouteの実行結果を参照し、夫々のユーザ端末3よりホップ数がひとつ少ない(つまり、管理装置1から見て、対象のユーザ端末3より一つ手前の)機器を該ユーザ端末3に対応するAP2として検出する。そして、検出したAP2と対応するユーザ端末3との夫々を識別する情報(例えば、ユーザ端末IDやIPアドレス等)を機器対応データベース23に登録する。

The

障害受付部14は、ユーザ端末3同士のIPsec通信遮断時に、該当IPsec通信を行っていたユーザ端末からのIPsec障害通報を受信し、障害判断部15に送信する。

The

障害判断部15は、障害受付部14より入力されるIPsec障害通報を受け付け、該障害がキャリア網ネットワーク110において生じているか否かの判断を行う。更に、障害判断部15は、キャリア網ネットワーク110内のアクセスポイントにおいて障害が発生していると判断した場合には、該判断結果をネットワーク100の管理者に通知する機能部を有していてもよい。

The

図5乃至図7を参照して、端末情報データベース21、接続経路データベース22及び機器対応データベース23に格納されるデータの詳細について説明する。図5は端末情報データベース21、図6は接続経路データベース22、図7は機器対応データベース23の例を示す図である。

The details of data stored in the

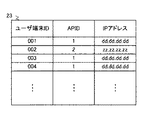

図5に示されるように、端末情報データベース21は、ネットワーク100におけるユーザ端末3の夫々について、管理装置1による識別用のIDと、割り当てられるIPアドレスとを格納する。経路探索部11は、該端末情報データベース21に格納されるレコードを参照することで、ネットワーク100に含まれるユーザ端末3の夫々に対してTracerouteコマンドを発行する。

As shown in FIG. 5, the

図6に示されるように、接続経路データベース22は、ネットワーク100におけるユーザ端末3の夫々について、ユーザ端末IDを主キーとして、管理装置1からのホップ数毎に、経由するAP2又は中継器4のIPアドレスを格納する。

As shown in FIG. 6, the

図7に示されるように、機器対応データベース23は、ネットワーク100におけるユーザ端末3の夫々について、ユーザ端末IDを主キーとして、キャリア網ネットワーク110との接続を中継するAP2の識別用のID(以降、APIDと記載)と、該AP2のIPアドレスとを格納する。

As shown in FIG. 7, the

上述した構成において、AP検出部13は、個々のAP2に識別用のAPIDを付した上で、対応するユーザ端末3のユーザ端末ID又はIPアドレス等と共に機器対応データベース23に格納する。これにより、同一のAP2を経由してキャリア網ネットワーク110に接続するユーザ端末3をAP2の配置に対応する地域毎のグループとして管理することが可能となる。

In the configuration described above, the

障害判断部15は、ユーザ端末3からのIPsec障害通報の受信時に、機器対応データベース23の情報を参照することで、グループにおけるIPSec障害通報の態様から、受信したIPSec障害通報がAP2(或いは、キャリア網ネットワーク110内の機器)におけるものであるか否かを判定する。障害判断部15は、受信したIPsec障害通報がAP2の障害発生に係るものである場合、該IPSec障害通報に係る情報を障害発生状況表24に格納する。障害発生状況表24は、AP2の障害発生状況に係る情報を格納する表であって、個々のAP2に対応して複数通り設けられることがある。障害判断部15は、個々のAP2について障害が生じていると判断する場合、該AP2についての既存の障害発生状況表24に該AP2についての新たな障害情報(つまり、新たに受信したIPSec障害通報に係る情報)を格納する。該AP2についての障害発生状況表24が存在しない場合、障害判断部15は、該AP2に対応する障害発生状況表24を新たに作成し、該AP2についての障害情報を格納する。

The

(3)動作例

図8から図13を参照して、管理装置1の各部の動作について説明する。

(3) Operation Example With reference to FIGS. 8 to 13, the operation of each unit of the

経路探索部11は、各ユーザ端末3について、図8に示す動作を実施することで、接続経路を検索する。図8は、経路探索部11の動作の流れを示すフローチャートである。

The

先ず、経路探索部11は、端末情報データベース21を参照して、経路探索を行うユーザ端末3についてIPアドレスを取得する(ステップS101)。次に、経路探索部11は、取得したIPアドレスを対象にTracerouteコマンドを発行して、経路探索を行うユーザ端末3についての接続経路を取得する(ステップS102)。その後、経路探索部11は、取得した接続経路について、結果受付部12に出力する(ステップS103)。

First, the

結果受付部12は、図9に示されるように、各ユーザ端末3についての接続経路の情報の入力を受け、接続経路データベース22に格納する。図9は、結果受付部12の動作の流れを示すフローチャートである。

As shown in FIG. 9, the

結果受付部12は、経路探索部11によるTracerouteコマンドの発行により取得される接続経路の情報と、経路探索先のユーザ端末3のユーザ端末IDとを適宜取得する(ステップS201)。結果受付部12は、入力される接続経路情報をユーザ端末ID毎に、接続経路データベース22に格納する(ステップS202)。

The

AP検出部13は、図10に示されるように、各ユーザ端末3について、キャリア網ネットワーク110との接続に用いるAP2を検出する。図10は、AP検出部13の動作の流れを示すフローチャートである。

As illustrated in FIG. 10, the

AP検出部13は、先ず、対応するAP2を検出するユーザ端末3について、接続経路データベース22からユーザ端末ID、IPアドレス及び接続経路等の情報を取得する(ステップS301)。

First, the

次に、AP検出部13は、取得した接続経路情報について、格納される最大ホップ数の機器のIPアドレスが、対応するAP2を検出する(言い換えれば、処理の対象となる)ユーザ端末3のIPアドレスであるか否かを判定する(ステップS302)。図6に示されるように、接続経路データベース22には、接続経路探索の対象となるユーザ端末のユーザ端末IDを主キーとして、検索された経路において経由する機器(つまり、AP2及び中継器4並びに経路探索の対象となるユーザ端末3)のIPアドレスが管理装置1からのホップ数とともに格納される。従って、経路探索が正しく実行されている場合、各経路における最大ホップ数の機器は、経路探索の対象となるユーザ端末3となる。

Next, the

最大ホップ数の機器のIPアドレスが、処理対象のユーザ端末3のIPアドレスと一致する場合(ステップS302:Yes)、AP検出部13は、接続経路データベース22を参照し、最大ホップ数−1の機器のIPアドレスを取得する(ステップS303)。尚、最大ホップ数の機器のIPアドレスが、処理対象のユーザ端末3のIPアドレスと一致しない場合(ステップS302:No)、AP検出部13は、経路探索部11に対して、処理対象のユーザ端末3についての経路探索を再実行するよう指示する(ステップS307)。

When the IP address of the device with the maximum number of hops matches the IP address of the

次に、AP検出部13は、先に取得した最大ホップ数−1の機器のIPアドレスについて、該IPアドレスに対応するAP2のAPIDが機器対応データベース23内に格納されているか否かを判定する(ステップS304)。IPアドレスに対応するAP2のAPIDが機器対応データベース23内に存在しない場合(ステップS304:No)、AP検出部13は、対象のAP2に対して新しいAPIDを割り当てる(ステップS306)。

Next, the

その後、AP検出部13は、取得したAP2のIPアドレス及びAPIDを、対応するユーザ端末3のユーザ端末IDとともに機器対応データベース23に格納する(ステップS305)。

Thereafter, the

図11は、障害受付部14の動作の流れを示すフローチャートである。障害受付部14は、各ユーザ端末3から送信されるIPsec障害通報を受信した後(ステップS401)、通報内容(つまり、受信したIPSec障害通報)を障害判断部15に出力する(ステップS402)。

FIG. 11 is a flowchart showing a flow of operation of the

障害判断部15は、IPsec障害通報の入力を受けて、該IPsec障害通報に基づき、障害が発生した機器の特定や、障害発生状況の確認を行う。図12及び図13は、障害判断部15の動作の流れを示すフローチャートである。尚、ユーザ端末3から管理装置1に対して送信されるIPsec障害通報には、IPsec通信に障害が発生し、通信が遮断されたことを通知するIPsec障害発生通報と、IPsec通信に生じた障害が復旧し、通信が回復したことを通知するIPsec障害復旧通報と、

図12は、IPsec障害通報を受信した際の障害判断部15の動作の流れを示すフローチャートである。障害判断部15は、ユーザ端末3からのIPsec障害通報を受信した場合(ステップS501)、機器対応データベース23を参照して、通報を行ったユーザ端末3に対応するAP2のAPIDを取得する(ステップS502)。

Upon receiving an IPsec failure notification, the

FIG. 12 is a flowchart showing an operation flow of the

続いて、障害判断部15は、取得したAPIDについての障害発生状況表24が存在するか否かの判定を行う(ステップS503)。存在しない場合(ステップS503:No)は、新しく該APIDについての障害発生状況表24を作成する(ステップS504)。

Subsequently, the

障害判断部15は、該APIDについての障害発生状況表24に、通報があったユーザ端末3が障害発生中である旨を示す情報を格納する(ステップS505)。

The

その後、障害判断部15は、該APIDについての障害発生状況表24を参照して、T=τd+τT.O前の時刻から、現在時刻までの間に受信したIPsec障害通報の数を取得する。このとき、τdは、ユーザ端末3の間での接続状況の確認であるキープアライブ確認の間隔を示し、τT.Oは、キープアライブ確認の監視タイムアウトまでの時間を夫々示す。但し、T=τd+τT.Oは一例であり、τd+τT.O以外の任意の時刻をTに設定してもよい。障害判断部15は、取得したIPsec障害通報の数が予め設定した閾値を超過した場合(ステップS508:Yes)、該APIDに示されるAP2に障害が発生したと判断し、ネットワーク100の管理者にAP2の障害として通報する(ステップS508)。

Thereafter, the

他方、図13は、IPsecの障害復旧の通報を受信した際の障害判断部15の動作の流れを示すフローチャートである。尚、AP2の障害を検出するという観点から見れば、障害判断部15は、必ずしも図13に示す動作を行わなくともよい。但し、AP2の障害が発生してから当該障害が復旧した後の動作も担保するという観点から見れば、障害判断部15は、図13に示す動作を行ってもよい。

On the other hand, FIG. 13 is a flowchart showing a flow of operation of the

障害判断部15は、ユーザ端末3からのIPsecの障害復旧の通報を受信した場合(ステップS601)、障害発生状況表24を参照して、通報を行ったユーザ端末3に対応するAP2が障害発生中であるか否かを判定する(ステップS602)。

When the

このとき、AP2が障害発生中である場合(ステップS602:Yes)、障害判断部15は、障害発生状況表24を参照して、障害発生中のユーザ端末3の数が上述の閾値を下回るか否かを判定する(ステップS603)。障害発生中のユーザ端末3の数が閾値を下回る場合(ステップS603:Yes)、障害判断部15は、該当するAP2について、障害が復旧した旨をネットワーク100の管理者に通知する(ステップS604)。

At this time, if the

通報を行ったユーザ端末3に対応するAP2が障害発生中であるか否かを判定した後に(ステップS602)、障害判断部15は、障害復旧の通報を送信したユーザ端末3について、障害発生中でない旨を示す情報を障害発生状況表24に格納する(ステップS605)。

After determining whether or not the

次に、障害判断部15は、該AP2についての障害発生状況表24を参照して、該AP2を介してキャリア網ネットワーク110に接続する(言い換えれば、接続経路に該AP2を含む)ユーザ端末3について、障害発生中の機器が存在するか否かを判定する(ステップS606)。障害発生中の機器が存在しない場合、障害判断部15は、該AP2についての障害発生状況表24を削除する(ステップS607)。

Next, the

上述した管理装置1の動作によれば、ネットワーク100内で生じた何らかの機器の障害について、ユーザ端末3毎の個別の障害か、複数のユーザ端末3とキャリア網ネットワーク110とを接続するAP2における障害かを好適に判別することが出来る。このとき、管理装置1の障害判断部15は、発生した障害についての通報について以下の点に注視することで、障害の判別を実施することが好ましい。

According to the operation of the

ユーザ端末3が位置するユーザネットワークと接続するAP2は、特定のエリアのユーザ端末3を収容して、キャリア網ネットワーク110との接続を行う。このため、あるAP2に障害が発生した場合、該AP2を介してキャリア網ネットワーク110と接続するユーザ端末3において接続障害が生じることが推測出来る。

The

管理装置1は、各ユーザ端末3について、Traceroute等のコマンドにより、管理装置1からの接続経路を取得している。また、管理装置1は、取得した接続経路に基づいて、各ユーザ端末3がどのAP2を介してキャリア網ネットワーク110に接続しているかを把握している。例えば、図14は、図1に示されるネットワークについて、Tracerouteコマンドを実行した場合の結果について示した表である。図14では、ホップ数毎に経由するAP2、中継器4又はTracerouteコマンドの対象となるユーザ端末3の夫々の識別用のIDについて、機器IDとして示している。る。AP検出部13では、このようなTracerouteコマンドにより取得されるデータが格納される接続経路データベース21に基づいて、各ユーザ端末3について対応するAP2を検出し、機器対応データベース23に格納している。図14に示される例では、ユーザ端末3a、3b、3f、3g、3h及び3jについて、夫々の経路探索の結果について示し、また対応するAP2毎に分類したものである。ユーザ端末3a及び3bは、最大ホップ数−1の機器であるAP2aを介してキャリア網ネットワーク110に接続していることが経路探索の結果判明している。ユーザ端末3f、3g、3h及び3iは、最大ホップ数−1の機器であるAP2cを介してキャリア網ネットワーク110に接続していることが経路探索の結果判明している。そこで、管理装置1は、このようなキャリア網ネットワーク110との接続を中継するAP2毎にユーザ端末3を分類し、該分類に沿ってIPsec障害通報を分類することで、IPsecに障害が発生しているユーザ端末3をエリア毎に確認することが出来る。

The

尚、このとき、該AP2に収容されるユーザ端末3のうち、略全部の個体においてIPsecの接続障害が生じる。そこで、障害判断部15は、あるAP2について、該AP2に収容される(言い換えれば、対応する)ユーザ端末3の全数に対する所定の割合等の閾値を設定する。障害判断部15は、該AP2に収容されるユーザ端末3のうち障害発生数が該閾値を超過するか否かに応じて、かかる障害は該AP2において発生しているか否かの判断を行う。

At this time, an IPsec connection failure occurs in almost all of the

また、AP2に障害が生じる場合、該AP2に収容されるユーザ端末3について、略同一のタイミングで接続障害が生じることが推測出来る。このとき、該AP2に収容されるユーザ端末3と通信していた他のAP2に収容されるユーザ端末3からは、略同一のタイミングでIPsecの障害発生の通報が管理装置1に送信される。そこで、障害判断部15は、あるAP2について、所定の期間、つまりIPsec通信を行うユーザ端末3同士のキープアライブ確認等、接続確認の間隔に基づくT=τd+τT.O前の時刻から、現在時刻までの間に受信したIPsecの障害発生の通報数が上述の閾値を超える場合に、該AP2において障害が発生していると判断する。

Further, when a failure occurs in the

このように、障害判断部15の動作によれば、キャリア網ネットワーク110とユーザ端末3との接続を中継するAP2の障害に係る特徴に着目し、ネットワーク100内で生じた機器の障害について判別を行っている。このため、管理装置1は、ユーザ端末3毎の個別の障害か、複数のユーザ端末3とキャリア網ネットワーク110とを接続するAP2における障害かを好適に判別することが出来る。

As described above, according to the operation of the

本発明は、上述した実施例に限られるものではなく、請求の範囲及び明細書全体から読み取れる発明の要旨或いは思想に反しない範囲で適宜変更可能であり、そのような変更を伴う管理装置及び方法等もまた本発明の技術的範囲に含まれるものである。 The present invention is not limited to the above-described embodiments, and can be appropriately changed without departing from the spirit or concept of the invention that can be read from the claims and the entire specification, and a management apparatus and method with such changes Etc. are also included in the technical scope of the present invention.

以上、本明細書で説明した実施形態について、以下の付記を更に記載する。

(付記1)

アクセスポイントを介して相互に接続する複数のネットワーク端末を備えるネットワークの管理装置であって、

複数の前記ネットワーク端末を、接続を中継する前記アクセスポイント毎にグループ化するグループ化手段と、

前記ネットワーク端末間の接続が切断したか否かを検出する障害検出手段と、

前記ネットワーク端末のグループにおいて、所定期間内に閾値を超える数の接続の切断が検知される場合に、前記ネットワーク端末間の接続の切断が、前記グループに対応する前記アクセスポイントの障害によるものと判定する判定手段と

を備えることを特徴とする管理装置。

(付記2)

前記所定の期間は、前記複数のネットワーク端末が相互に接続確認を行う周期に応じて決定される期間であることを特徴とする付記1に記載の管理装置。

(付記3)

前記閾値は、前記グループに属する全ての前記ネットワーク端末の数に応じて決定される割合であることを特徴とする付記1又は2に記載の管理装置。

(付記4)

前記グループ化手段は、前記複数のネットワーク端末の夫々の通信経路を探索することで夫々のネットワーク端末が接続する前記アクセスポイントを検出し、検出結果に応じて前記ネットワーク端末を接続先の前記アクセスポイント毎にグループ化することを特徴とする付記1から3のいずれか一項に記載の管理装置。

(付記5)

前記複数のネットワーク端末は、IPsec通信によって相互に接続することを特徴とする付記1から4のいずれか一項に記載の管理装置。

(付記6)

アクセスポイントを介して相互に接続する複数のネットワーク端末を備えるネットワークの管理方法であって、

複数の前記ネットワーク端末を接続を中継する前記アクセスポイント毎にグループ化するグループ化工程と、

前記ネットワーク端末間の接続が切断したか否かを検出する障害検出工程と、

前記ネットワーク端末のグループにおいて、所定期間内に閾値を超える数の接続の切断が検知される場合に、前記ネットワーク端末間の接続の切断が、前記グループに対応する前記アクセスポイントの障害によるものと判定する判定工程と

を備えることを特徴とするネットワークの管理方法。

As mentioned above, the following additional remarks are further described about embodiment described in this specification.

(Appendix 1)

A network management device comprising a plurality of network terminals connected to each other via an access point,

Grouping means for grouping a plurality of network terminals for each access point that relays connections;

Failure detection means for detecting whether or not the connection between the network terminals is disconnected;

In the group of network terminals, when disconnection of a number of connections exceeding a threshold is detected within a predetermined period, it is determined that the disconnection between the network terminals is due to a failure of the access point corresponding to the group A management device comprising: determination means for performing

(Appendix 2)

The management apparatus according to

(Appendix 3)

The management apparatus according to

(Appendix 4)

The grouping means detects the access point to which each network terminal is connected by searching each communication path of the plurality of network terminals, and the network terminal is connected to the access point to which the network terminal is connected according to the detection result. The management device according to any one of

(Appendix 5)

The management apparatus according to any one of

(Appendix 6)

A network management method comprising a plurality of network terminals connected to each other via an access point,

A grouping step of grouping the plurality of network terminals for each access point that relays connections;

A failure detection step of detecting whether or not the connection between the network terminals is disconnected;

In the group of network terminals, when disconnection of a number of connections exceeding a threshold is detected within a predetermined period, it is determined that the disconnection between the network terminals is due to a failure of the access point corresponding to the group A network management method comprising: a determination step.

1 管理装置、

2 アクセスポイント(AP)

3 ユーザ端末、

10 CPU、

11 経路探索部、

12 結果受付部、

13 アクセスポイント(AP)検出部、

14 障害受付部、

20 障害判断部、

21 端末情報データベース、

22 接続経路データベース、

23 機器対応データベース、

24 障害発生状況表、

100 ネットワーク。

1 management device,

2 access point (AP)

3 user terminals,

10 CPU,

11 Route search unit,

12 Results reception department,

13 Access point (AP) detector,

14 Disability reception department,

20 Disability judgment department,

21 terminal information database,

22 connection route database,

23 Device compatibility database,

24 Failure occurrence situation table,

100 network.

Claims (5)

複数の前記ネットワーク端末を、接続を中継する前記アクセスポイント毎にグループ化するグループ化手段と、

前記ネットワーク端末間の接続が切断したか否かを検出する障害検出手段と、

前記ネットワーク端末のグループにおいて、所定期間内に閾値を超える数の接続の切断が検知される場合に、前記ネットワーク端末間の接続の切断が、前記グループに対応する前記アクセスポイントの障害によるものと判定する判定手段と

を備えることを特徴とする管理装置。 A network management device comprising a plurality of network terminals connected to each other via an access point,

Grouping means for grouping a plurality of network terminals for each access point that relays connections;

Failure detection means for detecting whether or not the connection between the network terminals is disconnected;

In the group of network terminals, when disconnection of a number of connections exceeding a threshold is detected within a predetermined period, it is determined that the disconnection between the network terminals is due to a failure of the access point corresponding to the group A management device comprising: determination means for performing

複数の前記ネットワーク端末を、接続を中継する前記アクセスポイント毎にグループ化するグループ化工程と、

前記ネットワーク端末間の接続が切断したか否かを検出する障害検出工程と、

前記ネットワーク端末のグループにおいて、所定期間内に閾値を超える数の接続の切断が検知される場合に、前記ネットワーク端末間の接続の切断が、前記グループに対応する前記アクセスポイントの障害によるものと判定する判定工程と

を備えることを特徴とする管理方法。 A network management method comprising a plurality of network terminals connected to each other via an access point,

A grouping step of grouping a plurality of the network terminals for each of the access points that relay connections;

A failure detection step of detecting whether or not the connection between the network terminals is disconnected;

In the group of network terminals, when disconnection of a number of connections exceeding a threshold is detected within a predetermined period, it is determined that the disconnection between the network terminals is due to a failure of the access point corresponding to the group A management method comprising: a determination step.

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2011069799A JP5712725B2 (en) | 2011-03-28 | 2011-03-28 | Management apparatus and method |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2011069799A JP5712725B2 (en) | 2011-03-28 | 2011-03-28 | Management apparatus and method |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2012205197A true JP2012205197A (en) | 2012-10-22 |

| JP5712725B2 JP5712725B2 (en) | 2015-05-07 |

Family

ID=47185671

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2011069799A Expired - Fee Related JP5712725B2 (en) | 2011-03-28 | 2011-03-28 | Management apparatus and method |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP5712725B2 (en) |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2022044624A (en) * | 2020-07-20 | 2022-03-17 | ホーチキ株式会社 | Management device and terminal apparatus |

Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6502140B1 (en) * | 1999-01-29 | 2002-12-31 | International Business Machines Corporation | Multicast support for small groups |

| JP2006230023A (en) * | 2006-05-17 | 2006-08-31 | Ntt Docomo Inc | Encrypted communication method |

| JP2009027547A (en) * | 2007-07-20 | 2009-02-05 | Oki Electric Ind Co Ltd | Failure detecting method, failure detecting system and failure detecting program |

| WO2010024744A1 (en) * | 2008-08-28 | 2010-03-04 | Telefonaktiebolaget L M Ericsson (Publ) | Method for detecting hardware faults by determining a ratio of released connections |

-

2011

- 2011-03-28 JP JP2011069799A patent/JP5712725B2/en not_active Expired - Fee Related

Patent Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6502140B1 (en) * | 1999-01-29 | 2002-12-31 | International Business Machines Corporation | Multicast support for small groups |

| JP2006230023A (en) * | 2006-05-17 | 2006-08-31 | Ntt Docomo Inc | Encrypted communication method |

| JP2009027547A (en) * | 2007-07-20 | 2009-02-05 | Oki Electric Ind Co Ltd | Failure detecting method, failure detecting system and failure detecting program |

| WO2010024744A1 (en) * | 2008-08-28 | 2010-03-04 | Telefonaktiebolaget L M Ericsson (Publ) | Method for detecting hardware faults by determining a ratio of released connections |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2022044624A (en) * | 2020-07-20 | 2022-03-17 | ホーチキ株式会社 | Management device and terminal apparatus |

| JP7198951B2 (en) | 2020-07-20 | 2023-01-04 | ホーチキ株式会社 | Management device and terminal equipment |

Also Published As

| Publication number | Publication date |

|---|---|

| JP5712725B2 (en) | 2015-05-07 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| CN102111310B (en) | Method and system for monitoring content delivery network (CDN) equipment status | |

| JP5033856B2 (en) | Devices and systems for network configuration assumptions | |

| JP5530864B2 (en) | Network system, management server, and management method | |

| CN105227385B (en) | A kind of method and system of troubleshooting | |

| JP2013512615A (en) | Method and apparatus for supporting inconsistency detection | |

| JP5842641B2 (en) | Communication system and generation device | |

| JP2011034181A (en) | Different type of communication server system for remote monitoring or remote operation | |

| JP5531831B2 (en) | Communication apparatus and communication method | |

| JP6115148B2 (en) | Alarm management device, communication device, alarm control device, alarm management method, communication method, alarm control method, alarm management program, communication program, and alarm control program | |

| JP5292929B2 (en) | Monitoring device | |

| JP5712725B2 (en) | Management apparatus and method | |

| CN105207945A (en) | Port mirroring method based on two-tier and three-tier message addresses | |

| JP7287157B2 (en) | Communication device, failure notification system, failure notification method and failure notification program | |

| JP2008299658A (en) | Monitoring control system | |

| JP6488600B2 (en) | Information processing system, program, and information processing apparatus | |

| JP2012169956A (en) | Device and method for specifying affected range of user networks and services, and program | |

| JP5659869B2 (en) | Network management apparatus and method | |

| JP2016174420A (en) | Monitoring control device, monitoring device, monitoring system and monitoring program | |

| JP2009152755A (en) | Network monitoring system and network monitoring method | |

| JP2020136992A (en) | Network management system, network management method, and network management program | |

| JP2006319683A (en) | System and apparatus for monitoring network system | |

| JP6443909B2 (en) | Fault detection device, fault detection system, fault detection method, and program | |

| JP5955720B2 (en) | Monitoring device, monitoring method and monitoring program | |

| JP2013121095A (en) | Communication device | |

| US11411807B2 (en) | Method and system for detecting and mitigating cabling issues with devices in substation automation systems |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20140108 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20140808 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20140819 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20141016 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20150210 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20150223 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 5712725 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| LAPS | Cancellation because of no payment of annual fees |