CN109728909B - 基于USBKey的身份认证方法和系统 - Google Patents

基于USBKey的身份认证方法和系统 Download PDFInfo

- Publication number

- CN109728909B CN109728909B CN201910215113.6A CN201910215113A CN109728909B CN 109728909 B CN109728909 B CN 109728909B CN 201910215113 A CN201910215113 A CN 201910215113A CN 109728909 B CN109728909 B CN 109728909B

- Authority

- CN

- China

- Prior art keywords

- usbkey

- authentication server

- authentication

- random number

- key

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000000034 method Methods 0.000 title claims abstract description 37

- 238000012795 verification Methods 0.000 claims description 17

- 230000008569 process Effects 0.000 claims description 14

- 230000005540 biological transmission Effects 0.000 claims description 13

- 230000003993 interaction Effects 0.000 claims description 4

- 230000002457 bidirectional effect Effects 0.000 abstract description 5

- 230000006870 function Effects 0.000 description 9

- 230000007246 mechanism Effects 0.000 description 7

- 241000700605 Viruses Species 0.000 description 3

- 238000004364 calculation method Methods 0.000 description 2

- 238000010586 diagram Methods 0.000 description 2

- 239000000284 extract Substances 0.000 description 1

- ZXQYGBMAQZUVMI-GCMPRSNUSA-N gamma-cyhalothrin Chemical compound CC1(C)[C@@H](\C=C(/Cl)C(F)(F)F)[C@H]1C(=O)O[C@H](C#N)C1=CC=CC(OC=2C=CC=CC=2)=C1 ZXQYGBMAQZUVMI-GCMPRSNUSA-N 0.000 description 1

- 230000004044 response Effects 0.000 description 1

Images

Landscapes

- Storage Device Security (AREA)

Abstract

本发明涉及一种改进的基于USBKey的网络环境下的身份认证方法及系统。该方法通过智能安全终端设备USBKey与服务器的双向认证和安全的密钥分发实现了安全通道的建立,客户端代理程序无法触及敏感数据。认证采用软硬件相结合一次一密的强双因子认证模式,很好地解决了安全性与易用性之间的矛盾,并将椭圆曲线ECC算法应用于加解密运算,改进了加解密算法程序设计中的运算问题,降低运算时间复杂度,提高加解密算法整体运行效率。与传统的使用电子证书实现双向认证不同,本发明无需引入第三方证书机构进行电子证书的发放,凭借非对称和对称密钥及相关算法即可实现密钥的协商的安全通道的建立,减小了系统部署的难度。

Description

技术领域

本发明涉及信息安全领域,具体涉及一种基于USBKey的身份认证方法和系统。

背景技术

以往PKI/CA为用户签发证书时,一般用户在自己的浏览器中通过非对称算法在内存中运算产生密钥对。这一操作会将用户的私钥读取到PC机的内存中再进行签名运算,将私钥的安全依托于PC机操作系统的安全,这必然是一个很大的漏洞。但是,往往PC机的操作系统很容易受到网络病毒或木马的攻击,攻击者会利用系统漏洞盗取用户的私钥和数字证书,就可以假冒用户进行非法签名等。

要想防止这一漏洞,唯一解决的办法就是不能将私钥存储在PC机上,只能保存在其他外部设备中,而且为了防止网络病毒或木马的攻击也不能将私钥读取到PC机的内存中进行运算,还要保证利用私钥能够进行数字签名。在智能卡基础上发展起来的USBKey设备,配合PKI体系就能很好的解决上述问题。既能生成密钥对,存储私钥也可以进行数字签名,整个过程只在USBKey完成,提高了系统的安全性。但是上述解决方案中存在加解密的安全风险,私钥主要用于制作电子签名数据或者是解密相关敏感数据等场景,如制作电子签名场景下,存储在公共操作系统之中的私钥易受到木马或病毒的盗取,从而在本人不知情的情况下制作电子签名,无法体现本人的签名意愿。解密场景下的安全风险亦是如此。此外,通过电子证书的方式实现双向认证是一个常规手段,但是CA服务器的部署和管理,电子证书的审核和发放也较为繁琐,过程较长,成本较高。并且在认证完成后,一般安全通道多建立在服务器和客户端之间,即加密数据所用的会话密码(对称算法密钥)保存在客户端中,极易造成传输数据的泄露。

发明内容

发明目的:针对现有技术的问题,本发明提出一种基于USBKey的认证方法,主要是一套基于动态口令认证机制的安全双向身份认证和密钥安全分发协议,能够在满足安全性要求的同时提高易用性。

本发明的另一目的在于提供一种相应的基于USBKey的认证系统。

技术方案:根据本发明的第一方面,提供一种基于USBKey的认证方法,所述方法适用于USBKey端,包括以下步骤:

(1)验证用户的PIN码,包括:

记录用户PIN码,基于客户端请求生成一个随机数R,并发送至客户端;

根据客户端返回的基于PIN码和随机数R的加密数据,解密得到PIN码和随机数R,并与本地存储的PIN码和随机数R进行比对,当一致时,PIN码验证通过,发出开始进行认证的信号,否则返回出错信息;

(2)验证USBKey-ID,包括:

根据认证服务器传来的随机数C,利用非对称密钥算法产生一对密钥,即公钥K1和私钥K2,并利用散列函数h计算该随机数C的散列值hu(C)和公钥K1的散列值hu(K1),生成一个时间戳t,发送m={hu(C),K1,t}到认证服务器;

根据认证服务器传来的对公钥K1的散列加密值hc(K1)、认证服务器根据非对称密钥算法产生的公钥P1以及时间戳T,验证认证服务器的有效性,当hu(K1)与hc(K1)相同且数据发送与接收的时间间隔满足期望时,认为认证服务器身份合法;

根据本地生成的私钥K2和认证服务器出来的公钥P1,利用非对称密钥算法对自身ID的散列加密结果h(ID)、接收到的时间戳T和随机生成的会话密钥Ksession进行加密得到Z=EP1(EK2(h(ID)+T+Ksession)),并将加密结果Z发送给认证服务器。

根据本发明的第二方面,提供一种基于USBKey的认证方法,所述方法适用于客户端,包括以下步骤:

基于登录请求向USBKey发送请求随机数的消息,并接收USBKey返回的随机数R;

根据登录时输入的PIN码和接收的随机数R,利用对称密钥算法进行加密,得到加密结果E;

将加密结果E传输至USBKey。

根据本发明的第三方面,提供一种基于USBKey的认证方法,所述方法适用于认证服务器端,包括以下步骤:

基于USBKey发出的开始进行认证的信号,产生一个随机数C传给USBKey,并用散列函数h对该随机数C进行加密得到hc(C);

根据从USBKey接收的由USBKey根据非对称密钥算法产生的公钥K1的散列值hu(K1)、USBKey根据随机数C计算的散列值hu(C)以及时间戳t,验证USBKey的合法性,当hu(C)与hc(C)相同且数据发送与接收的时间间隔满足期望时,认为USBKey身份合法;

用散列函数h对USBKey产生的公钥K1加密得到hc(K1),生成一个时间戳T,根据非对称密钥算法生成一对密钥,即公钥P1和私钥P2,形成数据M={P1,HC(K1),T}并发送给USBKey;

根据从USBKey接收到的用私钥K2和公钥P1通过非对称密钥算法对h(ID)、时间戳T和会话密钥Ksession进行加密得到的Z=EP1(EK2(h(ID)+T+Ksession)),利用私钥P2和公钥K1进行解密,得到明文Z'=DP2(DK1(Z))=h(ID)+T+Ksession,比对T是否一致,如果一致就将h(ID)与预先存储的字段进行匹配以确认身份,以便赋予其相关权限;否则断开连接。

根据本发明的第四方面,提供一种基于USBKey的身份认证系统,该系统包括:

客户端,运行认证代理程序,用于验证所输入的用户PIN码是否正确,通过将输入的PIN码与一随机数加密后传输给USBKey端进行判断来实现;

USBKey,用于校验用户输入的PIN码,在校验成功后调用安全存储的私钥进行密码运算,并将运算结果返回给代理客户端和认证服务器,并用于验证认证服务器的合法性;

认证服务器,用于验证USBKey的真实身份,通过验证USBKey传来的USBKey-ID与预存在数据库中的USBKey-ID是否一致来实现USBKey的认证。

进一步地,根据上述身份认证系统进行认证的过程包括:客户端与USB Key之间的用户PIN码验证,以及USBKey与认证服务器之间的USBKey-ID验证。

用户PIN码验证过程如下:

用户插入USBKey,登录到客户端代理程序界面,输入PIN码,客户端代理向USBKey端申请发送随机数;

USBKey生成一个随机数R,标记一次会话,传输到客户端代理程序;客户端代理程序利用对称密钥算法对得到的随机数R和PIN码进行加密得到E,传输给USBKey;

USBKey解密E得到R和PIN码,分别与自身存储的R和PIN码做比对,如果一致说明用户为合法用户,然后开启USBKey-ID验证程序;否则说明用户为非法,将结果返回给客户端代理程序,显示出错信息。

USBKey-ID验证包括认证服务器验证USBKey合法身份,USBKey验证认证服务器的合法身份,以及认证服务器验证USBKey的ID。

认证服务器验证USBKey合法身份过程如下:

认证服务器基于接收到USBKey开始认证的信号,产生一个随机数C传给USBKey,并用散列函数h加密随机数C得到hc(C);

USBKey接收随机数C后,根据非对称密钥算法产生一对密钥,即公钥K1和私钥K2,利用散列函数h加密C得到hu(C),加密K1得到hu(K1),生成一个时间戳t,发送m={hu(C),K1,t}到认证服务器;

认证服务器接收m,进行hu(C)与hc(C)的对比并验证时间戳的有效性,当hu(C)与hc(C)相等且数据发送与接收的时间间隔满足期望要求时,接受USBKey的连接,否则拒绝连接;

USBKey验证认证服务器的合法身份过程如下:

认证服务器将USBKey产生的公钥K1用散列函数h加密得到hc(K1),生成一个时间戳T,根据非对称密钥算法生成一对密钥,即公钥P1和私钥P2,发送M={P1,HC(K1),T}给USBKey;

USBKey端接收到M后,进行hu(K1)与hc(K1)比较并验证时间戳的有效性,当hu(K1)与hc(K1)相等且数据发送与接收的时间间隔满足期望要求时,接受连接,否则断开连接;

认证服务器验证USBKey的ID过程如下:

USBKey确认对方为合法认证服务器身份后,随机生成一个会话密钥Ksession,然后利用P1和K2通过非对称密钥算法加密h(ID)、T和会话密钥Ksession,发送Z=EP1(EK2(h(ID)+T+Ksession))给认证服务器;

认证服务器得到Z后利用P2和K1进行解密,得到明文Z'=DP2(DK1(Z))=h(ID)+T+Ksession,比对T是否一致,如果一致就将h(ID)与数据库中存储的字段进行匹配以确认身份,以便赋予其相关权限;否则断开连接。

进一步地,上述非对称密钥算法采用椭圆曲线密码(Elliptic curvecryptography,ECC)算法。

有益效果:

1、本发明通过密码算法和安全协议实现了智能安全终端设备(如USBKey)与服务器的双向认证、密钥分发及安全通道的建立,客户端代理程序(如部署在PC端的)无法触及业务数据,实现在非安全的PC环境的敏感数据的传输。

2、与传统的使用电子证书实现双向认证不同,本发明无需引入第三方证书机构进行电子证书的发放,凭借非对称和对称密钥及相关算法即可实现密钥的协商的安全通道的建立,减小了系统部署的难度。

3、本发明将椭圆曲线ECC算法应用于加解密运算,改进了加解密算法程序设计中的运算问题,降低运算时间复杂度,提高加解密算法整体运行效率。

附图说明

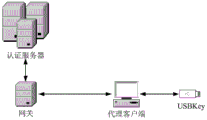

图1是根据本发明实施例的基于USBKey的认证系统结构框图;

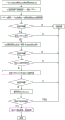

图2是根据本发明实施例的基于USBKey的认证方法流程图;

图3是根据本发明实施例的客户端代理认证机制流程图;

图4是根据本发明实施例的认证服务器端认证机制流程图。

具体实施方式

现在参照附图对本发明的技术方案做出进一步描述。应当了解,以下提供的实施例仅是为了详尽地且完全地公开本发明,并且向所属技术领域的技术人员充分传达本发明的技术构思,本发明还可以用许多不同的形式来实施,并且不局限于此处描述的实施例。对于表示在附图中的示例性实施方式中的术语并不是对本发明的限定。

参照图1和图2,系统总体构架包括USBKey,客户端,认证服务器。客户端通过网关连接至认证服务器,用户通过客户端上运行的认证代理程序与服务器和USBKey交互。

客户端用于验证用户输入PIN码是否正确,输入的PIN码会与一个随机数(系统自动生成)由3DES加密程序加密传输给USBKey端,由USBKey端来解密,与存储在USBKey端的PIN码和随机数比对,一致则通过认证,不一致则重新输入。

USBKey用于校验用户输入的PIN码:在校验PIN码的过程通过随机数R,保证校验指令的数据是一次一密,防止PIN码在传输过程被窃听。校验成功后调用安全存储的私钥进行密码运算,并将运算结果返回给代理客户端和服务器。此外,在认证过程中,USBKey还对服务器的合法性进行验证。在会话密钥分发过程中,USBKey随机生成会话密钥,并使用该密钥对传输数据进行加密,实现UBSKey与服务器之间安全通道的建立。代理客户端和传输链路无法获取传输数据的明文。

认证服务器的任务是验证USBKey的真实身份,通过验证USBKey传来的USBKey-ID来实现,与预存在数据库中的USBKey-ID对比,如果一致则身份认证通过,否则切断连接,返回错误消息。

整个认证机制的流程分为三个阶段:注册阶段,认证阶段和注销一更新阶段。

在这三个阶段中:

ID为USBKey的ID号;PIN为身份认证码;R为随机数,由随机数产生器生成;t为用户登录时间;hc()为认证服务器中SHA-1消息函数;hu()为USBKey中SHA-1消息函数;K,KR,KL为3DES密钥;h()为单项散列函数。

1、注册阶段

注册用户认证信息在身份认证服务器端完成,只有注册过的用户才可能参与后续的身份认证。

为注册用户认证信息,认证服务器为申请用户分配一个USBKey,并记录该Key唯一的ID序列号。认证服务器在本地数据库中为该用户创建一条包含如下字段的记录:

<ID号,服务器端上次认证信息、服务器端本次认证信息>

其中,ID号取为用户USBKey的ID序列号,服务器上次认证信息和服务器本次认证信息都为空。USBKey进行PIN码和ID的注册,将两者写入到USBKey硬件的保护区域,并且USBKey存储该用户ID所对应的SHA-1,3DES,ECC等加密算法的密文形式,作为一个比对校验因子。

2、认证阶段

(1)用户PIN码验证

用户PIN码验证主要通过USBKey与客户端之间的交互完成,客户端代理程序的流程如图2所示,实现过程如下:

用户插入USBKey,登录到客户端代理程序界面,输入PIN码,默认规定为6位数字,点击登录后,系统这时触发一个发送随机数的事件,客户端代理向USBKey端申请发送随机数。

USBKey生成一个随机数R,标记一次会话,传输到客户端代理程序。客户端代理程序将得到的R和PIN码进行3次DES加密得到E,计算:密钥K=(KL||KR),加密E=DES(KL)[DES-1(KR)[DES(KL[R+PIN])]],传输给USBKey。

USBKey解密E得到R和PIN码,分别与自身存储的R和PIN码做比对,如果一致说明用户为合法用户,然后开启USBKey-ID验证程序;否则说明用户为非法,将结果返回给客户端的认证代理程序,显示客户出错信息。

(2)USBKey-ID验证

USBKey-ID验证主要通过USBKey与认证服务器端的交互来完成,图3示出了其处理流程,实现过程如下:

认证服务器接到USBKey开始进行认证的信号后,产生一个随机数C传给USBKey,并用SHA-1加密C得到hc(C)。

USBKey接受C后,根据ECC算法产生一对密钥(公钥K1和私钥K2),SHA-1加密C得到hu(C),生成一个时间戳t,发送m={hu(C),K1,t}到认证服务器,最后SHA-1加密K1,得到hu(K1)。

认证服务器接收m,提取hu(C),与hc(C)对比,如果不相等拒绝对方的连接。

认证服务器验证t'与t之间的有效性。如果(t’-t)≥Δt,认证服务器将断开连接,否则接受。其中t'是认证服务器的当前时间戳,Δt是期望的有效时间间隔。

认证服务器在确认对方身份后还要进一步确认对方的ID,将K1用SHA-1加密得到hc(K1),生成一个时间戳T,根据ECC算法生成一对密钥(公钥P1和私钥P2),发送M={P1,HC(K1),T}给USBKey。

USBKey端接收到M后,比较hu(K1)与hc(K1),如果不相等断开连接。

USBKey验证T'与T之间的有效性。如果(T’-T)≥ΔT,将断开与认证服务器的连接,否则接受。T'是USBKey的当前时间戳,ΔT是期望的有效时间间隔。

USBKey确认对方为合法认证服务器身份后,随机生成会话密钥Ksession,然后用P1和K2通过ECC算法加密h(ID)、T和会话密钥Ksession,发送Z=EP1(EK2(h(ID)+T+Ksession))给认证服务器。其中,h(ID)是通过单向杂凑算法SHA-1计算得到的ID的密文,T是之前交互时保存的时间戳信息。

认证服务器得到Z后利用P2和K1进行解密,得到明文Z'=DP2(DK1(Z))=h(ID)+T+Ksession,比对T是否一致,如果一致就将h(ID)与数据库中存储的字段进行匹配以确认身份,以便赋予其相关权限;否则断开连接。身份确认的同时安全通道也建立成功,即可使用会话密钥Ksession进行敏感数据的安全传输,同时客户端代理程序无法解密获取该数据。

3、注销一更新阶段

用户忘记PIN码或丢失USBKey硬件设备,需立即联系生产厂商进行索取PIN码或者注销,发放USBKey的硬件厂商将定期通过与企业建立的安全信道进行更新USBKey-ID。

良好的认证机制是认证系统实现安全性和防止各种攻击的关键。本发明身份认证机制采用动态口令认证机制中的请求/响应方式,实现了客户端和认证服务器身份的双向认证,同时保证了客户端和服务器认证信息认证同步。所实现的安全通道建立在密码设备(USBKey)和认证服务器之间,客户端是透传的,提高了安全性。

Claims (4)

1.一种基于USBKey的身份认证方法,应用于USBKey,其特征在于,所述方法包括以下步骤:

(1)验证用户的PIN码,包括:

记录用户PIN码,基于客户端请求生成一个随机数R,并发送至客户端;

根据客户端返回的基于PIN码和随机数R的加密数据,解密得到PIN码和随机数R,并与本地存储的PIN码和随机数R进行比对,当一致时,PIN码验证通过,发出开始进行USBKey-ID认证的信号,否则返回出错信息;

(2)验证USBKey-ID,包括:

根据认证服务器传来的随机数C,利用非对称密钥算法产生一对密钥,即公钥K1和私钥K2,并利用散列函数h计算该随机数C的散列值hu(C)和公钥K1的散列值hu(K1),生成一个时间戳t,发送m={hu(C),K1,t}到认证服务器;

根据认证服务器传来的对公钥K1的散列加密值hc(K1)、认证服务器根据非对称密钥算法产生的公钥P1以及时间戳T,验证认证服务器的有效性,当hu(K1)与hc(K1)相同且数据发送与接收的时间间隔满足期望时,认为认证服务器身份合法;

根据本地生成的私钥K2和认证服务器出来的公钥P1,利用非对称密钥算法对自身ID的散列加密结果h(ID)、接收到的时间戳T和随机生成的会话密钥Ksession进行加密得到Z=EP1(EK2(h(ID)+T+Ksession)),并将加密结果Z发送给认证服务器。

2.一种基于USBKey的身份认证方法,应用于客户端,其特征在于,所述方法包括以下步骤:

基于登录请求向USBKey发送请求随机数的消息,并接收USBKey返回的随机数R;

根据登录时输入的PIN码和接收的随机数R,利用对称密钥算法进行加密,得到加密结果E;

将加密结果E传输至USBKey;

其中所述USBKey上运行如权利要求1所述的身份认证方法。

3.一种基于USBKey的身份认证方法,应用于认证服务器,其特征在于,所述方法包括以下步骤:

基于USBKey发出的开始进行认证的信号,产生一个随机数C传给USBKey,并用散列函数h对该随机数C进行加密得到hc(C);

根据从USBKey接收的由USBKey根据非对称密钥算法产生的公钥K1的散列值hu(K1)、USBKey根据随机数C计算的散列值hu(C)以及时间戳t,验证USBKey的合法性,当hu(C)与hc(C)相同且数据发送与接收的时间间隔满足期望时,认为USBKey身份合法;

用散列函数h对USBKey产生的公钥K1加密得到hc(K1),生成一个时间戳T,根据非对称密钥算法生成一对密钥,即公钥P1和私钥P2,形成数据M={P1,HC(K1),T}并发送给USBKey;

根据从USBKey接收到的用私钥K2和公钥P1通过非对称密钥算法对ID散列加密结果h(ID)、时间戳T和会话密钥Ksession进行加密得到的Z=EP1(EK2(h(ID)+T+Ksession)),利用私钥P2和公钥K1进行解密,得到明文Z'=DP2(DK1(Z))=h(ID)+T+Ksession,比对T是否一致,如果一致就将h(ID)与预先存储的字段进行匹配以确认身份,并赋予其相关权限;否则断开连接;

其中所述USBKey上运行如权利要求1所述的身份认证方法。

4.一种基于USBKey的身份认证系统,其特征在于,所述系统包括:

客户端,运行认证代理程序,用于验证所输入的用户PIN码是否正确,通过将输入的PIN码与一随机数加密后传输给USBKey端进行判断来实现;

USBKey,用于校验用户输入的PIN码,在校验成功后调用安全存储的私钥进行密码运算,并将运算结果返回给代理客户端和认证服务器,并用于验证认证服务器的合法性;

认证服务器,用于验证USBKey的真实身份,通过验证USBKey传来的USBKey-ID与预存在数据库中的USBKey-ID是否一致来实现USBKey的认证;

所述系统进行认证的过程包括:客户端与USB Key之间进行用户PIN码验证,以及USBKey与认证服务器之间进行USBKey-ID验证;

所述客户端与USB Key之间进行用户PIN码验证包括:

用户插入USBKey,登录到客户端代理程序界面,输入PIN码,客户端代理向USBKey端申请发送随机数;

USBKey生成一个随机数R,标记一次会话,传输到客户端代理程序;客户端代理程序利用对称密钥算法对得到的随机数R和PIN码进行加密得到E,传输给USBKey;

USBKey解密E得到R和PIN码,分别与自身存储的R和PIN码做比对,如果一致说明用户为合法用户,然后向认证服务器发送开始认证的信号,开启USBKey-ID验证程序;否则说明用户为非法,将结果返回给客户端代理程序,显示出错信息;

所述USBKey与认证服务器之间进行USBKey-ID验证包括:认证服务器验证USBKey合法身份,USBKey验证认证服务器的合法身份,以及在双方身份合法性认证通过后认证服务器验证USBKey的ID;

所述认证服务器验证USBKey合法身份过程如下:

认证服务器基于接收到USBKey开始认证的信号,产生一个随机数C传给USBKey,并用散列函数h加密随机数C得到hc(C);

USBKey接收随机数C后,根据非对称密钥算法产生一对密钥,即公钥K1和私钥K2,利用散列函数h加密C得到hu(C),加密K1得到hu(K1),生成一个时间戳t,发送m={hu(C),K1,t}到认证服务器;

认证服务器接收m,进行hu(C)与hc(C)的对比并验证时间戳的有效性,当hu(C)与hc(C)相等且数据发送与接收的时间间隔满足期望要求时,接受USBKey的连接,否则拒绝连接;

所述USBKey验证认证服务器的合法身份过程如下:

认证服务器将USBKey产生的公钥K1用散列函数h加密得到hc(K1),生成一个时间戳T,根据非对称密钥算法生成一对密钥,即公钥P1和私钥P2,发送M={P1,HC(K1),T}给USBKey;

USBKey端接收到M后,进行hu(K1)与hc(K1)比较并验证时间戳的有效性,当hu(K1)与hc(K1)相等且数据发送与接收的时间间隔满足期望要求时,接受连接,否则断开连接;

认证服务器验证USBKey的ID过程如下:

USBKey确认对方为合法认证服务器身份后,随机生成一个会话密钥Ksession,然后利用认证服务器生成的公钥P1和自身私钥K2通过非对称密钥算法加密h(ID)、T和会话密钥Ksession,发送Z=EP1(EK2(h(ID)+T+Ksession))给认证服务器,其中h(ID)是通过散列函数h计算得到的ID的密文,T是之前交互时保存的时间戳信息;

认证服务器得到Z后利用自身私钥P2和USBKey生成的公钥K1进行解密,得到明文Z'=DP2(DK1(Z))=h(ID)+T+Ksession,比对T是否一致,如果一致就将h(ID)与数据库中存储的字段进行匹配以确认身份,以便赋予其相关权限;否则断开连接。

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| CN201910215113.6A CN109728909B (zh) | 2019-03-21 | 2019-03-21 | 基于USBKey的身份认证方法和系统 |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| CN201910215113.6A CN109728909B (zh) | 2019-03-21 | 2019-03-21 | 基于USBKey的身份认证方法和系统 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| CN109728909A CN109728909A (zh) | 2019-05-07 |

| CN109728909B true CN109728909B (zh) | 2021-07-27 |

Family

ID=66302746

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| CN201910215113.6A Active CN109728909B (zh) | 2019-03-21 | 2019-03-21 | 基于USBKey的身份认证方法和系统 |

Country Status (1)

| Country | Link |

|---|---|

| CN (1) | CN109728909B (zh) |

Families Citing this family (17)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN110061991A (zh) * | 2019-04-22 | 2019-07-26 | 陈喆 | 一种实现高速公路收费专网安全接入互联网的网关设置方法 |

| CN110287685A (zh) * | 2019-06-28 | 2019-09-27 | 浪潮云信息技术有限公司 | 基于国产cpu、操作系统和数据库的key认证方法及系统 |

| CN110460609B (zh) * | 2019-08-16 | 2021-12-14 | 江苏恒宝智能系统技术有限公司 | 终端应用与安全认证平台的双向认证方法及系统 |

| CN110830465B (zh) * | 2019-11-01 | 2022-11-25 | 大唐微电子技术有限公司 | 一种访问UKey的安全防护方法、服务器和客户端 |

| CN111211906B (zh) * | 2019-12-20 | 2023-09-26 | 福建魔方电子科技有限公司 | 实现终端设备一机一密的方法、系统、装置、设备和介质 |

| CN111428213B (zh) * | 2020-03-27 | 2024-02-02 | 深圳融安网络科技有限公司 | 双因子的认证设备及其方法和计算机可读存储介质 |

| CN112257119B (zh) * | 2020-10-20 | 2022-10-28 | 河北素数信息安全有限公司 | 一种身份认证方法及用于保证加密装置安全的保护方法 |

| CN112398649A (zh) * | 2020-11-13 | 2021-02-23 | 浪潮电子信息产业股份有限公司 | 一种利用USBKey和CA进行服务器加密的方法及系统 |

| CN112491843B (zh) | 2020-11-17 | 2022-06-21 | 苏州浪潮智能科技有限公司 | 一种数据库多重认证方法、系统、终端及存储介质 |

| CN113472731B (zh) * | 2020-12-25 | 2022-07-22 | 北京大学 | 一种针对数据库用户身份验证的双因素认证方法 |

| CN114036490B (zh) * | 2021-11-15 | 2024-07-02 | 公安部交通管理科学研究所 | 外挂软件接口调用安全认证方法、USBKey驱动装置及认证系统 |

| CN114422261B (zh) * | 2022-02-15 | 2024-06-07 | 北京无字天书科技有限公司 | 管理方法、管理系统、计算机设备和计算机可读存储介质 |

| CN115001936B (zh) * | 2022-07-18 | 2023-05-02 | 确信信息股份有限公司 | 一种基于管理代理的运维管理系统、方法及计算机设备 |

| CN115086090A (zh) * | 2022-08-23 | 2022-09-20 | 远江盛邦(北京)网络安全科技股份有限公司 | 基于UKey的网络登录认证方法及装置 |

| CN115242410B (zh) * | 2022-09-22 | 2022-11-29 | 合肥工业大学 | 一种基于量子随机数发生器的车内网身份认证方法 |

| CN116232593B (zh) * | 2023-05-05 | 2023-08-25 | 杭州海康威视数字技术股份有限公司 | 多密码模组敏感数据分类分级与保护方法、设备及系统 |

| CN117319085A (zh) * | 2023-11-28 | 2023-12-29 | 深圳市蓝鲸智联科技股份有限公司 | 一种开启车载信息娱乐系统adb的方法及鉴权装置 |

Family Cites Families (8)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN102916970B (zh) * | 2012-10-30 | 2015-04-15 | 飞天诚信科技股份有限公司 | 一种基于网络的pin码缓存方法 |

| US9720852B2 (en) * | 2013-03-29 | 2017-08-01 | International Business Machines Corporation | Universal serial bus (USB) key functioning as multiple USB keys so as to efficiently configure different types of hardware |

| CN103516525B (zh) * | 2013-10-22 | 2017-01-18 | 天地融科技股份有限公司 | 一种动态口令生成方法和系统 |

| CN103731756B (zh) * | 2014-01-02 | 2016-09-07 | 中国科学院信息工程研究所 | 一种基于智能云电视网关的智能家居远程安全访问控制实现方法 |

| CN104283688B (zh) * | 2014-10-11 | 2017-12-29 | 东软集团股份有限公司 | 一种USBKey安全认证系统及安全认证方法 |

| US10547601B2 (en) * | 2016-06-06 | 2020-01-28 | Salesforce.Com, Inc. | System and method to allow third-party developer to debug code in customer environment |

| CN106973054B (zh) * | 2017-03-29 | 2021-03-30 | 山东超越数控电子有限公司 | 一种基于可信平台的操作系统登录认证方法和系统 |

| CN106941404B (zh) * | 2017-04-25 | 2020-06-30 | 中国联合网络通信集团有限公司 | 密钥保护方法及装置 |

-

2019

- 2019-03-21 CN CN201910215113.6A patent/CN109728909B/zh active Active

Non-Patent Citations (2)

| Title |

|---|

| 基于AES加密算法的USBKey解锁方案;邓明荣;《电脑编程技巧与维护》;20190218;全文 * |

| 基于USBKey的身份认证机制的研究与实现;曹喆;《计算机应用与软件》;20110215;全文 * |

Also Published As

| Publication number | Publication date |

|---|---|

| CN109728909A (zh) | 2019-05-07 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| CN109728909B (zh) | 基于USBKey的身份认证方法和系统 | |

| US7975139B2 (en) | Use and generation of a session key in a secure socket layer connection | |

| EP0651533B1 (en) | Method and apparatus for privacy and authentication in a mobile wireless network | |

| US6732270B1 (en) | Method to authenticate a network access server to an authentication server | |

| US5418854A (en) | Method and apparatus for protecting the confidentiality of passwords in a distributed data processing system | |

| JP5345675B2 (ja) | トークンとベリファイアとの間の認証のためのネットワーク・ヘルパー | |

| JP4617763B2 (ja) | 機器認証システム、機器認証サーバ、端末機器、機器認証方法、および機器認証プログラム | |

| WO2019020051A1 (zh) | 一种安全认证的方法及装置 | |

| US20030115452A1 (en) | One time password entry to access multiple network sites | |

| US20080034216A1 (en) | Mutual authentication and secure channel establishment between two parties using consecutive one-time passwords | |

| CN104506534A (zh) | 安全通信密钥协商交互方案 | |

| CA2438357A1 (en) | System and method for secure remote access | |

| JP2004515117A (ja) | 暗号化データセキュリティシステムおよび方法 | |

| CN110020524B (zh) | 一种基于智能卡的双向认证方法 | |

| US20050120248A1 (en) | Internet protocol telephony security architecture | |

| CN112766962A (zh) | 证书的接收、发送方法及交易系统、存储介质、电子装置 | |

| WO2023151427A1 (zh) | 量子密钥传输方法、装置及系统 | |

| CN112703702A (zh) | 分散式认证 | |

| CN113507372A (zh) | 一种接口请求的双向认证方法 | |

| CN116633530A (zh) | 量子密钥传输方法、装置及系统 | |

| CN114362946B (zh) | 密钥协商方法及系统 | |

| JPH10340255A (ja) | ネットワーク利用者認証方式 | |

| AU2001292955A1 (en) | Internet protocol telephony security architecture | |

| CN112035820B (zh) | 一种用于Kerberos加密环境下的数据解析方法 | |

| JP2004274134A (ja) | 通信方法並びにこの通信方法を用いた通信システム、サーバおよびクライアント |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| PB01 | Publication | ||

| PB01 | Publication | ||

| SE01 | Entry into force of request for substantive examination | ||

| SE01 | Entry into force of request for substantive examination | ||

| GR01 | Patent grant | ||

| GR01 | Patent grant | ||

| TR01 | Transfer of patent right | ||

| TR01 | Transfer of patent right |

Effective date of registration: 20240409 Address after: Room 3003, 3rd Floor, Guojilou, Jinyayuan, Yunhuili, Haidian District, Beijing, 100000 Patentee after: BEIJING BAIHUIAN TECHNOLOGY CO.,LTD. Country or region after: China Address before: 100096 room 1101, unit 2, building 20, xinlongcheng phase I, Changping District, Beijing Patentee before: Zheng Jianjian Country or region before: China |