JP2014035740A - Electronic control device - Google Patents

Electronic control device Download PDFInfo

- Publication number

- JP2014035740A JP2014035740A JP2012178168A JP2012178168A JP2014035740A JP 2014035740 A JP2014035740 A JP 2014035740A JP 2012178168 A JP2012178168 A JP 2012178168A JP 2012178168 A JP2012178168 A JP 2012178168A JP 2014035740 A JP2014035740 A JP 2014035740A

- Authority

- JP

- Japan

- Prior art keywords

- electronic control

- control device

- function

- access information

- access

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Landscapes

- Debugging And Monitoring (AREA)

Abstract

Description

本発明は、プログラムカウンタの異常による不正アクセスを検出する電子制御装置に関する。 The present invention relates to an electronic control device that detects unauthorized access due to an abnormality in a program counter.

マイクロコンピュータ(以下、「マイコン」とも言う。)は、CPUがメモリに記憶されているプログラムの命令を読み出して実行することにより処理を行う。命令の読み出しアドレスはプログラムカウンタに示されており、処理の流れに応じてプログラムカウンタは更新される。 A microcomputer (hereinafter also referred to as a “microcomputer”) performs processing by reading and executing instructions of a program stored in a memory by a CPU. The read address of the instruction is shown in the program counter, and the program counter is updated according to the processing flow.

しかし、宇宙線、電磁ノイズ等の影響によりプログラムカウンタが異常な値に更新されると、実行中のプログラムの処理流れからはアクセスされない他のプログラムの命令をCPUが読み出して実行するおそれがある。 However, if the program counter is updated to an abnormal value due to the influence of cosmic rays, electromagnetic noise, or the like, there is a possibility that the CPU reads and executes instructions of other programs that are not accessed from the processing flow of the program being executed.

この問題を解決するため、例えば特許文献1には、命令と命令との境界アドレスとプログラムカウンタが示すアドレスとを比較することにより、プログラムカウンタのアドレスが命令の境界アドレスよりも小さい値、境界アドレスに一致した値、境界アドレスよりも大きい値と順番に変化するか否かを判定し、境界アドレスに一致せずに更新されるとプログラムカウンタの異常と判定する技術が開示されている。

In order to solve this problem, for example,

しかしながら、特許文献1の技術では、プログラムカウンタが命令の境界アドレスと一致してから異常値に更新されると、プログラムカウンタの異常のために実行中の処理単位から他の処理単位を不正にアクセスしても、不正アクセスであることを検出できないおそれがある。

However, in the technique of

本発明は上記課題を解決するためになされたものであり、プログラムカウンタの異常による不正アクセスを検出する電子制御装置を提供することを目的とする。 The present invention has been made to solve the above-described problems, and an object thereof is to provide an electronic control device that detects unauthorized access due to an abnormality in a program counter.

本発明の電子制御装置によると、複数の処理単位のうち自身に対するアクセス状態を示すアクセス情報が設けられている少なくとも一つの対象処理単位において、対象処理単位の実行が正常に開始されるときの開始処理でアクセス情報に対して第1演算を実行し、第1演算が実行される前のアクセス情報の値に戻す第2演算を対象処理単位の終了処理で実行する。 According to the electronic control device of the present invention, the start when the execution of the target processing unit is normally started in at least one target processing unit provided with access information indicating an access state to itself among the plurality of processing units. A first operation is executed on the access information in the process, and a second operation for returning to the value of the access information before the first operation is executed is executed in the end process of the target processing unit.

したがって、対象処理単位が開始処理からではなく不正なアクセスにより途中から実行されると、開始処理が実行されないためにアクセス情報に第1演算が実行されず、第2演算だけが実行されることになる。この場合、対象処理単位が正常に開始されるときの開始処理でアクセス情報に対して第1演算が実行される前の初期値にアクセス情報は戻らない。 Therefore, if the target processing unit is executed from the middle by an unauthorized access rather than from the start process, the start process is not executed, so the first operation is not executed on the access information, and only the second operation is executed. Become. In this case, the access information does not return to the initial value before the first calculation is performed on the access information in the start process when the target processing unit is normally started.

そこで、第2演算を実行した後のアクセス情報の値と、第1演算を実行する前のアクセス情報の初期値とを対象処理単位の終了処理時に比較することにより、一致していない場合に、プログラムカウンタの異常により該当する対象処理単位が不正にアクセスされたと判定できる。 Therefore, by comparing the value of the access information after executing the second operation and the initial value of the access information before executing the first operation at the time of the end processing of the target processing unit, It can be determined that the target processing unit has been illegally accessed due to an abnormality in the program counter.

また、プログラムカウンタが実行中の処理単位の命令の境界アドレスと一致してから異常値に更新されて対象処理単位を不正にアクセスしても、プログラムカウンタの異常による不正アクセスであるとことを検出できる。 In addition, even if the program counter is updated to an abnormal value after it matches the boundary address of the instruction of the processing unit being executed and the target processing unit is illegally accessed, it is detected that the program counter is illegally accessed due to an abnormal program counter. it can.

尚、本発明に備わる複数の手段の各機能は、構成自体で機能が特定されるハードウェア資源、プログラムにより機能が特定されるハードウェア資源、またはそれらの組合せにより実現される。また、これら複数の手段の各機能は、各々が物理的に互いに独立したハードウェア資源で実現されるものに限定されない。 The functions of the plurality of means provided in the present invention are realized by hardware resources whose functions are specified by the configuration itself, hardware resources whose functions are specified by a program, or a combination thereof. The functions of the plurality of means are not limited to those realized by hardware resources that are physically independent of each other.

以下、本発明の実施形態を図に基づいて説明する。

(第1実施形態)

図1に示す電子制御装置(Electronic Control Unit:ECU)10は、例えば車両に搭載されており、CPU20、ROM30、RAM40、図示しない入出力インタフェース等からなるマイクロコンピュータにより主に構成されている。CPU20は、プログラムカウンタ22が示すアドレスの命令を読み出してROM30等に記憶されたプログラムを実行することにより、各種処理を実行する。

Hereinafter, embodiments of the present invention will be described with reference to the drawings.

(First embodiment)

An electronic control unit (ECU) 10 shown in FIG. 1 is mounted on a vehicle, for example, and is mainly configured by a microcomputer including a

ROM30の記憶領域は、複数の重要プログラムを記憶している重要プログラム領域32と、複数の通常プログラムを記憶している通常プログラム領域34とに分割されている。RAM40の記憶領域は、重要データを記憶する重要データ領域42と、通常データを記憶する通常データ領域44とに分割されている。

The storage area of the

CPU20は、プログラムが他のプログラムにアクセスするとき、両方のプログラムのアドレスをチェックすることにより、重要プログラム領域32から重要プログラム領域32または通常プログラム領域34へのアクセス、ならびに通常プログラム領域34から通常プログラム領域34へのアクセスであれば許可し、通常プログラム領域34から重要プログラム領域32へのアクセスであれば禁止する。

When the program accesses another program, the

また、プログラムがデータにアクセスするとき、プログラムアドレスとデータアドレスとをチェックすることにより、重要プログラム領域32から重要データ領域42または通常データ領域44へのアクセス、ならびに通常プログラム領域34から通常データ領域44へのアクセスであれば許可し、通常プログラム領域34から重要データ領域42へのアクセスであれば禁止する。

When the program accesses data, the program address and the data address are checked to access the

ここで、プログラムが他のプログラムにアクセスするとき、重要プログラム領域32から重要プログラム領域32または通常プログラム領域34へのアクセス、ならびに通常プログラム領域34から通常プログラム領域34へのアクセスは、前述したように領域レベルでは許可されている。

Here, when the program accesses another program, the access from the

しかし、宇宙線、電磁ノイズ等によりプログラムカウンタの値が異常値に更新されると、プログラムが正常な開始処理からではなく不正なアクセスにより途中から実行されるおそれがある。領域レベルではアクセスが許可されているプログラムであっても、プログラムを正常な開始処理からではなく途中から実行すると、適正な処理を実行できない。 However, if the value of the program counter is updated to an abnormal value due to cosmic rays, electromagnetic noise, or the like, the program may be executed halfway due to unauthorized access rather than from normal start processing. Even if the program is permitted to be accessed at the region level, if the program is executed from the middle rather than from the normal start process, an appropriate process cannot be executed.

そこで、第1実施形態では、プログラムを構成する関数を処理単位とし、関数に対するアクセス状態を示すアクセス情報としてカウンタをRAM40に設けている。重要プログラムを構成する関数であればカウンタを重要データ領域42または通常データ領域44のどちらに設けてもよく、通常プログラムを構成する関数であれば通常データ領域44にアクセス情報を設ける。尚、関数に代えてタスクを処理単位としてよい。

Therefore, in the first embodiment, a function constituting the program is used as a processing unit, and a counter is provided in the

(アクセスチェック処理)

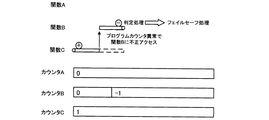

アクセス情報としてカウンタを用いたアクセスチェック処理を図2に示す。図2において、「S」はステップを表わしている。

(Access check process)

FIG. 2 shows an access check process using a counter as access information. In FIG. 2, “S” represents a step.

CPU20は、関数が正常に呼び出されるときの開始処理で第1演算としてカウンタを+1してから(S400)、関数本体の処理を実行する(S402)。図3に示すように、関数A〜Cに対応してカウンタA〜Cがそれぞれ設けられており、関数が正常に呼び出されると関数の開始処理でカウンタが+1される。各カウンタの初期値は0である。関数本体の処理を終了すると、CPU20は第2演算としてカウンタを−1する(S404)。

The

関数が正常に開始処理から呼び出され、S400の処理が実行されてからS404の処理が実行されれば、カウンタの値はS400で+1される前の初期値である0に戻る筈である。 If the function is normally called from the start process, the process of S400 is executed, and then the process of S404 is executed, the counter value should return to 0, which is the initial value before being incremented by S400.

これに対し、図4の関数Bのように関数Cから不正にアクセスされて途中から実行され、S400の開始処理が実行されずにS404でカウンタを−1すると、カウンタの値は、S400で+1される前の初期値である0よりも小さい−1になる。 On the other hand, if the counter is illegally accessed from the function C as shown in the function B of FIG. 4 and is executed in the middle, and the start process of S400 is not executed and the counter is decremented by S404, the value of the counter becomes +1 in S400. It becomes −1 which is smaller than 0 which is the initial value before being performed.

そこで、CPU20は、カウンタの値がS400で+1する前の初期値よりも小さいか否かを判定する(S406)。カウンタの値が初期値以上の場合(S406:Yes)、プログラムカウンタは正常であり関数は開始処理から正常に呼び出されたと判断し、CPU20は本処理を終了する。

Therefore, the

領域レベルではアクセスが許可されている関数であっても、カウンタの値が初期値よりも小さい場合(S406:Yes)、CPU20は、プログラムカウンタが異常になり関数が不正なアクセスにより途中から実行されたと判断する。関数が途中から実行されると関数の処理が適切に実行されないので、CPU20はフェイルセーフ処理として、例えば自ECUをリセットする(S408)。

Even if the function is permitted to be accessed at the area level, if the counter value is smaller than the initial value (S406: Yes), the

車両に搭載されるECUの場合には、ガソリンエンジンの場合にはスロットル開度を制限して吸気量を低減したり、ディーゼルエンジンの場合にはインジェクタからの噴射量を低減したり、あるいは変速段を固定にしたりして退避走行を実現するフェイルセーフ処理を実行してもよい。 In the case of an ECU mounted on a vehicle, in the case of a gasoline engine, the throttle opening is limited to reduce the intake air amount. In the case of a diesel engine, the injection amount from the injector is reduced, or the gear position Alternatively, a fail-safe process may be executed to fix the vehicle and realize the retreat travel.

また、複数の関数のすべてを、アクセス情報であるカウンタを設けてアクセス状態をチェックする対象となる対象処理単位としてもよいし、途中から不正アクセスされると重大な障害を引き起こすので不正アクセスを許可しない重要な関数だけを対象処理単位としてもよい。図5では、関数A〜Cのうち関数Bだけにカウンタを設けている。 In addition, all of the multiple functions may be set as a target processing unit for which access information is checked by providing a counter as access information, and unauthorized access is permitted because it causes a serious failure if unauthorized access is made midway. Only important functions that are not allowed may be the target processing unit. In FIG. 5, only the function B among the functions A to C is provided with a counter.

アクセス情報を設ける重要な関数として、車両に搭載されるECUの場合には、ガソリンエンジンであれば吸気量制御、ディーゼルエンジンであれば噴射量制御、さらに過給制御、ブレーキ油圧制御、パワーステアリング制御等を実行する関数が考えられる。 As an important function for providing access information, in the case of an ECU mounted on a vehicle, an intake air amount control for a gasoline engine, an injection amount control for a diesel engine, a supercharging control, a brake hydraulic pressure control, and a power steering control A function that performs the above can be considered.

このように、すべての関数ではなく重要な関数だけにアクセス情報を設けることにより、アクセス情報を設けない関数について、ROM、RAMの記憶容量および処理負荷を低減できる。 As described above, by providing access information only to important functions instead of all functions, the storage capacity and processing load of ROM and RAM can be reduced for functions that do not have access information.

第1実施形態では、アクセス情報として、専用のレジスタではなくRAM40に設けたカウンタに対してCPU20が増減処理を行ってプログラムカウンタ22の異常を判定するので、プログラムカウンタ22の異常を判定するために使用するECU10の資源を極力低減できる。

In the first embodiment, as the access information, the

(第2実施形態)

本発明の第2実施形態を図6および図7に示す。第2実施形態では、第1実施形態のカウンタに代えて、2値の状態を表わすフラグをアクセス情報として設けている。図6は、関数1〜nに対応して1ビットのフラグをそれぞれ設けた例を示している。関数1〜nのアクセス状態を表わすフラグはRAM40に設けられている。

(Second Embodiment)

A second embodiment of the present invention is shown in FIGS. In the second embodiment, instead of the counter of the first embodiment, a flag representing a binary state is provided as access information. FIG. 6 shows an example in which 1-bit flags are provided corresponding to the

アクセス情報としてフラグを設けた場合、図7のS410の開始処理においてCPU20は、第1演算として、実行中の自関数のフラグを初期値から反転する。つまり、フラグの初期値が0であれば1に反転し、1であれば0に反転する。

When the flag is provided as the access information, the

関数本体の処理の実行後(S412)、終了処理においてCPU20は、第2演算としてフラグの値を反転し(S414)、フラグの値がS410で反転する前の初期値であるか否かを判定する(S416)。

After executing the process of the function body (S412), in the end process, the

フラグの値が初期値の場合(S416:Yes)、プログラムカウンタは正常であり、関数は開始処理から正常に呼び出されたと判断し、CPU20は本処理を終了する。

フラグの値が初期値ではない場合(S416:No)、CPU20は、プログラムカウンタが異常になり関数が不正なアクセスにより途中から実行されたと判断し、フェイルセーフ処理を実行する(S418)。

If the flag value is the initial value (S416: Yes), the program counter is normal, the function is determined to have been called normally from the start process, and the

If the value of the flag is not the initial value (S416: No), the

第2実施形態の場合にも第1実施形態と同様に、途中から不正アクセスされると重大な障害を引き起こすので不正アクセスを許可しない重要な関数だけを対象処理単位とし、アクセス情報としてフラグを設けてもよい。 Also in the case of the second embodiment, as in the first embodiment, if unauthorized access is made from the middle, a serious failure is caused. Therefore, only an important function that does not permit unauthorized access is set as a target processing unit, and a flag is provided as access information. May be.

以上説明した上記実施形態では、対象処理単位である関数にアクセス情報としてカウンタまたはフラグを設け、関数が正常に呼び出された場合に関数の開始処理および終了処理でカウンタまたはフラグに予め設定された所定の演算を実行し、終了処理で演算を実行した後のカウンタまたはフラグの値に基づいて関数のアクセス状態を判定した。 In the embodiment described above, a counter or flag is provided as access information for a function that is a target processing unit, and when the function is normally called, a predetermined value set in advance in the counter or flag in the function start processing and end processing The access state of the function was determined based on the value of the counter or flag after executing the calculation in the termination process.

これにより、上記実施形態で示した重要プログラム領域32から重要プログラム領域32または通常プログラム領域34のように、記憶されている領域レベルでは関数へのアクセスが許可されている場合であっても、プログラムカウンタの異常により正常な開始処理からではなく途中から関数が実行されたことをアクセス情報に基づいて検出することにより、プログラムカウンタの異常による不正アクセスであることを検出できる。

As a result, even if access to the function is permitted at the stored area level, such as the

また、プログラムカウンタが実行中の関数の命令の境界アドレスと一致してから異常値に更新されて他の関数を途中から実行しても、プログラムカウンタの異常による不正アクセスであることを検出できる。 Further, even if the program counter is updated to an abnormal value after matching the instruction boundary address of the function being executed and another function is executed halfway, it is possible to detect unauthorized access due to an abnormality in the program counter.

[他の実施形態]

上記実施形態で示した関数の開始処理で実行する第1演算と、関数の終了処理で実行する第2演算との組合せは、第1演算を実行する前のアクセス情報の値に第2演算が戻すのであれば、どのような組合せでもよい。例えば、アクセス情報が数値であれば乗算と除算との組合せでもよい。

[Other Embodiments]

The combination of the first operation executed in the function start process and the second operation executed in the function end process shown in the above embodiment is that the second operation is added to the value of the access information before the first operation is executed. Any combination is possible as long as it is returned. For example, if the access information is a numerical value, a combination of multiplication and division may be used.

本発明の電子制御装置は、車両に搭載される装置に限らず、処理単位のアクセス状態に基づいてプログラムカウンタの異常による不正アクセスを検出することを目的とするのであれば、どのような用途に使用される電子制御装置に適用してもよい。 The electronic control device according to the present invention is not limited to a device mounted on a vehicle, but can be used for any purpose as long as the purpose is to detect unauthorized access due to an abnormality of a program counter based on an access state of a processing unit. You may apply to the electronic controller used.

このように、本発明は、上記実施形態に限定されるものではなく、その要旨を逸脱しない範囲で種々の実施形態に適用可能である。 As described above, the present invention is not limited to the above-described embodiment, and can be applied to various embodiments without departing from the gist thereof.

10:ECU(電子制御装置、第1演算手段、第2演算手段、判定手段、フェイルセーフ手段)、22:プログラムカウンタ 10: ECU (electronic control unit, first calculation means, second calculation means, determination means, fail-safe means), 22: program counter

Claims (6)

複数の前記処理単位のうち自身に対するアクセス状態を表わすアクセス情報が設けられている少なくとも一つの対象処理単位において、前記対象処理単位の実行が正常に開始されるときの開始処理で前記アクセス情報に第1演算を実行する第1演算手段(20、S400、S410)と、

前記第1演算手段により前記第1演算が実行される前の値に前記アクセス情報を戻す第2演算を前記対象処理単位の終了処理で実行する第2演算手段(20、S404、S414)と、

前記第2演算手段が前記第2演算を実行した後の前記アクセス情報の値と、前記第1演算手段が前記第1演算を実行する前の前記アクセス情報の値とを前記終了処理時に比較して一致しない場合、前記プログラムカウンタの異常による前記対象処理単位への不正アクセスであると判定する判定手段(20、S406、S416)と、

を備えることを特徴とする電子制御装置。 An electronic control device (10) that reads an instruction at an address indicated by a program counter (22) and executes each of a plurality of processing units,

In at least one target processing unit provided with access information representing an access state to itself among the plurality of processing units, the access information is added to the access information in a start process when the execution of the target processing unit is normally started. First computing means (20, S400, S410) for performing one computation;

Second calculation means (20, S404, S414) for executing a second calculation for returning the access information to a value before the first calculation is executed by the first calculation means in an end process of the target processing unit;

The value of the access information after the second calculation means executes the second calculation and the value of the access information before the first calculation means executes the first calculation are compared during the end processing. If there is no match, determination means (20, S406, S416) for determining that the access to the target processing unit is an unauthorized access due to an abnormality in the program counter,

An electronic control device comprising:

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2012178168A JP2014035740A (en) | 2012-08-10 | 2012-08-10 | Electronic control device |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2012178168A JP2014035740A (en) | 2012-08-10 | 2012-08-10 | Electronic control device |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| JP2014035740A true JP2014035740A (en) | 2014-02-24 |

Family

ID=50284681

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2012178168A Pending JP2014035740A (en) | 2012-08-10 | 2012-08-10 | Electronic control device |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP2014035740A (en) |

Citations (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH0581052A (en) * | 1991-09-19 | 1993-04-02 | Fujitsu Ltd | Microprocessor runaway check circuit |

| JPH0764822A (en) * | 1993-08-26 | 1995-03-10 | Mitsubishi Electric Corp | Microcomputer |

| JPH08115235A (en) * | 1994-10-14 | 1996-05-07 | Honda Motor Co Ltd | Abnormality detector for controller and method therefor |

| JP2005092430A (en) * | 2003-09-16 | 2005-04-07 | Digital Electronics Corp | Watchdog timer |

| JP2008530626A (en) * | 2003-06-30 | 2008-08-07 | シーメンス アクチエンゲゼルシヤフト | Method for monitoring program execution in a microcomputer |

-

2012

- 2012-08-10 JP JP2012178168A patent/JP2014035740A/en active Pending

Patent Citations (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH0581052A (en) * | 1991-09-19 | 1993-04-02 | Fujitsu Ltd | Microprocessor runaway check circuit |

| JPH0764822A (en) * | 1993-08-26 | 1995-03-10 | Mitsubishi Electric Corp | Microcomputer |

| JPH08115235A (en) * | 1994-10-14 | 1996-05-07 | Honda Motor Co Ltd | Abnormality detector for controller and method therefor |

| JP2008530626A (en) * | 2003-06-30 | 2008-08-07 | シーメンス アクチエンゲゼルシヤフト | Method for monitoring program execution in a microcomputer |

| JP2005092430A (en) * | 2003-09-16 | 2005-04-07 | Digital Electronics Corp | Watchdog timer |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| KR102383900B1 (en) | Region identifying operation for identifying region of a memory attribute unit corresponding to a target memory address | |

| JP5867495B2 (en) | Electronic control unit | |

| CN103309344B (en) | The system and method for the integrity of the vehicle control system of checking safety-critical | |

| US9235456B2 (en) | Configuration technique for an electronic control unit with intercommunicating applications | |

| WO2017090364A1 (en) | Vehicle control device | |

| JP2015531521A (en) | Method and controller for controlling the separate execution of a plurality of linked program blocks | |

| JP5533789B2 (en) | In-vehicle electronic control unit | |

| JP2013143095A (en) | Electronic control device, and memory check method | |

| JP2014035740A (en) | Electronic control device | |

| JP2013171467A (en) | Information processing device, electronic control device for vehicle, and data read-write method | |

| JP7546346B2 (en) | Method and apparatus for computing data in safety-critical systems - Patents.com | |

| JP2014035741A (en) | Electronic control device | |

| JP5978873B2 (en) | Electronic control unit | |

| JP6229637B2 (en) | In-vehicle control device | |

| CN107710162B (en) | Electronic control device and stack using method | |

| JP6466269B2 (en) | Electronic control device and stack area usage monitoring method | |

| WO2013057825A1 (en) | Information processing device, data management method, data management program | |

| JP6877475B2 (en) | Electronic control device and stack usage | |

| JP2017107394A (en) | Vehicle controller | |

| US20240182068A1 (en) | Information management device, non-transitory computer-readable storage medium storing information management program, and method for managing information | |

| JP5598417B2 (en) | RAM value guarantee device and RAM value guarantee program | |

| US12108255B2 (en) | Control system | |

| JP5855453B2 (en) | In-vehicle memory processor | |

| JP2023009818A (en) | Electronic control device for vehicle and control method by electronic control device for vehicle | |

| JP6160565B2 (en) | Electronic control unit |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20141128 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20150723 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20150728 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20151208 |