JP2004326278A - 不揮発性記憶装置及びデータ処理装置 - Google Patents

不揮発性記憶装置及びデータ処理装置 Download PDFInfo

- Publication number

- JP2004326278A JP2004326278A JP2003117822A JP2003117822A JP2004326278A JP 2004326278 A JP2004326278 A JP 2004326278A JP 2003117822 A JP2003117822 A JP 2003117822A JP 2003117822 A JP2003117822 A JP 2003117822A JP 2004326278 A JP2004326278 A JP 2004326278A

- Authority

- JP

- Japan

- Prior art keywords

- access

- information

- time

- time information

- unit

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

- 230000004044 response Effects 0.000 claims description 5

- 239000004065 semiconductor Substances 0.000 claims description 2

- 230000006870 function Effects 0.000 description 27

- 238000000034 method Methods 0.000 description 26

- 238000010586 diagram Methods 0.000 description 10

- 239000000284 extract Substances 0.000 description 7

- 238000013075 data extraction Methods 0.000 description 2

- 230000000694 effects Effects 0.000 description 2

- 238000001514 detection method Methods 0.000 description 1

- 238000000605 extraction Methods 0.000 description 1

- 230000005764 inhibitory process Effects 0.000 description 1

- 230000001629 suppression Effects 0.000 description 1

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/10—Protecting distributed programs or content, e.g. vending or licensing of copyrighted material ; Digital rights management [DRM]

-

- A—HUMAN NECESSITIES

- A45—HAND OR TRAVELLING ARTICLES

- A45D—HAIRDRESSING OR SHAVING EQUIPMENT; EQUIPMENT FOR COSMETICS OR COSMETIC TREATMENTS, e.g. FOR MANICURING OR PEDICURING

- A45D20/00—Hair drying devices; Accessories therefor

- A45D20/22—Helmets with hot air supply or ventilating means, e.g. electrically heated air current

- A45D20/26—Guiding the air; Controlling the air quantity

-

- A—HUMAN NECESSITIES

- A45—HAND OR TRAVELLING ARTICLES

- A45D—HAIRDRESSING OR SHAVING EQUIPMENT; EQUIPMENT FOR COSMETICS OR COSMETIC TREATMENTS, e.g. FOR MANICURING OR PEDICURING

- A45D20/00—Hair drying devices; Accessories therefor

- A45D20/22—Helmets with hot air supply or ventilating means, e.g. electrically heated air current

- A45D20/28—Drying the air by incorporated heating elements

-

- A—HUMAN NECESSITIES

- A45—HAND OR TRAVELLING ARTICLES

- A45D—HAIRDRESSING OR SHAVING EQUIPMENT; EQUIPMENT FOR COSMETICS OR COSMETIC TREATMENTS, e.g. FOR MANICURING OR PEDICURING

- A45D20/00—Hair drying devices; Accessories therefor

- A45D20/22—Helmets with hot air supply or ventilating means, e.g. electrically heated air current

- A45D20/32—Supporting or fastening of the helmets

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F12/00—Accessing, addressing or allocating within memory systems or architectures

- G06F12/14—Protection against unauthorised use of memory or access to memory

- G06F12/1416—Protection against unauthorised use of memory or access to memory by checking the object accessibility, e.g. type of access defined by the memory independently of subject rights

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/70—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer

- G06F21/71—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer to assure secure computing or processing of information

- G06F21/72—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer to assure secure computing or processing of information in cryptographic circuits

- G06F21/725—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer to assure secure computing or processing of information in cryptographic circuits operating on a secure reference time value

-

- A—HUMAN NECESSITIES

- A45—HAND OR TRAVELLING ARTICLES

- A45D—HAIRDRESSING OR SHAVING EQUIPMENT; EQUIPMENT FOR COSMETICS OR COSMETIC TREATMENTS, e.g. FOR MANICURING OR PEDICURING

- A45D2200/00—Details not otherwise provided for in A45D

- A45D2200/15—Temperature

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2221/00—Indexing scheme relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/21—Indexing scheme relating to G06F21/00 and subgroups addressing additional information or applications relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/2137—Time limited access, e.g. to a computer or data

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2221/00—Indexing scheme relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/21—Indexing scheme relating to G06F21/00 and subgroups addressing additional information or applications relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/2153—Using hardware token as a secondary aspect

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Physics & Mathematics (AREA)

- Computer Security & Cryptography (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Computer Hardware Design (AREA)

- Software Systems (AREA)

- Mathematical Physics (AREA)

- Multimedia (AREA)

- Technology Law (AREA)

- Storage Device Security (AREA)

Abstract

【課題】再生装置や端末装置内部の時計の操作による期限付きデータの不正アクセスを効果的に抑制する。

【解決手段】不揮発性記憶装置は、制御回路(16)と不揮発性記憶回路(14)とを有する。不揮発性記憶回路は利用情報に対するアクセス制限を行なう制限情報の格納領域を有する。制限情報にはアクセス期限情報とアクセス時間情報とを含む。制御回路は、外部より供給される時刻情報と前記制限情報とに基いて利用情報のアクセス可否を判定し、時刻情報に基づいてアクセス時間情報を更新するアクセス判定動作を行なう。アクセス可否の判定において時刻情報がアクセス期限情報により示されるアクセス期限よりも後であり、又は時刻情報がアクセス時間情報により示されるアクセス時間よりも前である場合にアクセス否とする。アクセス判定動作を少なくとも前記利用情報に対するアクセス開始時とアクセス終了時とに行なう。

【選択図】 図2

【解決手段】不揮発性記憶装置は、制御回路(16)と不揮発性記憶回路(14)とを有する。不揮発性記憶回路は利用情報に対するアクセス制限を行なう制限情報の格納領域を有する。制限情報にはアクセス期限情報とアクセス時間情報とを含む。制御回路は、外部より供給される時刻情報と前記制限情報とに基いて利用情報のアクセス可否を判定し、時刻情報に基づいてアクセス時間情報を更新するアクセス判定動作を行なう。アクセス可否の判定において時刻情報がアクセス期限情報により示されるアクセス期限よりも後であり、又は時刻情報がアクセス時間情報により示されるアクセス時間よりも前である場合にアクセス否とする。アクセス判定動作を少なくとも前記利用情報に対するアクセス開始時とアクセス終了時とに行なう。

【選択図】 図2

Description

【0001】

【発明の属する技術分野】

本発明は、記憶媒体に格納された動画や音楽などのコンテンツデータなどに対する再生期限管理に係り、再生期限管理の制御を適用した不揮発性記憶装置、再生端末装置及び頒布端末装置に関する。

【0002】

【従来の技術】

メモリカードなどの記憶媒体に記憶された画像データおよび音楽データレンタルされる場合、予め設定された再生期限内であれば、ユーザは、再生装置を用いて画像および音楽を再生できる。ユーザの再生装置において検知された時刻と、記憶媒体にデジタルデータを記憶する時に書込まれた再生期限情報とに基づいて、再生が管理される。ユーザの再生装置により検知される現在時刻が改ざんされると、再生期限を経過しているにもかかわらず、コンテンツを再生することができる。

【0003】

再生装置の時刻改ざんに対する対策として、例えば特許文献1に記載された技術が有る。すなわち、データ書込み装置は、データ読取り装置によりデータを出力可能な期限を設定して、記憶媒体に、データと、期限と、記憶媒体へのデータおよび期限の書込み日時とを書込む。データ読取り装置は、記憶媒体から読取った期限と書込み日時と、検知した現在日時とに基づいて、記憶媒体に書込まれたデータの出力の可否を判断して、データの出力が可能であると、記憶媒体からデータを読取って出力する。データを出力できる期限が経過したときに、データ読取り装置の検知手段により検知される現在日時を書込み日時以前に変更して、不正にデータの出力を行なおうとする場合を想定する。この場合、不正に変更された現在日時が、データが書込まれた日時以前であるため、判断手段は、データの出力が可能と判断しない。更に前記書き込み日時は再生処理の終了時に現在時刻に更新するようになっている。

【0004】

【特許文献1】

特開2002−259917号公報(段落99、図7)

【0005】

【発明が解決しようとする課題】

上記特許文献1の技術によればメモリカード等の記憶媒体に日時データを記録することによって端末内部の時計を操作されても期限付きコンテンツの不正な再生を抑制することができるが、充分ではないことが本発明者によって見出された。第1に、記憶媒体の現在時刻を再生終了時点で更新するだけでは不十分な場合が想定される。例えばコンテンツ再生終了直前に電源が遮断された場合には記憶媒体の現在時刻が全く更新されない虞がある。第2に、期限付きコンテンツの不正再生抑制機能は再生装置側が備えるので、再生装置を変えれば依然として不正アクセスが可能になる。

【0006】

本発明の目的は、再生装置や端末装置内部の時計の操作による期限付きデータの不正アクセスを効果的に抑制する技術を提供することにある。

【0007】

本発明の前記並びにその他の目的と新規な特徴は本明細書の記述及び添付図面から明らかになるであろう。

【0008】

【課題を解決するための手段】

本願において開示される発明のうち代表的なものの概要を簡単に説明すれば下記の通りである。

【0009】

《不揮発性記憶装置》

本発明の第1の観点は、期限付きデータの不正アクセス抑止機能を記憶媒体としての不揮発性記憶装置が備える観点である。

【0010】

〔1〕本発明に係る不揮発性記憶装置は、制御回路と不揮発性記憶回路とを有する。前記不揮発性記憶回路は利用情報に対するアクセス制限を行なう制限情報の格納領域を有する。前記制限情報にはアクセス期限情報とアクセス時間情報とが含まれる。前記制御回路は、外部より供給される時刻情報と前記制限情報とに基いて前記利用情報のアクセス可否を判定し、前記時刻情報に基づいて前記アクセス時間情報を更新するアクセス判定動作を行なう。前記アクセス可否の判定において前記時刻情報がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記時刻情報が前記アクセス時間情報により示されるアクセス時間よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定する。前記制御回路によるアクセス判定動作を少なくとも前記利用情報に対するアクセス開始時とアクセス終了時とに行なう。

【0011】

上記手段により、メモリカード等の不揮発性記憶装置にアクセス時間情報のような日時データを更新して記録するから、更新毎に、アクセス時間情報により示される時間と期限情報により示される時間差は狭められ、最後にアクセス時間情報により示される時間が期限情報により示される時間を超える。一端超えれば利用不可にされる。最早、ユーザーは端末内の時計を利用制限より前の日時に戻しても再生は不可とされる。これにより、再生装置などの端末内部の時計が操作されても期限付き利用情報の不正な再生を抑制することが可能になる。アクセス時間情報の更新はアクセス終了時点だけでなくアクセス開始時点でも行なわれるから、利用情報の再生終了直前に電源が遮断されても少なくとも1回のアクセス時間情報の更新は保証される。期限付き利用情報の不正再生抑制機能は不揮発性記憶装置が備えるので、再生装置を変えても依然として不正アクセス抑止機能を働かせることは容易である。

【0012】

〔2〕アクセス判定動作は、少なくとも不揮発性記憶装置へ動作電源を投入するときと動作電源を遮断するときに行なうようにしてもよい。

【0013】

〔3〕更にアクセス判定動作を別のタイミングで行なってもよい。即ち、利用情報を複数に分割してアクセスを行なうとき、アクセス開始時の前記アクセス判定動作においてアクセス可と判定された後は、分割された前記利用情報のアクセス毎又は所定の複数アクセス毎に前記アクセス判定動作を行なってもよい。

【0014】

〔4〕分割された前記利用情報のアクセス単位は例えばセクタである。

【0015】

〔5〕前記分割された利用情報のアクセスに対するアクセス判定動作において、第2回目以降のアクセス判定動作では、時刻情報が前記アクセス期限情報により示されるアクセス期限より後であってもアクセス可と判定するようにしてよい。アクセス判定動作を何回も行なうとき、利用情報の再生途中などで期限が到来して再生が中断される不都合を簡単に解消することができる。

【0016】

〔6〕前記不揮発性記憶装置は、例えば前記時刻情報を出力可能な外部装置に接続され使用されるものであり、前記外部装置へ前記分割された利用情報を出力可能である。

【0017】

〔7〕前記不揮発性記憶回路は、例えば不揮発性半導体メモリであり、外部装置に接続されるインタフェース端子を有する所定のメモリカードケーシングに内蔵されて成る。

【0018】

〔8〕前記制限情報は前記制御回路により暗号化されて前記不揮発性記憶回路に格納される。アクセス制限が行なわれていない領域に格納される場合に、簡便で好適である。

【0019】

〔9〕前記制限情報の暗号化に用いる暗号鍵は、例えば不揮発性記憶装置固有の属性情報にすればよい。

【0020】

〔10〕著作権保護の観点が考慮される場合には、前記制御回路は前記利用情報を復号するためのコンテンツ鍵を含む利用情報ライセンスを受領するために証明情報を外部に出力可能であることがよい。

【0021】

〔11〕その証明情報に対して外部で認証されれば、前記制御回路は、前記利用情報ライセンスを外部から受領することができ、受領したライセンスを前記不揮発性記憶回路に格納するのがよい。

【0022】

〔12〕前記制御回路は前記コンテンツ鍵とともに入力される時間情報を前記アクセス時間情報の初期値として前記不揮発性記憶回路に格納することが望ましい。そのような時間情報については改ざんされている可能性は非常に低い。

【0023】

〔13〕セキュア領域のようなアクセス制限領域について考慮する。前記不揮発性記憶回路はアクセス制限領域とアクセス非制限領域とを有するとき、前記制限情報はアクセス制限領域に格納し、前記利用情報はアクセス非制限領域に格納すればよい。

【0024】

〔14〕アクセス制限領域に対する書き込み認証について考慮する。前記制御回路は外部からの認証を受けて前記アクセス制限領域に対する書き込みが可能にされればよい。アクセス制限領域に対する不正な書き込みが阻止される。

【0025】

〔15〕前記アクセス制限領域は例えば前記利用情報ライセンス等の格納領域とされる。

【0026】

〔16〕アクセス制限領域に対する読み出し認証について考慮する。前記制御回路は外部から与えられる証明情報に対する認証を行なって前記アクセス制限領域に対する読み出しを可能にする。アクセス制限領域に対する不正な読み出しを阻止できる。

【0027】

《再生端末装置》

本発明の第2の観点は、期限付きデータの不正アクセス抑止機能を再生端末などのデータ処理装置を備える観点である。

【0028】

〔17〕本発明に係るデータ処理装置は、再生部と利用制限部とを有し、利用情報に対するアクセス制限を行なう制限情報を書換え可能に格納する記憶媒体をアクセスして前記利用情報を再生可能である。前記制限情報にはアクセス期限情報とアクセス時間情報とが含まれる。前記利用制限部は、データ処理装置で生成される時刻情報と前記制限情報とに基いて前記利用情報のアクセス可否を判定し、前記時刻情報に基づいて前記記憶媒体上の前記アクセス時間情報を更新するアクセス判定動作を行なう。前記アクセス可否の判定において前記時刻情報がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記時刻情報が前記アクセス時間情報により示されるアクセス時間よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定する。前記利用制限部によるアクセス判定動作を少なくとも前記利用情報に対するアクセス開始時とアクセス終了時とに行なう。

【0029】

上記手段により、メモリカード等の記憶媒体にアクセス時間情報のような日時データを更新して記録するから、更新毎に、アクセス時間情報により示される時間と期限情報により示される時間差は狭められ、最後にアクセス時間情報により示される時間が期限情報により示される時間を超える。一端超えれば利用不可にされる。最早、ユーザーは端末内の時計を利用制限より前の日時に戻しても再生は不可とされる。これにより、再生装置などの端末内部の時計が操作されても期限付きコンテンツの不正な再生を抑制することが可能になる。アクセス時間情報の更新はアクセス終了時点だけでなくアクセス開始時点でも行なわれるから、利用情報の再生終了直前に電源が遮断されても少なくとも1回のアクセス時間情報の更新は保証される。

【0030】

〔18〕アクセス判定動作は、少なくとも再生部へ記憶媒体を装着するときと再生部から記憶媒体を離脱するときに行なうようにしてもよい。

【0031】

〔19〕また別の大要としてアクセス判定動作は、再生部に記憶媒体が装着された状態で動作電源が投入されるときと、再生部に記憶媒体が装着された状態で動作電源が遮断されるときに行なうようにしてもよい。

【0032】

〔20〕前記利用制限部は、記憶媒体固有の属性情報を暗号鍵として暗号化を行なってアクセス時間情報の更新を行なう。アクセス制限が行なわれていない領域に格納される場合に、簡便で好適である。

【0033】

〔21〕前記記憶媒体は例えば書換え可能な不揮発性記憶装置である。

【0034】

〔22〕セキュア領域のようなアクセス制限領域について考慮する。前記不揮発性記憶装置はアクセス制限領域とアクセス非制限領域とを有するとき、前記利用制限判定部はアクセス制限領域に対して制限情報のアクセスを行ない、前記再生部はアクセス非制限領域に対して利用情報のアクセスを行なう。

【0035】

〔23〕アクセス制限領域に対する書き込み認証について考慮する。前記利用制限部は不揮発性記憶装置から出力される証明情報に対して認証を行なった後にアクセス制限領域に書き込みが可能にされるのがよい。アクセス制限領域に対する不正な書き込みが阻止される。

【0036】

〔24〕前記アクセス制限領域は前記利用情報を復号するための利用情報ライセンスの格納領域とされる。

【0037】

〔25〕アクセス制限領域に対する読み出し認証について考慮する。前記利用制限部は不揮発性記憶装置に証明情報を与えて認証を受けた後に前記アクセス制限領域に対する読み出しが可能にされるのがよい。アクセス制限領域対する不正読み出しを阻止できる。

【0038】

〔26〕ホストインタフェース制御部を有するとき、著作権保護の観点が考慮される場合には、当該ホストインタフェース制御部は、前記利用情報を復号するためのコンテンツ鍵を含む利用情報ライセンスを受領するために前記記憶媒体が保有する証明情報をホスト装置に向けて出力可能であることが望ましい。

【0039】

〔27〕その証明情報に対してホスト送致で認証されれば、前記ホストインタフェース制御回路は、前記利用情報ライセンスをホスト装置から受領して前記記憶媒体に格納可能であることが望ましい。

【0040】

〔28〕前記ホストインタフェース制御回路は、前記コンテンツ鍵とともに入力される時間情報を前記制アクセス時間情報の初期値として前記記憶媒体に格納可能であることが望ましい。そのような時間情報については改ざんされている可能性は非常に低い。

【0041】

《ダウンロード端末装置》

本発明の第3の観点は、期限付きデータの不正アクセス抑止機能をダウンロード端末装置等のデータ処理装置が支援する観点である。

【0042】

〔29〕本発明に係るデータ処理装置はホストインタフェース部、媒体インタフェース部、及びデータ処理部を有し、媒体インタフェース部に装着された記憶媒体に所定の情報を格納する。前記データ処理部は、復号鍵の受領要求と共に記憶媒体が保有する証明情報をホストインタフェース部から外部に出力し、これに応答してホストインタフェース部に返される情報を受領し、これに基いて、媒体インタフェース部から前記記憶媒体に、前記所定の情報として、利用情報を復号するための復号鍵と利用情報に対するアクセス制限を行なう制限情報とを格納する。前記制限情報にはアクセス期限情報とアクセス時間情報とが含まれる。前記アクセス時間情報の初期値は前記受領した情報に含まれる時間情報である。前記証明情報は特定の記憶媒体であることを表す情報である。前記特定の記憶媒体は、制御回路と不揮発性記憶回路とを有し、前記不揮発性記憶回路は前記制限情報の格納領域を有する。前記制御回路は、外部より供給される時刻情報と前記制限情報とに基いて前記利用情報のアクセス可否を判定し、前記時刻情報に基づいて前記アクセス時間情報を更新するアクセス判定動作を行なう。前記アクセス可否の判定において前記時刻情報がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記時刻情報が前記アクセス時間情報により示されるアクセス時間よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定する。前記制御回路によるアクセス判定動作を少なくとも前記利用情報に対するアクセス開始時とアクセス終了時とに行なう。

【0043】

《頒布端末装置》

本発明の第4の観点は、期限付きデータの不正アクセス抑止機能を頒布端末装置等のデータ処理装置が支援する観点である。

【0044】

〔30〕本発明に係るデータ処理装置は、媒体インタフェース部及びデータ処理部を有し、媒体インタフェース部に装着された記憶媒体に所定の情報を格納する。前記データ処理部は、復号鍵の発行要求に応答して記憶媒体から証明情報を取得し、記憶媒体を認証した後に、媒体インタフェース部から記憶媒体に、前記所定の情報として、利用情報を復号するための復号鍵と利用情報に対するアクセス制限を行なう制限情報とを格納する。前記制限情報にはアクセス期限情報とアクセス時間情報とが含まれ、前記アクセス時間情報の初期値は所定に時間情報である。前記証明情報は特定の記憶媒体であることを表す情報である。特定の記憶媒体は上記項目〔29〕の記憶媒体と同じである。

【0045】

【発明の実施の形態】

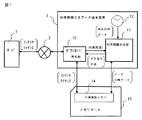

図1にはコンテンツデータ配信システムが例示される。コンテンツサーバ1が接続するネットワーク2には代表的に示される利用期限付きデータ端末装置(データ処理装置)3が接続される。利用期限付きデータ端末装置(単にデータ端末装置とも称する)3はダウンロード再生部(ダウンロード部及び再生部)10、利用期限判定部(利用制限部)11、及び端末内部時計12を有する。データ端末装置3には記憶媒体として不揮発性記憶装置(単にメモリカードとも称する)13が着脱自在にされる。メモリカード13はフラッシュメモリなどの電気的に消去及び書き込み可能な不揮発性メモリ(不揮発性記憶回路)14を備える。

【0046】

データ端末装置3によるコンテンツデータのダウンロード機能の概略を説明する。データ端末装置3にメモリカード13が装着されて、データ端末装置3にコンテンツデータのダウンロードが指示されると、データ端末装置3は、コンテンツサーバ1から利用期限付きコンテンツデータ(利用情報)とそれに対応した再生ライセンス(利用情報ライセンス)をダウンロードし、メモリカードに書き込む。更に、サーバ1からダウンロードの日時データを取得し、メモリカード13に書き込む。メモリカード13に書き込まれた日時データがカード日時データである。特に制限されないが、ダウンロードされた日時データは利用制限判定部でライセンスフォーマットに組み込まれてセキュアライセンスとして不揮発性メモリ14のセキュア領域に格納される。特に制限されないが、利用期限もセキュアライセンスが保有する。また、特に制限されないが、再生ライセンスも不揮発性メモリ14のセキュア領域に格納される。

【0047】

データ端末装置3による期限付きコンテンツデータの再生機能について概略を説明する。データ端末装置3に再生が指示されるとデータ端末装置3はメモリカード13から再生ライセンスを読み出す。読み出した再生ライセンスから利用期限を取出し、コンテンツデータの利用期限を利用期限判定部11に送る。利用期限部11は、コンテンツデータの利用期限(アクセス期限情報)、端末内部時計12が示す端末日時データ(時刻情報)、カードが保有するカード日時データ(アクセス時間情報)とによって、アクセス可否を判定する。即ち、前記端末日時データにより示される日時がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記端末日時データにより示される日時がカード日時データにより示される日時よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定する。アクセス可であればメモリカード13のコンテンツデータを読み出して再生する。アクセス否であれば再生ライセンスなどを消去する。利用期限判定部11は前記アクセス可否判定と共に、前記端末日時データに基づいてメモリカード13内のカード日時データを更新する。

【0048】

カード日時データの更新は、上記アクセス可否判定時に代表されるアクセス開始時だけでなく、アクセス終了時にも行なう。また、例えば、少なくともメモリカードへ動作電源を投入するときと動作電源を遮断するときに行なうようにしてもよい。

【0049】

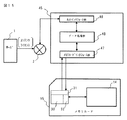

図2にはコンテンツデータ配信システムに別のデータ端末装置4が接続されている例が示される。データ端末装置4はダウンロード再生部(ダウンロード部及び再生部)10と端末内部時計12を有する。データ端末装置3には記憶媒体として不揮発性記憶装置(単にメモリカードとも称する)15が着脱自在にされる。メモリカード15は利用期限判定部(利用制限部)16と不揮発性メモリ14を備える。

【0050】

データ端末装置4によるコンテンツデータのダウンロード機能の概略を説明する。データ端末装置4にメモリカード15が装着されて、データ端末装置4にコンテンツデータのダウンロードが指示されると、データ端末装置4は、コンテンツサーバ1から利用期限付きコンテンツデータ(利用情報)とそれに対応した再生ライセンス(利用情報ライセンス)をダウンロードし、メモリカード15に書き込む。更に、サーバ1からダウンロードの日時データを取得し、メモリカード15に書き込む。メモリカード15に書き込まれた日時データがカード日時データである。特に制限されないが、ダウンロードされた日時データは利用制限判定部でライセンスフォーマットに組み込まれてセキュアライセンスとして不揮発性メモリ14のセキュア領域に格納される。特に制限されないが、再生ライセンスも不揮発性メモリ14のセキュア領域に格納される。

【0051】

期限付きコンテンツデータの再生機能について概略を説明する。データ端末装置4に再生が指示されるとデータ端末装置4は利用期限判定部16にメモリカード15の再生ライセンスを取得させる。利用期限判定部16は読み出した再生ライセンスから利用期限を取出す。利用期限判定部16は、コンテンツデータの利用期限(アクセス期限情報)、端末内部時計12が示す端末日時データ(時刻情報)、不揮発性メモリ14が保有するカード日時データ(アクセス時間情報)とによって、アクセス可否を判定する。即ち、前記端末日時データにより示される日時がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記端末日時データにより示される日時がカード日時データにより示される日時よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定する。アクセス可であれば利用期限判定部16はダウンロード再生部10にメモリカード13のコンテンツデータを読み出させて再生可能とする。利用期限判定部16は前記アクセス可否判定と共に、前記端末日時データに基づいてメモリカード内のカード日時データを更新する。

【0052】

カード日時データの更新は、上記アクセス可否判定時に代表されるアクセス開始時だけでなく、アクセス終了時にも行なう。また、例えば、少なくともメモリカードへ動作電源を投入するときと動作電源を遮断するときに行なうようにしてもよい。

【0053】

図3には前記端末日時データに基づいて更新されるカード日時データによる利用制限の概要が例示される。コンテンツデータをダウンロードした日時(借りた日)Ts、利用期限(返却日)Teは固定である。現在とある時間は端末日時データが示す時間Tcである。アクセス日時とあるのがカード日時データが示す時間Tacsである。カード日時データが更新されなければそれが示す日時はコンテンツデータをダウンロードした日時(借りた日)Tsに固定される。仮に(a)のように、カード日時データTacsが更新されなければ現在日時Tcが借りた日Tsと利用期限Teの間の何処にあっても利用可能となり、例えば(b)のように現在日時Tcが利用期限Teを過ぎれば利用不可になる。しかし、端末時計を操作して現在日時を借りた日と利用期限の間に移動すれば、コンテンツデータは不正に利用可能になる。これに対し図1、図2では前記端末日時データに基づいてメモリカード内のカード日時データを更新するから、(c)のようにアクセス日時とあるカード日時データTacsが示す日時から利用期限までの時間は更新毎に狭められ、最後に利用期限Teを超える。一端超えれば利用不可にされる。最早、ユーザーは端末内の時計を利用制限より前の日時に戻しても再生は不可とされる。これにより、データ端末装置内部の時計が操作されても期限付きコンテンツの不正な再生を充分に抑制することが可能になる。

【0054】

カード日時データの更新は、アクセス終了時点だけでなくアクセス開始時点でも行なわれるから、利用情報の再生終了直前に電源が遮断されても少なくとも1回のアクセス時間情報の更新は保証される。図2のように、期限付き利用情報の不正再生抑制機能は不揮発性記憶装置が備えるので、再生装置を変えても依然として不正アクセス抑止機能を働かせることは容易である。

【0055】

図4には前記利用期限判定部11と端末内部時計12の具体例が示される。20で示される回路ブロックは、少なくとも前記利用期限判定部11と端末内部時計12を実現するマイクロコンピュータとされる。図4にはマイクロコンピュータ20の内部を機能ブロックによって示している。マイクロコンピュータ20は、日時データ取得作成部21、暗号化部22、ライセンス作成部23、セキュア領域アクセス部24、日時データ取り出し部25、復号部26、利用制限判定部26、及び端末内時計回路27を有する。

【0056】

不揮発性メモリ14はセキュア領域(アクセス制限領域)14Aと非セキュア領域(アクセス非制限領域)14Bを有する。セキュア領域14Aに対する書き込みアクセスはメモリカード13内の証明情報に対しメモリカード外部例えば端末装置20やサーバ1による認証を受けて可能にされる。外部からセキュア領域14Aに対する読み出しは外部から与えられる証明情報に対して認証を得ることを条件に許可される。図示は省略するが、メモリカード13は不揮発性メモリ14のアクセス制御と外部とのインタフェース制御を行なうカードコントローラを有している。セキュア領域アクセス部24はそのカードコントローラを介してインタフェースされる。

【0057】

この例では、カード日時データ暗号化部22で暗号化した後、これをライセンス作成部23でセキュアライセンスに埋め込んで、セキュア領域アクセス部24の制御で不揮発性メモリ14のセキュア領域14Aに記録するようになっている。

【0058】

前記日時データ取得作成部21はサーバ1がコンテンツデータやライセンスをダウンロードしたときサーバ1から日時データ(ダウンロード日時データ)を取得する回路である。取得した日時データのフォーマットは図5に例示されるように、16バイトのデータで構成される。

【0059】

前記暗号化部22はサーバから取得した前記日時データを暗号化する。暗号化方式は、特に制限されないが、コンテンツの暗号化復号処理で用いているのと同じAES(Advanced Encryption Standard)方式を用いる。日時データを暗号化する鍵はメモリカード固有の属性情報、例えば、カードのシリアル番号等を用いる。

【0060】

前記ライセンス作成部23は、取得して暗号化した日時データを例えばライセンスフォーマット中のコンテンツ鍵の部分に埋め込んでセキュアライセンスを作成する。

【0061】

前記セキュア領域アクセス部24は日時データが含まれているセキュアライセンスを不揮発性メモリのセキュア領域14Aに書き込む。セキュア領域14Aへの書き込みには前記書き込み認証が必要とされる。前記日時データ取り出し部25は暗号化された日時データが含まれるライセンスをセキュア領域から読み出し、暗号化された日時データを取出す。セキュア領域14Aの読み出しには前記読み出し認証が必要とされる。

【0062】

復号部26はセキュアライセンスから取出した暗号化された日時データをAESで復号する。復号する鍵は暗号部22で用いた鍵と同じものを使用する。

【0063】

前記利用制限判定部27は、前述の如く、利用期限が切れていないのかを判定すると共に、端末内の時計がユーザーによって操作されていないかを判定する。その判定内容は図1を参照して既に説明した。操作されていると判定したら、カード内のライセンスを全て消去する。端末内時計回路28は端末内の時計から年月日時間を取得する。

【0064】

図4の各機能ブロックは、特に図示はしないが、中央処理装置、浮動小数点演算ユニット、それらの処理プログラムを保有するROM(リード・オンリ・メモリ)、中央処理装置のワーク領域などに利用されるRAM(ランダム・アクセス・メモリ)、リアルタイムクロック回路、タイマ、及び入出力回路などによって構成される。

【0065】

図4の回路の動作を説明する。最初に、サーバ1と通信したときやコンテンツ、ライセンスをダウンロードしたときの動作を説明する。

【0066】

サーバ1と接続したとき、サーバ1から日時データを日時データ取得・作成部21で取得する。取得した日時データはライセンスフォーマット中のコンテンツ鍵の領域に組込み可能にするために、日時データは例えば図5に例示する16バイトのデータ構成とされる。日時が2002年10月10日(木)15時30分45秒00のとき、この日時データを16進で表すと、“07D2 000A 000A 0004 000F 001E 002D 0000 h”となる。

【0067】

暗号化部22で、日時データ取得・作成部21で作成した16バイトの日時データをAES方式で暗号する。暗号化する鍵はカード固有のシリアル番号を使用する。

【0068】

ライセンス作成部23で、暗号化した日時データをライセンス内のコンテンツ鍵の部分に埋め込み、1つのライセンスを作成する。作成されたライセンスは、セキュア領域アクセス部24によってメモリカードのセキュア領域に書き込まれる。セキュア領域が128個のライセンスを記録できる場合には、最後の128番目に日時データを含むライセンスを書き込む。セキュア領域14Aに対する書き込みは前記書き込み認証を受けて可能にされる。

【0069】

次に利用制限判定処理の動作について説明する。セキュア領域アクセス部24で、セキュア領域14Aから暗号化されている日時データが含まれているセキュアライセンスを読み出す。セキュア領域に対するリードアクセスは前記読み出し認証を受けて可能にされる。日時データ取出し部25で、読み出したライセンスから暗号化されている日時データ16バイトを取出す。復号化部26で、16バイトの日時データをAES方式で復号する。復号化する鍵は暗号化したときと同じカード固有のシリアル番号を使用する。次いで、端末内時計取得部28で、端末内の日時を取得する。利用制限判定部27で、利用期限、端末の日時データ、カードの日時データを用いて期限が切れていないのか、不正な操作が行われていないのかを判定する。

【0070】

次に日時データの更新処理動作について説明する。カード内には電源がないため、カード自身では日時データを更新することはできない。したがって、上記で説明したようにサーバーとの接続時やコンテンツの再生、表示時(利用制限判定処理のとき)に日時データを更新する。しかし、サーバーと接続をしない場合やコンテンツの再生表示を行わない場合には長時間更新されない場合がある。日時データを更新するタイミングは、前述のアクセス開始時と終了時の他に、メモリカードがデータ端末に挿入されたときと離脱されたとき、或はメモリカードがデータ端末に装着されている状態でデータ端末の電源オンが指示されたときと、電源オフが指示されたとき等であってよい。データ端末の電源をオフにするときには、マイクロコンピュータ内部のタイマーで測定した時間をカードに記録されている日時データに加算することにより更新すればよい。

【0071】

図6には前記メモリカード15に内蔵された前記利用期限判定部16の具体例が示される。前記利用期限判定部16はマイクロコンピュータ30によって構成される。図6ではマイクロコンピュータ30は外部インタフェースコントローラ31及びメモリコントローラ32と共にカードコントローラを構成する。図6にはマイクロコンピュータ30をその一部の機能である利用期限判定部16を構成する機能ブロックによって図示している。マイクロコンピュータ30によって実現される図示された機能ブロックは、暗号化部33、ライセンス作成部34、日時データ取り出し部35、復号部36、利用期限取り出し部37、及び利用制限判定部38である。

【0072】

外部インタフェースコントローラ31はマイクロコンピュータ30の指示に従って所定のメモリカードインタフェース仕様に準拠した外部インタフェース制御を行なう。メモリコントローラ32はマイクロコンピュータ30の指示に従って不揮発性メモリ14に対する消去、書き込み及び読み出しのアクセス制御を行なう。

【0073】

特に図示はしないが、マイクロコンピュータ30は中央処理装置、浮動小数点演算ユニット、それらの処理プログラムを保有するROM(リード・オンリ・メモリ)、中央処理装置のワーク領域などに利用されるRAM(ランダム・アクセス・メモリ)、リアルタイムクロック回路、タイマ、及び入出力回路などによって構成される。マイクロコンピュータ30は前記利用期限判定部16を実現すると共に、その動作プログラムに従って認証のための演算処理や不揮発性メモリ14をアクセスするためのアドレス演算処理等を行なう機能を有する。

【0074】

不揮発性メモリ14はセキュア領域(アクセス制限領域)14Aと非セキュア領域(アクセス非制限領域)14Bを有する。セキュア領域14Aに対する書き込みアクセスはメモリカード15内の証明情報に対しメモリカード外部例えば端末装置20やサーバ1による認証を受けて可能にされる。外部からセキュア領域14Aに対する読み出しは外部から与えられる証明情報に対して認証を得ることを条件に許可される。メモリカード15内の前記証明情報は、そのメモリカード15が図2及び図6で説明した利用期限判定機能などを備えたメモリカードであり、その他のメモリカードと区別可能な情報を含んでいる。

【0075】

この例では、カード日時データ暗号化部33で暗号化した後、これをライセンス作成部34でセキュアライセンスに埋め込み、メモリコントローラ32を介して不揮発性メモリ14のセキュア領域14Aに記録するようになっている。特に制限されないが、コンテンツの利用期限もセキュアライセンスが保有する。

【0076】

図2のダウンロード再生部10がコンテンツデータやライセンスをサーバからダウンロードしたときサーバ1から日時データ(ダウンロード日時データ)が取得される。日時データはコンテンツライセンスに付随する。取得した日時データのフォーマットは図5に例示されるように、16バイトのデータで構成される。

【0077】

前記暗号化部33はサーバから取得した前記日時データを受取って暗号化する。暗号化方式は、特に制限されないが、コンテンツの暗号化復号処理で用いているのと同じAES(Advanced Encryption Standard)方式を用いる。日時データを暗号化する鍵はメモリカード固有の属性情報、例えば、カードのシリアル番号等を用いる。

【0078】

前記ライセンス作成部34は、取得して暗号化した日時データを例えばライセンスフォーマット中のコンテンツ鍵の部分に埋め込んでセキュアライセンスを作成する。

【0079】

作成されたセキュアライセンスはメモリコントローラ32を介して不揮発性メモリのセキュア領域14Aに書き込まれる。セキュア領域14Aへの書き込みには前記書き込み認証が必要とされる。前記日時データ取り出し部36は暗号化された日時データが含まれるセキュアライセンスがセキュア領域14Aから読み出されたとき、そこから暗号化された日時データを抽出する。利用期限取り出し部37はセキュアライセンスがセキュア領域14Aから読み出されたとき、そこから利用期限データを抽出する。セキュア領域14Aの読み出しには前記読み出し認証が必要とされる。

【0080】

復号部36はセキュアライセンスから取出した暗号化された日時データをAESで復号する。復号する鍵は暗号部33で用いた鍵と同じものを使用する。

【0081】

前記利用制限判定部27は、前述の如く、利用期限が切れていないのかを判定すると共に、データ端末4内の時計12がユーザーによって操作されていないかを判定する。その判定内容は図2を参照して既に説明した。操作されていると判定したら、セキュア領域14A内のライセンスを全て消去する。

【0082】

図6の回路の動作を説明する。最初に、サーバ1と通信したときやコンテンツ、ライセンスをダウンロードしたときの動作を説明する。

【0083】

データ端末装置4がサーバ1に接続したとき、サーバ1からの日時データを外部インタフェースコントローラ31を介して入力する。併せて再生期限日データも入力する。再生期限日は例えば再生ライセンスに含まれるものを利用する。入力した日時データは図5に例示する16バイトのデータ構成とされる。日時データは暗号化部33によって例えばAES方式で暗号される。暗号化する鍵はカード固有のシリアル番号を使用する。

【0084】

ライセンス作成部34で、暗号化した日時データをライセンス内のコンテンツ鍵の部分に埋め込み、セキュアライセンスを作成する。作成されたライセンスは、メモリコントローラ32を介してメモリカード14のセキュア領域14Aに書き込まれる。セキュア領域が128個のライセンスを記録できる場合には、最後の128番目に前記セキュアライセンスを書き込む。セキュア領域14Aに対する書き込みは前記書き込み認証を受けて可能にされる。

【0085】

次に利用制限判定処理の動作について説明する。メモリコントローラ32を介してセキュア領域14Aからセキュアライセンスが読み出される。セキュア領域に対するリードアクセスは前記読み出し認証を受けて可能にされる。日時データ取出し部35で、読み出したライセンスから暗号化されている日時データ16バイトを取出す。利用期限取り出し部37では利用期限を取出す。復号部36で、16バイトの日時データをAES方式で復号する。復号する鍵は暗号化したときと同じカード固有のシリアル番号を使用する。次いで、端末内の日時を取得する。利用制限判定部38で、利用期限、端末の日時データ、カードの日時データを用いて期限が切れていないのか、不正な操作が行われていないのかを判定する。

【0086】

次に日時データの更新処理動作について説明する。カード内には電源がないため、カード自身では日時データを更新することはできない。したがって、上記で説明したようにサーバーとの接続時やコンテンツの再生、表示時(利用制限判定処理のとき)に日時データを更新する。しかし、サーバーと接続をしない場合やコンテンツの再生表示を行わない場合には長時間更新されない場合がある。日時データを更新するタイミングは、前述のアクセス開始時と終了時の他に、メモリカードがデータ端末に挿入されたときと離脱されたとき、或はメモリカードがデータ端末に装着されている状態でデータ端末の電源オンが指示されたときと、電源オフが指示されたとき等であってよい。データ端末の電源をオフにするときには、マイクロコンピュータ内部のタイマーで測定した時間をカードに記録されている日時データに加算することにより更新すればよい。

【0087】

更新処理を、更に別のタイミングで行なってもよい。即ち、メモリカードがファイルメモリ方式によるセクタ単位で分割してデータアクセスを行なう場合、アクセス開始時の前記アクセス判定動作においてアクセス可と判定された後は、後続セクタのアクセス毎又は所定の複数アクセス毎に前記アクセス判定動作を行なってもよい。このようにセクタ単位で分割されたデータのアクセスに対するアクセス判定動作において、第2回目以降のアクセス判定動作では、時刻情報が前記アクセス期限情報により示されるアクセス期限より後であってもアクセス可と判定するようにしてよい。アクセス判定動作を何回も行なうとき、利用情報の再生途中などで期限が到来して再生が中断される不都合を簡単に解消することができる。

【0088】

図7には再生ライセンスのフォーマットが例示され、図8にはセキュアライセンスのフォーマットが例示される。コンテンツIDはコンテンツ毎にユニークに割り当てられる識別子である。トランザクションIDはトランザクション毎にユニークな識別子である。トランザクションIDには再生可能回数(ライセンスを読み出せる回数)、移動可能回数(ライセンスを移動できる回数)、及びセーフレベル(保護強度)の識別子を含む。メディアアクセス条件はメディア内部で強制可能なアクセス条件である。コンテンツ鍵はコンテンツを暗号化するときに用いた鍵であり、コンテンツを復号する時に利用する。デコーダアクセス条件は再生用デコーダの内部で強制可能なアクセス条件を示す。デコーダアクセス条件には再生サイズ(1つのライセンスで再生可能なコンテンツサイズ)と利用期限(利用可能な期限)とを含む。拡張メディアアクセス条件は証明書認証、PIN認証を行うか否かを示すフラグとされる。再生ライセンスはコンテンツ鍵を有しているが、セキュアライセンスは、その再生ライセンスのコンテンツ鍵をカード日時データに入れ替えて構成される。

【0089】

証明書認証例えばセキュア領域の書き込み認証を受けるための証明情報、そしれPIN(Personal Identification Number)による個人認証を行なうためのPINは不揮発性メモリ14に格納されている。

【0090】

図9にはライセンスの書き込み時の認証(書き込み認証)処理手順が例示される。先ず、証明認証を行なうか否かが判定され(S1)、行なう場合にはメモリカードから認証情報と公開暗号鍵を有する証明書(メディアクラス証明書)を読み出し(S2)、これをサーバに送信する(S3)。サーバはその証明書を検証し(S4)、それによって認証されれば、メモリカードのセキュア領域に対する再生ライセンス及びセキュアライセンスの書き込みが許容される(S5)。前記メディアクラス証明書は、例えば前記利用期限判定機能などを備えたメモリカード15を、当該機能を備えていない他のメモリカードと区別することができる証明情報を有している。

【0091】

図10にはライセンスの読み出し時の認証(読み出し認証)処理手順が例示される。先ず、証明認証を行なうか否かが判定され(S11)、行なう場合にはデータ端末からメモリカードに認証情報と公開暗号鍵を有する証明書(デコーダクラス証明書)を送信する(S12)。メモリカードはその証明書を検証し(S3)、それによって認証されれば、メモリカードのセキュア領域から再生ライセンス及びセキュアライセンスの読み出しが許容される(S14)。処理S11の判別で証明認証を行なわない場合には、PIN認証を行なうかの判別を行ない(S15)、行なう場合にはデータ端末装置からPINをメモリカードに送信し(S16)、メモリカード内でPINの検証を行なう。PINが正当であればライセンスの読み出しを行なう(S14)。PINが不当である場合、PIN認証を行なわない場合、証明認証を得られない場合にはそのまま処理を終了する。

【0092】

図11には利用期限付コンテンツの再生処理フローの一例が示される。再生ライセンスを利用して利用期限付コンテンツの再生を行なう場合、先ず利用期限判定処理R21を行ない、再生可能であればカード日時データ更新処理R22を行ない、利用期限付コンテンツの再生終了を判定し(S23)、終了でなければ所定のインターバル毎にカード日時データ更新処理R22を繰返す。再生終了を判別すると、最後にカード日時更新処理R22を行なって終了する。

【0093】

図12には利用期限判定処理R21の詳細な一例が示される。データ端末装置の日時情報を取得し、端末日時データを作成する(S31)。次に、必要な証明認証又はPIN認証を行なってメモリカードから、カード日時データを取得し(S32)、ライセンスから利用期限を取得する(S33)。利用制限とカード日時データを比較し(S34)、利用期限≦カード日時データの場合には期限切れと判定して処理を終了する。利用期限>カード日時データの場合には端末日時データとカード日時データを比較する(S35)。端末日時データ≦カード日時データの場合には端末日時データが不正と判定し、メモリカードが保有する全てのライセンスの消去を行なう(S36)。端末日時データ>カード日時データの場合にはカードの日時データを端末の日時データに更新する(S37)。

【0094】

図13にはカード日時データ更新処理R22の詳細な一例が示される。データ端末装置の日時情報を取得し、端末日時データを作成する(S41)。次に、必要な証明認証又はPIN認証を行なってメモリカードから、カード日時データを取得する(S42)。端末日時データとカード日時データを比較する(S43)。端末日時データ≦カード日時データの場合には端末日時データが不正と判定し、メモリカードが保有する全てのライセンスの消去を行なう(S44)。端末日時データ>カード日時データの場合にはカードの日時データを端末の日時データに更新する(S45)。図13の処理は図12に対して、ライセンスから利用期限を取得せず、利用期限≦カード日時データの場合に期限切れと判定して処理を終了することを行なわない。したがって、利用期限付コンテンツの再生途中などで再生期限が到来して再生が中断される不都合を解消することができる。

【0095】

図14には期限付きデータの再生端末装置40が示される。同図に示される再生端末装置40は再生部41を有し、図2の端末装置4に対しコンテンツデータとライセンスのダウンロード機能が省かれた再生専用器として構成される。図11乃至図13に示されるコンテンツ再生処理を行なうことができる。

【0096】

図15にはダウンロード端末装置45が示される。同図に示されるダウンロード端末装置45は図2で説明した端末装置4におけるダウンロード再生部10に対しコンテンツデータの再生機能が省かれた、コンテンツデータとライセンスのダウンロード専用端末装置とされる。ダウンロード専用端末装置45は、ホストインタフェース部46、メモリカードインタフェース部47、及びデータ処理部48を有し、メモリカードインタフェース部47に装着されたメモリカード15に、コンテンツを復号するためのコンテンツライセンス、コンテンツに対するアクセス制限を行なう再生期限データ、及びカード日時データを初期的に格納する。前記データ処理部48は、前記コンテンツライセンスの受領要求と共にメモリカード15が保有する証明情報をホストインタフェース部46から外部に出力し、これに応答して例えばサーバ1からホストインタフェース部46に返される情報を受領してメモリカードインタフェース部47から前記メモリカード15に格納する。前記受領する情報は、コンテンツの復号に利用されるコンテンツ鍵、コンテンツに対するアクセス制限を行なう再生期限データ、及びカード日時データを含む。前記証明情報は利用期限判定機能を有するメモリカード15であることを表す情報である。このダウンロード端末装置を用いてメモリカードにコンテンツ及びその再生ライセンスを頒布もしくは販売することにより、対象となる記憶媒体が前記利用期限判定機能を有するメモリカード15に限定されるから、期限付きコンテンツデータに対する不正アクセスの抑止を支援することができる。

【0097】

図15の構成はネットワークに接続する端末装置としての構成に限定されない。特に図示はしないが、ダウンロード端末装置45それ自体がコンテンツサーバであってもよく、見方を変えればスタンドアロンの頒布端末装置となる。

【0098】

以上本発明者によってなされた発明を実施形態に基づいて具体的に説明したが、本発明はそれに限定されるものではなく、その要旨を逸脱しない範囲において種々変更可能であることは言うまでもない。

【0099】

例えば、今まで説明したダウンロード機能を有するデータ端末はコンテンツ及びコンテンツライセンスの双方をダウンロードして頒布する機能を有するものとして説明したが、本発明はそれに限定されず、コンテンツライセンスだけのダウンロード若しくは頒布であってもよい。また、再生機能を有するデータ端末装置において、コンテンツはライセンスと同じメモリカードに格納されていなくてもよい場合が有る。その場合、コンテンツデータはCD−ROMやDVD−RAM等のリムーバブルディスクドライブを用いてアクセスするようにしてもよい。或はハードディスクドライブからアクセスするようにしてもよい。

【0100】

また、上記説明では、日時データを暗号化してライセンスに埋め込んでセキュア領域に記録する例を示したが、暗号化を省いても良い。日時データを暗号化しないでライセンスに埋め込むため処理量が少なくて済む。また、日時データを暗号化して非セキュア領域に記録してもよい。セキュア領域を持たない記憶媒体にも使用できる。また、日時データを暗号化せず且つ非セキュア領域に記録してもよい。セキュア領域を持たない記憶媒体にも使用でき、しかも、AESの暗号/復号処理をする必要がないため最小の構成で実現できる。しかし、ユーザーにより日時データを操作される可能性が大きいことに注意を要する。

【0101】

【発明の効果】

本願において開示される発明のうち代表的なものによって得られる効果を簡単に説明すれば下記の通りである。

【0102】

すなわち、メモリカード等の不揮発性記憶装置にアクセス時間情報のような日時データを更新して記録し、しかもアクセス時間情報の更新はアクセス終了時点だけでなく複数時点で行なうから、利用情報の再生終了直前に電源が遮断されても少なくとも1回のアクセス時間情報の更新は保証される。期限付き利用情報の不正再生抑制機能を不揮発性記憶装置が備えることにより、再生装置を変えても依然として不正アクセス抑止機能を働かせることが容易である。

【図面の簡単な説明】

【図1】本発明を適用したコンテンツデータ配信システムのブロック図である。

【図2】本発明を適用したコンテンツデータ配信システムに別のデータ端末装置が接続されている例を示す説明図である。

【図3】端末日時データに基づいて更新されるカード日時データによる利用制限の概要を例示する説明図である。

【図4】図1における利用期限判定部と端末内部時計の具体例を示すブロック図である。

【図5】日時データのフォーマットを例示する説明図である。

【図6】図2のメモリカードに内蔵された利用期限判定部の具体例を示すブロック図である。

【図7】再生ライセンスのフォーマットを例示する説明図である。

【図8】セキュアライセンスのフォーマットを例示する説明図である。

【図9】ライセンスの書き込み時の認証(書き込み認証)処理手順を例示するフローチャートである。

【図10】ライセンスの読み出し時の認証(読み出し認証)処理手順を例示するフローチャートである。

【図11】利用期限付コンテンツの再生処理の一例を示すフローチャートである。

【図12】図11の利用期限判定処理R21の詳細を例示するフローチャートである。

【図13】図11のカード日時データ更新処理R22の詳細を例示するフローチャートである。

【図14】期限付きデータの再生端末装置を例示するブロック図である。

【図15】ダウンロード端末装置を例示するブロック図である。

【符号の説明】

1 サーバ

2 ネットワーク

3 データ端末装置

4 データ端末装置

10 ダウンロード生成部

11 利用期限判定部

12 端末内部時計

13 メモリカード

14 不揮発性メモリ

14A セキュア領域(アクセス制限領域)

14B 非セキュア領域(アクセス非制限領域)

15 メモリカード

16 利用期限判定部

20 マイクロコンピュータ

30 マイクロコンピュータ

40 再生端末装置

41 再生部

45 ダウンロード専用端末装置

46 ホストインタフェース部

47 メモリカードインタフェース部

48 データ処理部

【発明の属する技術分野】

本発明は、記憶媒体に格納された動画や音楽などのコンテンツデータなどに対する再生期限管理に係り、再生期限管理の制御を適用した不揮発性記憶装置、再生端末装置及び頒布端末装置に関する。

【0002】

【従来の技術】

メモリカードなどの記憶媒体に記憶された画像データおよび音楽データレンタルされる場合、予め設定された再生期限内であれば、ユーザは、再生装置を用いて画像および音楽を再生できる。ユーザの再生装置において検知された時刻と、記憶媒体にデジタルデータを記憶する時に書込まれた再生期限情報とに基づいて、再生が管理される。ユーザの再生装置により検知される現在時刻が改ざんされると、再生期限を経過しているにもかかわらず、コンテンツを再生することができる。

【0003】

再生装置の時刻改ざんに対する対策として、例えば特許文献1に記載された技術が有る。すなわち、データ書込み装置は、データ読取り装置によりデータを出力可能な期限を設定して、記憶媒体に、データと、期限と、記憶媒体へのデータおよび期限の書込み日時とを書込む。データ読取り装置は、記憶媒体から読取った期限と書込み日時と、検知した現在日時とに基づいて、記憶媒体に書込まれたデータの出力の可否を判断して、データの出力が可能であると、記憶媒体からデータを読取って出力する。データを出力できる期限が経過したときに、データ読取り装置の検知手段により検知される現在日時を書込み日時以前に変更して、不正にデータの出力を行なおうとする場合を想定する。この場合、不正に変更された現在日時が、データが書込まれた日時以前であるため、判断手段は、データの出力が可能と判断しない。更に前記書き込み日時は再生処理の終了時に現在時刻に更新するようになっている。

【0004】

【特許文献1】

特開2002−259917号公報(段落99、図7)

【0005】

【発明が解決しようとする課題】

上記特許文献1の技術によればメモリカード等の記憶媒体に日時データを記録することによって端末内部の時計を操作されても期限付きコンテンツの不正な再生を抑制することができるが、充分ではないことが本発明者によって見出された。第1に、記憶媒体の現在時刻を再生終了時点で更新するだけでは不十分な場合が想定される。例えばコンテンツ再生終了直前に電源が遮断された場合には記憶媒体の現在時刻が全く更新されない虞がある。第2に、期限付きコンテンツの不正再生抑制機能は再生装置側が備えるので、再生装置を変えれば依然として不正アクセスが可能になる。

【0006】

本発明の目的は、再生装置や端末装置内部の時計の操作による期限付きデータの不正アクセスを効果的に抑制する技術を提供することにある。

【0007】

本発明の前記並びにその他の目的と新規な特徴は本明細書の記述及び添付図面から明らかになるであろう。

【0008】

【課題を解決するための手段】

本願において開示される発明のうち代表的なものの概要を簡単に説明すれば下記の通りである。

【0009】

《不揮発性記憶装置》

本発明の第1の観点は、期限付きデータの不正アクセス抑止機能を記憶媒体としての不揮発性記憶装置が備える観点である。

【0010】

〔1〕本発明に係る不揮発性記憶装置は、制御回路と不揮発性記憶回路とを有する。前記不揮発性記憶回路は利用情報に対するアクセス制限を行なう制限情報の格納領域を有する。前記制限情報にはアクセス期限情報とアクセス時間情報とが含まれる。前記制御回路は、外部より供給される時刻情報と前記制限情報とに基いて前記利用情報のアクセス可否を判定し、前記時刻情報に基づいて前記アクセス時間情報を更新するアクセス判定動作を行なう。前記アクセス可否の判定において前記時刻情報がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記時刻情報が前記アクセス時間情報により示されるアクセス時間よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定する。前記制御回路によるアクセス判定動作を少なくとも前記利用情報に対するアクセス開始時とアクセス終了時とに行なう。

【0011】

上記手段により、メモリカード等の不揮発性記憶装置にアクセス時間情報のような日時データを更新して記録するから、更新毎に、アクセス時間情報により示される時間と期限情報により示される時間差は狭められ、最後にアクセス時間情報により示される時間が期限情報により示される時間を超える。一端超えれば利用不可にされる。最早、ユーザーは端末内の時計を利用制限より前の日時に戻しても再生は不可とされる。これにより、再生装置などの端末内部の時計が操作されても期限付き利用情報の不正な再生を抑制することが可能になる。アクセス時間情報の更新はアクセス終了時点だけでなくアクセス開始時点でも行なわれるから、利用情報の再生終了直前に電源が遮断されても少なくとも1回のアクセス時間情報の更新は保証される。期限付き利用情報の不正再生抑制機能は不揮発性記憶装置が備えるので、再生装置を変えても依然として不正アクセス抑止機能を働かせることは容易である。

【0012】

〔2〕アクセス判定動作は、少なくとも不揮発性記憶装置へ動作電源を投入するときと動作電源を遮断するときに行なうようにしてもよい。

【0013】

〔3〕更にアクセス判定動作を別のタイミングで行なってもよい。即ち、利用情報を複数に分割してアクセスを行なうとき、アクセス開始時の前記アクセス判定動作においてアクセス可と判定された後は、分割された前記利用情報のアクセス毎又は所定の複数アクセス毎に前記アクセス判定動作を行なってもよい。

【0014】

〔4〕分割された前記利用情報のアクセス単位は例えばセクタである。

【0015】

〔5〕前記分割された利用情報のアクセスに対するアクセス判定動作において、第2回目以降のアクセス判定動作では、時刻情報が前記アクセス期限情報により示されるアクセス期限より後であってもアクセス可と判定するようにしてよい。アクセス判定動作を何回も行なうとき、利用情報の再生途中などで期限が到来して再生が中断される不都合を簡単に解消することができる。

【0016】

〔6〕前記不揮発性記憶装置は、例えば前記時刻情報を出力可能な外部装置に接続され使用されるものであり、前記外部装置へ前記分割された利用情報を出力可能である。

【0017】

〔7〕前記不揮発性記憶回路は、例えば不揮発性半導体メモリであり、外部装置に接続されるインタフェース端子を有する所定のメモリカードケーシングに内蔵されて成る。

【0018】

〔8〕前記制限情報は前記制御回路により暗号化されて前記不揮発性記憶回路に格納される。アクセス制限が行なわれていない領域に格納される場合に、簡便で好適である。

【0019】

〔9〕前記制限情報の暗号化に用いる暗号鍵は、例えば不揮発性記憶装置固有の属性情報にすればよい。

【0020】

〔10〕著作権保護の観点が考慮される場合には、前記制御回路は前記利用情報を復号するためのコンテンツ鍵を含む利用情報ライセンスを受領するために証明情報を外部に出力可能であることがよい。

【0021】

〔11〕その証明情報に対して外部で認証されれば、前記制御回路は、前記利用情報ライセンスを外部から受領することができ、受領したライセンスを前記不揮発性記憶回路に格納するのがよい。

【0022】

〔12〕前記制御回路は前記コンテンツ鍵とともに入力される時間情報を前記アクセス時間情報の初期値として前記不揮発性記憶回路に格納することが望ましい。そのような時間情報については改ざんされている可能性は非常に低い。

【0023】

〔13〕セキュア領域のようなアクセス制限領域について考慮する。前記不揮発性記憶回路はアクセス制限領域とアクセス非制限領域とを有するとき、前記制限情報はアクセス制限領域に格納し、前記利用情報はアクセス非制限領域に格納すればよい。

【0024】

〔14〕アクセス制限領域に対する書き込み認証について考慮する。前記制御回路は外部からの認証を受けて前記アクセス制限領域に対する書き込みが可能にされればよい。アクセス制限領域に対する不正な書き込みが阻止される。

【0025】

〔15〕前記アクセス制限領域は例えば前記利用情報ライセンス等の格納領域とされる。

【0026】

〔16〕アクセス制限領域に対する読み出し認証について考慮する。前記制御回路は外部から与えられる証明情報に対する認証を行なって前記アクセス制限領域に対する読み出しを可能にする。アクセス制限領域に対する不正な読み出しを阻止できる。

【0027】

《再生端末装置》

本発明の第2の観点は、期限付きデータの不正アクセス抑止機能を再生端末などのデータ処理装置を備える観点である。

【0028】

〔17〕本発明に係るデータ処理装置は、再生部と利用制限部とを有し、利用情報に対するアクセス制限を行なう制限情報を書換え可能に格納する記憶媒体をアクセスして前記利用情報を再生可能である。前記制限情報にはアクセス期限情報とアクセス時間情報とが含まれる。前記利用制限部は、データ処理装置で生成される時刻情報と前記制限情報とに基いて前記利用情報のアクセス可否を判定し、前記時刻情報に基づいて前記記憶媒体上の前記アクセス時間情報を更新するアクセス判定動作を行なう。前記アクセス可否の判定において前記時刻情報がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記時刻情報が前記アクセス時間情報により示されるアクセス時間よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定する。前記利用制限部によるアクセス判定動作を少なくとも前記利用情報に対するアクセス開始時とアクセス終了時とに行なう。

【0029】

上記手段により、メモリカード等の記憶媒体にアクセス時間情報のような日時データを更新して記録するから、更新毎に、アクセス時間情報により示される時間と期限情報により示される時間差は狭められ、最後にアクセス時間情報により示される時間が期限情報により示される時間を超える。一端超えれば利用不可にされる。最早、ユーザーは端末内の時計を利用制限より前の日時に戻しても再生は不可とされる。これにより、再生装置などの端末内部の時計が操作されても期限付きコンテンツの不正な再生を抑制することが可能になる。アクセス時間情報の更新はアクセス終了時点だけでなくアクセス開始時点でも行なわれるから、利用情報の再生終了直前に電源が遮断されても少なくとも1回のアクセス時間情報の更新は保証される。

【0030】

〔18〕アクセス判定動作は、少なくとも再生部へ記憶媒体を装着するときと再生部から記憶媒体を離脱するときに行なうようにしてもよい。

【0031】

〔19〕また別の大要としてアクセス判定動作は、再生部に記憶媒体が装着された状態で動作電源が投入されるときと、再生部に記憶媒体が装着された状態で動作電源が遮断されるときに行なうようにしてもよい。

【0032】

〔20〕前記利用制限部は、記憶媒体固有の属性情報を暗号鍵として暗号化を行なってアクセス時間情報の更新を行なう。アクセス制限が行なわれていない領域に格納される場合に、簡便で好適である。

【0033】

〔21〕前記記憶媒体は例えば書換え可能な不揮発性記憶装置である。

【0034】

〔22〕セキュア領域のようなアクセス制限領域について考慮する。前記不揮発性記憶装置はアクセス制限領域とアクセス非制限領域とを有するとき、前記利用制限判定部はアクセス制限領域に対して制限情報のアクセスを行ない、前記再生部はアクセス非制限領域に対して利用情報のアクセスを行なう。

【0035】

〔23〕アクセス制限領域に対する書き込み認証について考慮する。前記利用制限部は不揮発性記憶装置から出力される証明情報に対して認証を行なった後にアクセス制限領域に書き込みが可能にされるのがよい。アクセス制限領域に対する不正な書き込みが阻止される。

【0036】

〔24〕前記アクセス制限領域は前記利用情報を復号するための利用情報ライセンスの格納領域とされる。

【0037】

〔25〕アクセス制限領域に対する読み出し認証について考慮する。前記利用制限部は不揮発性記憶装置に証明情報を与えて認証を受けた後に前記アクセス制限領域に対する読み出しが可能にされるのがよい。アクセス制限領域対する不正読み出しを阻止できる。

【0038】

〔26〕ホストインタフェース制御部を有するとき、著作権保護の観点が考慮される場合には、当該ホストインタフェース制御部は、前記利用情報を復号するためのコンテンツ鍵を含む利用情報ライセンスを受領するために前記記憶媒体が保有する証明情報をホスト装置に向けて出力可能であることが望ましい。

【0039】

〔27〕その証明情報に対してホスト送致で認証されれば、前記ホストインタフェース制御回路は、前記利用情報ライセンスをホスト装置から受領して前記記憶媒体に格納可能であることが望ましい。

【0040】

〔28〕前記ホストインタフェース制御回路は、前記コンテンツ鍵とともに入力される時間情報を前記制アクセス時間情報の初期値として前記記憶媒体に格納可能であることが望ましい。そのような時間情報については改ざんされている可能性は非常に低い。

【0041】

《ダウンロード端末装置》

本発明の第3の観点は、期限付きデータの不正アクセス抑止機能をダウンロード端末装置等のデータ処理装置が支援する観点である。

【0042】

〔29〕本発明に係るデータ処理装置はホストインタフェース部、媒体インタフェース部、及びデータ処理部を有し、媒体インタフェース部に装着された記憶媒体に所定の情報を格納する。前記データ処理部は、復号鍵の受領要求と共に記憶媒体が保有する証明情報をホストインタフェース部から外部に出力し、これに応答してホストインタフェース部に返される情報を受領し、これに基いて、媒体インタフェース部から前記記憶媒体に、前記所定の情報として、利用情報を復号するための復号鍵と利用情報に対するアクセス制限を行なう制限情報とを格納する。前記制限情報にはアクセス期限情報とアクセス時間情報とが含まれる。前記アクセス時間情報の初期値は前記受領した情報に含まれる時間情報である。前記証明情報は特定の記憶媒体であることを表す情報である。前記特定の記憶媒体は、制御回路と不揮発性記憶回路とを有し、前記不揮発性記憶回路は前記制限情報の格納領域を有する。前記制御回路は、外部より供給される時刻情報と前記制限情報とに基いて前記利用情報のアクセス可否を判定し、前記時刻情報に基づいて前記アクセス時間情報を更新するアクセス判定動作を行なう。前記アクセス可否の判定において前記時刻情報がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記時刻情報が前記アクセス時間情報により示されるアクセス時間よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定する。前記制御回路によるアクセス判定動作を少なくとも前記利用情報に対するアクセス開始時とアクセス終了時とに行なう。

【0043】

《頒布端末装置》

本発明の第4の観点は、期限付きデータの不正アクセス抑止機能を頒布端末装置等のデータ処理装置が支援する観点である。

【0044】

〔30〕本発明に係るデータ処理装置は、媒体インタフェース部及びデータ処理部を有し、媒体インタフェース部に装着された記憶媒体に所定の情報を格納する。前記データ処理部は、復号鍵の発行要求に応答して記憶媒体から証明情報を取得し、記憶媒体を認証した後に、媒体インタフェース部から記憶媒体に、前記所定の情報として、利用情報を復号するための復号鍵と利用情報に対するアクセス制限を行なう制限情報とを格納する。前記制限情報にはアクセス期限情報とアクセス時間情報とが含まれ、前記アクセス時間情報の初期値は所定に時間情報である。前記証明情報は特定の記憶媒体であることを表す情報である。特定の記憶媒体は上記項目〔29〕の記憶媒体と同じである。

【0045】

【発明の実施の形態】

図1にはコンテンツデータ配信システムが例示される。コンテンツサーバ1が接続するネットワーク2には代表的に示される利用期限付きデータ端末装置(データ処理装置)3が接続される。利用期限付きデータ端末装置(単にデータ端末装置とも称する)3はダウンロード再生部(ダウンロード部及び再生部)10、利用期限判定部(利用制限部)11、及び端末内部時計12を有する。データ端末装置3には記憶媒体として不揮発性記憶装置(単にメモリカードとも称する)13が着脱自在にされる。メモリカード13はフラッシュメモリなどの電気的に消去及び書き込み可能な不揮発性メモリ(不揮発性記憶回路)14を備える。

【0046】

データ端末装置3によるコンテンツデータのダウンロード機能の概略を説明する。データ端末装置3にメモリカード13が装着されて、データ端末装置3にコンテンツデータのダウンロードが指示されると、データ端末装置3は、コンテンツサーバ1から利用期限付きコンテンツデータ(利用情報)とそれに対応した再生ライセンス(利用情報ライセンス)をダウンロードし、メモリカードに書き込む。更に、サーバ1からダウンロードの日時データを取得し、メモリカード13に書き込む。メモリカード13に書き込まれた日時データがカード日時データである。特に制限されないが、ダウンロードされた日時データは利用制限判定部でライセンスフォーマットに組み込まれてセキュアライセンスとして不揮発性メモリ14のセキュア領域に格納される。特に制限されないが、利用期限もセキュアライセンスが保有する。また、特に制限されないが、再生ライセンスも不揮発性メモリ14のセキュア領域に格納される。

【0047】

データ端末装置3による期限付きコンテンツデータの再生機能について概略を説明する。データ端末装置3に再生が指示されるとデータ端末装置3はメモリカード13から再生ライセンスを読み出す。読み出した再生ライセンスから利用期限を取出し、コンテンツデータの利用期限を利用期限判定部11に送る。利用期限部11は、コンテンツデータの利用期限(アクセス期限情報)、端末内部時計12が示す端末日時データ(時刻情報)、カードが保有するカード日時データ(アクセス時間情報)とによって、アクセス可否を判定する。即ち、前記端末日時データにより示される日時がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記端末日時データにより示される日時がカード日時データにより示される日時よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定する。アクセス可であればメモリカード13のコンテンツデータを読み出して再生する。アクセス否であれば再生ライセンスなどを消去する。利用期限判定部11は前記アクセス可否判定と共に、前記端末日時データに基づいてメモリカード13内のカード日時データを更新する。

【0048】

カード日時データの更新は、上記アクセス可否判定時に代表されるアクセス開始時だけでなく、アクセス終了時にも行なう。また、例えば、少なくともメモリカードへ動作電源を投入するときと動作電源を遮断するときに行なうようにしてもよい。

【0049】

図2にはコンテンツデータ配信システムに別のデータ端末装置4が接続されている例が示される。データ端末装置4はダウンロード再生部(ダウンロード部及び再生部)10と端末内部時計12を有する。データ端末装置3には記憶媒体として不揮発性記憶装置(単にメモリカードとも称する)15が着脱自在にされる。メモリカード15は利用期限判定部(利用制限部)16と不揮発性メモリ14を備える。

【0050】

データ端末装置4によるコンテンツデータのダウンロード機能の概略を説明する。データ端末装置4にメモリカード15が装着されて、データ端末装置4にコンテンツデータのダウンロードが指示されると、データ端末装置4は、コンテンツサーバ1から利用期限付きコンテンツデータ(利用情報)とそれに対応した再生ライセンス(利用情報ライセンス)をダウンロードし、メモリカード15に書き込む。更に、サーバ1からダウンロードの日時データを取得し、メモリカード15に書き込む。メモリカード15に書き込まれた日時データがカード日時データである。特に制限されないが、ダウンロードされた日時データは利用制限判定部でライセンスフォーマットに組み込まれてセキュアライセンスとして不揮発性メモリ14のセキュア領域に格納される。特に制限されないが、再生ライセンスも不揮発性メモリ14のセキュア領域に格納される。

【0051】

期限付きコンテンツデータの再生機能について概略を説明する。データ端末装置4に再生が指示されるとデータ端末装置4は利用期限判定部16にメモリカード15の再生ライセンスを取得させる。利用期限判定部16は読み出した再生ライセンスから利用期限を取出す。利用期限判定部16は、コンテンツデータの利用期限(アクセス期限情報)、端末内部時計12が示す端末日時データ(時刻情報)、不揮発性メモリ14が保有するカード日時データ(アクセス時間情報)とによって、アクセス可否を判定する。即ち、前記端末日時データにより示される日時がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記端末日時データにより示される日時がカード日時データにより示される日時よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定する。アクセス可であれば利用期限判定部16はダウンロード再生部10にメモリカード13のコンテンツデータを読み出させて再生可能とする。利用期限判定部16は前記アクセス可否判定と共に、前記端末日時データに基づいてメモリカード内のカード日時データを更新する。

【0052】

カード日時データの更新は、上記アクセス可否判定時に代表されるアクセス開始時だけでなく、アクセス終了時にも行なう。また、例えば、少なくともメモリカードへ動作電源を投入するときと動作電源を遮断するときに行なうようにしてもよい。

【0053】

図3には前記端末日時データに基づいて更新されるカード日時データによる利用制限の概要が例示される。コンテンツデータをダウンロードした日時(借りた日)Ts、利用期限(返却日)Teは固定である。現在とある時間は端末日時データが示す時間Tcである。アクセス日時とあるのがカード日時データが示す時間Tacsである。カード日時データが更新されなければそれが示す日時はコンテンツデータをダウンロードした日時(借りた日)Tsに固定される。仮に(a)のように、カード日時データTacsが更新されなければ現在日時Tcが借りた日Tsと利用期限Teの間の何処にあっても利用可能となり、例えば(b)のように現在日時Tcが利用期限Teを過ぎれば利用不可になる。しかし、端末時計を操作して現在日時を借りた日と利用期限の間に移動すれば、コンテンツデータは不正に利用可能になる。これに対し図1、図2では前記端末日時データに基づいてメモリカード内のカード日時データを更新するから、(c)のようにアクセス日時とあるカード日時データTacsが示す日時から利用期限までの時間は更新毎に狭められ、最後に利用期限Teを超える。一端超えれば利用不可にされる。最早、ユーザーは端末内の時計を利用制限より前の日時に戻しても再生は不可とされる。これにより、データ端末装置内部の時計が操作されても期限付きコンテンツの不正な再生を充分に抑制することが可能になる。

【0054】

カード日時データの更新は、アクセス終了時点だけでなくアクセス開始時点でも行なわれるから、利用情報の再生終了直前に電源が遮断されても少なくとも1回のアクセス時間情報の更新は保証される。図2のように、期限付き利用情報の不正再生抑制機能は不揮発性記憶装置が備えるので、再生装置を変えても依然として不正アクセス抑止機能を働かせることは容易である。

【0055】

図4には前記利用期限判定部11と端末内部時計12の具体例が示される。20で示される回路ブロックは、少なくとも前記利用期限判定部11と端末内部時計12を実現するマイクロコンピュータとされる。図4にはマイクロコンピュータ20の内部を機能ブロックによって示している。マイクロコンピュータ20は、日時データ取得作成部21、暗号化部22、ライセンス作成部23、セキュア領域アクセス部24、日時データ取り出し部25、復号部26、利用制限判定部26、及び端末内時計回路27を有する。

【0056】

不揮発性メモリ14はセキュア領域(アクセス制限領域)14Aと非セキュア領域(アクセス非制限領域)14Bを有する。セキュア領域14Aに対する書き込みアクセスはメモリカード13内の証明情報に対しメモリカード外部例えば端末装置20やサーバ1による認証を受けて可能にされる。外部からセキュア領域14Aに対する読み出しは外部から与えられる証明情報に対して認証を得ることを条件に許可される。図示は省略するが、メモリカード13は不揮発性メモリ14のアクセス制御と外部とのインタフェース制御を行なうカードコントローラを有している。セキュア領域アクセス部24はそのカードコントローラを介してインタフェースされる。

【0057】

この例では、カード日時データ暗号化部22で暗号化した後、これをライセンス作成部23でセキュアライセンスに埋め込んで、セキュア領域アクセス部24の制御で不揮発性メモリ14のセキュア領域14Aに記録するようになっている。

【0058】

前記日時データ取得作成部21はサーバ1がコンテンツデータやライセンスをダウンロードしたときサーバ1から日時データ(ダウンロード日時データ)を取得する回路である。取得した日時データのフォーマットは図5に例示されるように、16バイトのデータで構成される。

【0059】

前記暗号化部22はサーバから取得した前記日時データを暗号化する。暗号化方式は、特に制限されないが、コンテンツの暗号化復号処理で用いているのと同じAES(Advanced Encryption Standard)方式を用いる。日時データを暗号化する鍵はメモリカード固有の属性情報、例えば、カードのシリアル番号等を用いる。

【0060】

前記ライセンス作成部23は、取得して暗号化した日時データを例えばライセンスフォーマット中のコンテンツ鍵の部分に埋め込んでセキュアライセンスを作成する。

【0061】

前記セキュア領域アクセス部24は日時データが含まれているセキュアライセンスを不揮発性メモリのセキュア領域14Aに書き込む。セキュア領域14Aへの書き込みには前記書き込み認証が必要とされる。前記日時データ取り出し部25は暗号化された日時データが含まれるライセンスをセキュア領域から読み出し、暗号化された日時データを取出す。セキュア領域14Aの読み出しには前記読み出し認証が必要とされる。

【0062】

復号部26はセキュアライセンスから取出した暗号化された日時データをAESで復号する。復号する鍵は暗号部22で用いた鍵と同じものを使用する。

【0063】

前記利用制限判定部27は、前述の如く、利用期限が切れていないのかを判定すると共に、端末内の時計がユーザーによって操作されていないかを判定する。その判定内容は図1を参照して既に説明した。操作されていると判定したら、カード内のライセンスを全て消去する。端末内時計回路28は端末内の時計から年月日時間を取得する。

【0064】

図4の各機能ブロックは、特に図示はしないが、中央処理装置、浮動小数点演算ユニット、それらの処理プログラムを保有するROM(リード・オンリ・メモリ)、中央処理装置のワーク領域などに利用されるRAM(ランダム・アクセス・メモリ)、リアルタイムクロック回路、タイマ、及び入出力回路などによって構成される。

【0065】

図4の回路の動作を説明する。最初に、サーバ1と通信したときやコンテンツ、ライセンスをダウンロードしたときの動作を説明する。

【0066】

サーバ1と接続したとき、サーバ1から日時データを日時データ取得・作成部21で取得する。取得した日時データはライセンスフォーマット中のコンテンツ鍵の領域に組込み可能にするために、日時データは例えば図5に例示する16バイトのデータ構成とされる。日時が2002年10月10日(木)15時30分45秒00のとき、この日時データを16進で表すと、“07D2 000A 000A 0004 000F 001E 002D 0000 h”となる。

【0067】

暗号化部22で、日時データ取得・作成部21で作成した16バイトの日時データをAES方式で暗号する。暗号化する鍵はカード固有のシリアル番号を使用する。

【0068】

ライセンス作成部23で、暗号化した日時データをライセンス内のコンテンツ鍵の部分に埋め込み、1つのライセンスを作成する。作成されたライセンスは、セキュア領域アクセス部24によってメモリカードのセキュア領域に書き込まれる。セキュア領域が128個のライセンスを記録できる場合には、最後の128番目に日時データを含むライセンスを書き込む。セキュア領域14Aに対する書き込みは前記書き込み認証を受けて可能にされる。

【0069】

次に利用制限判定処理の動作について説明する。セキュア領域アクセス部24で、セキュア領域14Aから暗号化されている日時データが含まれているセキュアライセンスを読み出す。セキュア領域に対するリードアクセスは前記読み出し認証を受けて可能にされる。日時データ取出し部25で、読み出したライセンスから暗号化されている日時データ16バイトを取出す。復号化部26で、16バイトの日時データをAES方式で復号する。復号化する鍵は暗号化したときと同じカード固有のシリアル番号を使用する。次いで、端末内時計取得部28で、端末内の日時を取得する。利用制限判定部27で、利用期限、端末の日時データ、カードの日時データを用いて期限が切れていないのか、不正な操作が行われていないのかを判定する。

【0070】

次に日時データの更新処理動作について説明する。カード内には電源がないため、カード自身では日時データを更新することはできない。したがって、上記で説明したようにサーバーとの接続時やコンテンツの再生、表示時(利用制限判定処理のとき)に日時データを更新する。しかし、サーバーと接続をしない場合やコンテンツの再生表示を行わない場合には長時間更新されない場合がある。日時データを更新するタイミングは、前述のアクセス開始時と終了時の他に、メモリカードがデータ端末に挿入されたときと離脱されたとき、或はメモリカードがデータ端末に装着されている状態でデータ端末の電源オンが指示されたときと、電源オフが指示されたとき等であってよい。データ端末の電源をオフにするときには、マイクロコンピュータ内部のタイマーで測定した時間をカードに記録されている日時データに加算することにより更新すればよい。

【0071】

図6には前記メモリカード15に内蔵された前記利用期限判定部16の具体例が示される。前記利用期限判定部16はマイクロコンピュータ30によって構成される。図6ではマイクロコンピュータ30は外部インタフェースコントローラ31及びメモリコントローラ32と共にカードコントローラを構成する。図6にはマイクロコンピュータ30をその一部の機能である利用期限判定部16を構成する機能ブロックによって図示している。マイクロコンピュータ30によって実現される図示された機能ブロックは、暗号化部33、ライセンス作成部34、日時データ取り出し部35、復号部36、利用期限取り出し部37、及び利用制限判定部38である。

【0072】

外部インタフェースコントローラ31はマイクロコンピュータ30の指示に従って所定のメモリカードインタフェース仕様に準拠した外部インタフェース制御を行なう。メモリコントローラ32はマイクロコンピュータ30の指示に従って不揮発性メモリ14に対する消去、書き込み及び読み出しのアクセス制御を行なう。

【0073】

特に図示はしないが、マイクロコンピュータ30は中央処理装置、浮動小数点演算ユニット、それらの処理プログラムを保有するROM(リード・オンリ・メモリ)、中央処理装置のワーク領域などに利用されるRAM(ランダム・アクセス・メモリ)、リアルタイムクロック回路、タイマ、及び入出力回路などによって構成される。マイクロコンピュータ30は前記利用期限判定部16を実現すると共に、その動作プログラムに従って認証のための演算処理や不揮発性メモリ14をアクセスするためのアドレス演算処理等を行なう機能を有する。

【0074】

不揮発性メモリ14はセキュア領域(アクセス制限領域)14Aと非セキュア領域(アクセス非制限領域)14Bを有する。セキュア領域14Aに対する書き込みアクセスはメモリカード15内の証明情報に対しメモリカード外部例えば端末装置20やサーバ1による認証を受けて可能にされる。外部からセキュア領域14Aに対する読み出しは外部から与えられる証明情報に対して認証を得ることを条件に許可される。メモリカード15内の前記証明情報は、そのメモリカード15が図2及び図6で説明した利用期限判定機能などを備えたメモリカードであり、その他のメモリカードと区別可能な情報を含んでいる。

【0075】

この例では、カード日時データ暗号化部33で暗号化した後、これをライセンス作成部34でセキュアライセンスに埋め込み、メモリコントローラ32を介して不揮発性メモリ14のセキュア領域14Aに記録するようになっている。特に制限されないが、コンテンツの利用期限もセキュアライセンスが保有する。

【0076】

図2のダウンロード再生部10がコンテンツデータやライセンスをサーバからダウンロードしたときサーバ1から日時データ(ダウンロード日時データ)が取得される。日時データはコンテンツライセンスに付随する。取得した日時データのフォーマットは図5に例示されるように、16バイトのデータで構成される。

【0077】

前記暗号化部33はサーバから取得した前記日時データを受取って暗号化する。暗号化方式は、特に制限されないが、コンテンツの暗号化復号処理で用いているのと同じAES(Advanced Encryption Standard)方式を用いる。日時データを暗号化する鍵はメモリカード固有の属性情報、例えば、カードのシリアル番号等を用いる。

【0078】

前記ライセンス作成部34は、取得して暗号化した日時データを例えばライセンスフォーマット中のコンテンツ鍵の部分に埋め込んでセキュアライセンスを作成する。

【0079】

作成されたセキュアライセンスはメモリコントローラ32を介して不揮発性メモリのセキュア領域14Aに書き込まれる。セキュア領域14Aへの書き込みには前記書き込み認証が必要とされる。前記日時データ取り出し部36は暗号化された日時データが含まれるセキュアライセンスがセキュア領域14Aから読み出されたとき、そこから暗号化された日時データを抽出する。利用期限取り出し部37はセキュアライセンスがセキュア領域14Aから読み出されたとき、そこから利用期限データを抽出する。セキュア領域14Aの読み出しには前記読み出し認証が必要とされる。

【0080】

復号部36はセキュアライセンスから取出した暗号化された日時データをAESで復号する。復号する鍵は暗号部33で用いた鍵と同じものを使用する。

【0081】

前記利用制限判定部27は、前述の如く、利用期限が切れていないのかを判定すると共に、データ端末4内の時計12がユーザーによって操作されていないかを判定する。その判定内容は図2を参照して既に説明した。操作されていると判定したら、セキュア領域14A内のライセンスを全て消去する。

【0082】

図6の回路の動作を説明する。最初に、サーバ1と通信したときやコンテンツ、ライセンスをダウンロードしたときの動作を説明する。

【0083】

データ端末装置4がサーバ1に接続したとき、サーバ1からの日時データを外部インタフェースコントローラ31を介して入力する。併せて再生期限日データも入力する。再生期限日は例えば再生ライセンスに含まれるものを利用する。入力した日時データは図5に例示する16バイトのデータ構成とされる。日時データは暗号化部33によって例えばAES方式で暗号される。暗号化する鍵はカード固有のシリアル番号を使用する。

【0084】

ライセンス作成部34で、暗号化した日時データをライセンス内のコンテンツ鍵の部分に埋め込み、セキュアライセンスを作成する。作成されたライセンスは、メモリコントローラ32を介してメモリカード14のセキュア領域14Aに書き込まれる。セキュア領域が128個のライセンスを記録できる場合には、最後の128番目に前記セキュアライセンスを書き込む。セキュア領域14Aに対する書き込みは前記書き込み認証を受けて可能にされる。

【0085】

次に利用制限判定処理の動作について説明する。メモリコントローラ32を介してセキュア領域14Aからセキュアライセンスが読み出される。セキュア領域に対するリードアクセスは前記読み出し認証を受けて可能にされる。日時データ取出し部35で、読み出したライセンスから暗号化されている日時データ16バイトを取出す。利用期限取り出し部37では利用期限を取出す。復号部36で、16バイトの日時データをAES方式で復号する。復号する鍵は暗号化したときと同じカード固有のシリアル番号を使用する。次いで、端末内の日時を取得する。利用制限判定部38で、利用期限、端末の日時データ、カードの日時データを用いて期限が切れていないのか、不正な操作が行われていないのかを判定する。

【0086】

次に日時データの更新処理動作について説明する。カード内には電源がないため、カード自身では日時データを更新することはできない。したがって、上記で説明したようにサーバーとの接続時やコンテンツの再生、表示時(利用制限判定処理のとき)に日時データを更新する。しかし、サーバーと接続をしない場合やコンテンツの再生表示を行わない場合には長時間更新されない場合がある。日時データを更新するタイミングは、前述のアクセス開始時と終了時の他に、メモリカードがデータ端末に挿入されたときと離脱されたとき、或はメモリカードがデータ端末に装着されている状態でデータ端末の電源オンが指示されたときと、電源オフが指示されたとき等であってよい。データ端末の電源をオフにするときには、マイクロコンピュータ内部のタイマーで測定した時間をカードに記録されている日時データに加算することにより更新すればよい。

【0087】

更新処理を、更に別のタイミングで行なってもよい。即ち、メモリカードがファイルメモリ方式によるセクタ単位で分割してデータアクセスを行なう場合、アクセス開始時の前記アクセス判定動作においてアクセス可と判定された後は、後続セクタのアクセス毎又は所定の複数アクセス毎に前記アクセス判定動作を行なってもよい。このようにセクタ単位で分割されたデータのアクセスに対するアクセス判定動作において、第2回目以降のアクセス判定動作では、時刻情報が前記アクセス期限情報により示されるアクセス期限より後であってもアクセス可と判定するようにしてよい。アクセス判定動作を何回も行なうとき、利用情報の再生途中などで期限が到来して再生が中断される不都合を簡単に解消することができる。

【0088】

図7には再生ライセンスのフォーマットが例示され、図8にはセキュアライセンスのフォーマットが例示される。コンテンツIDはコンテンツ毎にユニークに割り当てられる識別子である。トランザクションIDはトランザクション毎にユニークな識別子である。トランザクションIDには再生可能回数(ライセンスを読み出せる回数)、移動可能回数(ライセンスを移動できる回数)、及びセーフレベル(保護強度)の識別子を含む。メディアアクセス条件はメディア内部で強制可能なアクセス条件である。コンテンツ鍵はコンテンツを暗号化するときに用いた鍵であり、コンテンツを復号する時に利用する。デコーダアクセス条件は再生用デコーダの内部で強制可能なアクセス条件を示す。デコーダアクセス条件には再生サイズ(1つのライセンスで再生可能なコンテンツサイズ)と利用期限(利用可能な期限)とを含む。拡張メディアアクセス条件は証明書認証、PIN認証を行うか否かを示すフラグとされる。再生ライセンスはコンテンツ鍵を有しているが、セキュアライセンスは、その再生ライセンスのコンテンツ鍵をカード日時データに入れ替えて構成される。

【0089】

証明書認証例えばセキュア領域の書き込み認証を受けるための証明情報、そしれPIN(Personal Identification Number)による個人認証を行なうためのPINは不揮発性メモリ14に格納されている。

【0090】

図9にはライセンスの書き込み時の認証(書き込み認証)処理手順が例示される。先ず、証明認証を行なうか否かが判定され(S1)、行なう場合にはメモリカードから認証情報と公開暗号鍵を有する証明書(メディアクラス証明書)を読み出し(S2)、これをサーバに送信する(S3)。サーバはその証明書を検証し(S4)、それによって認証されれば、メモリカードのセキュア領域に対する再生ライセンス及びセキュアライセンスの書き込みが許容される(S5)。前記メディアクラス証明書は、例えば前記利用期限判定機能などを備えたメモリカード15を、当該機能を備えていない他のメモリカードと区別することができる証明情報を有している。

【0091】

図10にはライセンスの読み出し時の認証(読み出し認証)処理手順が例示される。先ず、証明認証を行なうか否かが判定され(S11)、行なう場合にはデータ端末からメモリカードに認証情報と公開暗号鍵を有する証明書(デコーダクラス証明書)を送信する(S12)。メモリカードはその証明書を検証し(S3)、それによって認証されれば、メモリカードのセキュア領域から再生ライセンス及びセキュアライセンスの読み出しが許容される(S14)。処理S11の判別で証明認証を行なわない場合には、PIN認証を行なうかの判別を行ない(S15)、行なう場合にはデータ端末装置からPINをメモリカードに送信し(S16)、メモリカード内でPINの検証を行なう。PINが正当であればライセンスの読み出しを行なう(S14)。PINが不当である場合、PIN認証を行なわない場合、証明認証を得られない場合にはそのまま処理を終了する。

【0092】

図11には利用期限付コンテンツの再生処理フローの一例が示される。再生ライセンスを利用して利用期限付コンテンツの再生を行なう場合、先ず利用期限判定処理R21を行ない、再生可能であればカード日時データ更新処理R22を行ない、利用期限付コンテンツの再生終了を判定し(S23)、終了でなければ所定のインターバル毎にカード日時データ更新処理R22を繰返す。再生終了を判別すると、最後にカード日時更新処理R22を行なって終了する。

【0093】

図12には利用期限判定処理R21の詳細な一例が示される。データ端末装置の日時情報を取得し、端末日時データを作成する(S31)。次に、必要な証明認証又はPIN認証を行なってメモリカードから、カード日時データを取得し(S32)、ライセンスから利用期限を取得する(S33)。利用制限とカード日時データを比較し(S34)、利用期限≦カード日時データの場合には期限切れと判定して処理を終了する。利用期限>カード日時データの場合には端末日時データとカード日時データを比較する(S35)。端末日時データ≦カード日時データの場合には端末日時データが不正と判定し、メモリカードが保有する全てのライセンスの消去を行なう(S36)。端末日時データ>カード日時データの場合にはカードの日時データを端末の日時データに更新する(S37)。

【0094】

図13にはカード日時データ更新処理R22の詳細な一例が示される。データ端末装置の日時情報を取得し、端末日時データを作成する(S41)。次に、必要な証明認証又はPIN認証を行なってメモリカードから、カード日時データを取得する(S42)。端末日時データとカード日時データを比較する(S43)。端末日時データ≦カード日時データの場合には端末日時データが不正と判定し、メモリカードが保有する全てのライセンスの消去を行なう(S44)。端末日時データ>カード日時データの場合にはカードの日時データを端末の日時データに更新する(S45)。図13の処理は図12に対して、ライセンスから利用期限を取得せず、利用期限≦カード日時データの場合に期限切れと判定して処理を終了することを行なわない。したがって、利用期限付コンテンツの再生途中などで再生期限が到来して再生が中断される不都合を解消することができる。

【0095】

図14には期限付きデータの再生端末装置40が示される。同図に示される再生端末装置40は再生部41を有し、図2の端末装置4に対しコンテンツデータとライセンスのダウンロード機能が省かれた再生専用器として構成される。図11乃至図13に示されるコンテンツ再生処理を行なうことができる。

【0096】

図15にはダウンロード端末装置45が示される。同図に示されるダウンロード端末装置45は図2で説明した端末装置4におけるダウンロード再生部10に対しコンテンツデータの再生機能が省かれた、コンテンツデータとライセンスのダウンロード専用端末装置とされる。ダウンロード専用端末装置45は、ホストインタフェース部46、メモリカードインタフェース部47、及びデータ処理部48を有し、メモリカードインタフェース部47に装着されたメモリカード15に、コンテンツを復号するためのコンテンツライセンス、コンテンツに対するアクセス制限を行なう再生期限データ、及びカード日時データを初期的に格納する。前記データ処理部48は、前記コンテンツライセンスの受領要求と共にメモリカード15が保有する証明情報をホストインタフェース部46から外部に出力し、これに応答して例えばサーバ1からホストインタフェース部46に返される情報を受領してメモリカードインタフェース部47から前記メモリカード15に格納する。前記受領する情報は、コンテンツの復号に利用されるコンテンツ鍵、コンテンツに対するアクセス制限を行なう再生期限データ、及びカード日時データを含む。前記証明情報は利用期限判定機能を有するメモリカード15であることを表す情報である。このダウンロード端末装置を用いてメモリカードにコンテンツ及びその再生ライセンスを頒布もしくは販売することにより、対象となる記憶媒体が前記利用期限判定機能を有するメモリカード15に限定されるから、期限付きコンテンツデータに対する不正アクセスの抑止を支援することができる。

【0097】

図15の構成はネットワークに接続する端末装置としての構成に限定されない。特に図示はしないが、ダウンロード端末装置45それ自体がコンテンツサーバであってもよく、見方を変えればスタンドアロンの頒布端末装置となる。

【0098】

以上本発明者によってなされた発明を実施形態に基づいて具体的に説明したが、本発明はそれに限定されるものではなく、その要旨を逸脱しない範囲において種々変更可能であることは言うまでもない。

【0099】

例えば、今まで説明したダウンロード機能を有するデータ端末はコンテンツ及びコンテンツライセンスの双方をダウンロードして頒布する機能を有するものとして説明したが、本発明はそれに限定されず、コンテンツライセンスだけのダウンロード若しくは頒布であってもよい。また、再生機能を有するデータ端末装置において、コンテンツはライセンスと同じメモリカードに格納されていなくてもよい場合が有る。その場合、コンテンツデータはCD−ROMやDVD−RAM等のリムーバブルディスクドライブを用いてアクセスするようにしてもよい。或はハードディスクドライブからアクセスするようにしてもよい。

【0100】

また、上記説明では、日時データを暗号化してライセンスに埋め込んでセキュア領域に記録する例を示したが、暗号化を省いても良い。日時データを暗号化しないでライセンスに埋め込むため処理量が少なくて済む。また、日時データを暗号化して非セキュア領域に記録してもよい。セキュア領域を持たない記憶媒体にも使用できる。また、日時データを暗号化せず且つ非セキュア領域に記録してもよい。セキュア領域を持たない記憶媒体にも使用でき、しかも、AESの暗号/復号処理をする必要がないため最小の構成で実現できる。しかし、ユーザーにより日時データを操作される可能性が大きいことに注意を要する。

【0101】

【発明の効果】

本願において開示される発明のうち代表的なものによって得られる効果を簡単に説明すれば下記の通りである。

【0102】

すなわち、メモリカード等の不揮発性記憶装置にアクセス時間情報のような日時データを更新して記録し、しかもアクセス時間情報の更新はアクセス終了時点だけでなく複数時点で行なうから、利用情報の再生終了直前に電源が遮断されても少なくとも1回のアクセス時間情報の更新は保証される。期限付き利用情報の不正再生抑制機能を不揮発性記憶装置が備えることにより、再生装置を変えても依然として不正アクセス抑止機能を働かせることが容易である。

【図面の簡単な説明】

【図1】本発明を適用したコンテンツデータ配信システムのブロック図である。

【図2】本発明を適用したコンテンツデータ配信システムに別のデータ端末装置が接続されている例を示す説明図である。

【図3】端末日時データに基づいて更新されるカード日時データによる利用制限の概要を例示する説明図である。

【図4】図1における利用期限判定部と端末内部時計の具体例を示すブロック図である。

【図5】日時データのフォーマットを例示する説明図である。

【図6】図2のメモリカードに内蔵された利用期限判定部の具体例を示すブロック図である。

【図7】再生ライセンスのフォーマットを例示する説明図である。

【図8】セキュアライセンスのフォーマットを例示する説明図である。

【図9】ライセンスの書き込み時の認証(書き込み認証)処理手順を例示するフローチャートである。

【図10】ライセンスの読み出し時の認証(読み出し認証)処理手順を例示するフローチャートである。

【図11】利用期限付コンテンツの再生処理の一例を示すフローチャートである。

【図12】図11の利用期限判定処理R21の詳細を例示するフローチャートである。

【図13】図11のカード日時データ更新処理R22の詳細を例示するフローチャートである。

【図14】期限付きデータの再生端末装置を例示するブロック図である。

【図15】ダウンロード端末装置を例示するブロック図である。

【符号の説明】

1 サーバ

2 ネットワーク

3 データ端末装置

4 データ端末装置

10 ダウンロード生成部

11 利用期限判定部

12 端末内部時計

13 メモリカード

14 不揮発性メモリ

14A セキュア領域(アクセス制限領域)

14B 非セキュア領域(アクセス非制限領域)

15 メモリカード

16 利用期限判定部

20 マイクロコンピュータ

30 マイクロコンピュータ

40 再生端末装置

41 再生部

45 ダウンロード専用端末装置

46 ホストインタフェース部

47 メモリカードインタフェース部

48 データ処理部

Claims (30)

- 制御回路と不揮発性記憶回路とを有し、

前記不揮発性記憶回路は利用情報に対するアクセス制限を行なう制限情報の格納領域を有し、

前記制限情報にはアクセス期限情報とアクセス時間情報とが含まれ、

前記制御回路は、外部より供給される時刻情報と前記制限情報とに基いて前記利用情報のアクセス可否を判定し、前記時刻情報に基づいて前記アクセス時間情報を更新するアクセス判定動作を行ない、

前記アクセス可否の判定において前記時刻情報がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記時刻情報が前記アクセス時間情報により示されるアクセス時間よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定し、

前記制御回路によるアクセス判定動作を少なくとも前記利用情報に対するアクセス開始時とアクセス終了時とに行なうことを特徴とする不揮発性記憶装置。 - 制御回路と不揮発性記憶回路とを有し、

前記不揮発性記憶回路は利用情報に対するアクセス制限を行なう制限情報の格納領域を有し、

前記制限情報にはアクセス期限情報とアクセス時間情報とが含まれ、

前記制御回路は、外部より供給される時刻情報と前記制限情報とに基いて前記利用情報のアクセス可否を判定し、前記時刻情報に基づいて前記アクセス時間情報を更新するアクセス判定動作を行ない、

前記アクセス可否の判定において前記時刻情報がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記時刻情報が前記アクセス時間情報により示されるアクセス時間よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定し、

前記制御回路によるアクセス判定動作を少なくとも不揮発性記憶装置へ動作電源を投入するときと動作電源を遮断するときに行なうことを特徴とする不揮発性記憶装置。 - 前記不揮発性記憶回路は前記利用情報の格納領域を有し、前記不揮発性記憶装置は前記利用情報を複数に分割してアクセスを行ない、

アクセス開始時の前記アクセス判定動作においてアクセス可と判定された後、分割された前記利用情報のアクセス毎又は所定の複数アクセス毎に前記アクセス判定動作を行なうことを特徴とする請求項1又は2記載の不揮発性記憶装置。 - 分割された前記利用情報のアクセス単位はセクタであることを特徴とする請求項3記載の不揮発性記憶装置。

- 前記分割された利用情報のアクセスに対するアクセス判定動作において、第2回目以降のアクセス判定動作では、時刻情報が前記アクセス期限情報により示されるアクセス期限より後であってもアクセス可と判定することを特徴とする請求項3記載の不揮発性記憶装置。

- 前記不揮発性記憶装置は前記時刻情報を出力可能な外部装置に接続され使用されるものであり、前記外部装置へ前記分割された利用情報を出力可能であることを特徴とする請求項3記載の不揮発性記憶装置。

- 前記不揮発性記憶回路は不揮発性半導体メモリであり、外部装置に接続されるインタフェース端子を有する所定のメモリカードケーシングに内蔵されて成ることを特徴とする請求項3記載の不揮発性記憶装置。

- 前記制限情報は前記制御回路により暗号化されて前記不揮発性記憶回路に格納されることを特徴とする請求項1又は2記載の不揮発性記憶装置。

- 前記制限情報の暗号化に用いる暗号鍵は不揮発性記憶装置固有の属性情報であることを特徴とする請求項8記載の不揮発性記憶装置。

- 前記制御回路は前記利用情報を復号するためのコンテンツ鍵を含む利用情報ライセンスを受領するために証明情報を外部に出力可能であることを特徴とする請求項1又は2記載の不揮発性記憶装置。

- 前記制御回路は、前記利用情報ライセンスを外部から受領して前記不揮発性記憶回路に格納することを特徴とする請求項10記載の不揮発性記憶装置。

- 前記制御回路は前記コンテンツ鍵とともに入力される時間情報を前記アクセス時間情報の初期値として前記不揮発性記憶回路に格納することを特徴とする請求項11記載の不揮発性記憶装置。

- 前記不揮発性記憶回路はアクセス制限領域とアクセス非制限領域とを有し、

前記制限情報はアクセス制限領域に格納され、

前記利用情報はアクセス非制限領域に格納されることを特徴とする請求項1又は2記載の不揮発性記憶装置。 - 前記制御回路は外部からの認証を受けて前記アクセス制限領域に対する書き込みが可能にされることを特徴とする請求項13記載の不揮発性記装置。

- 前記アクセス制限領域は前記利用情報ライセンスの格納領域とされることを特徴とする請求項14記載の不揮発性記憶装置。

- 前記制御回路は外部から与えられる証明情報に対する認証を行なって前記アクセス制限領域に対する読み出しを可能にすることを特徴とする請求項13又は14記載の不揮発性記装置。

- 再生部と利用制限部とを有し、利用情報に対するアクセス制限を行なう制限情報を格納する書換え可能な記憶媒体をアクセスして前記利用情報を再生可能なデータ処理装置であって、

前記制限情報にはアクセス期限情報とアクセス時間情報とが含まれ、

前記利用制限部は、データ処理装置で生成される時刻情報と前記制限情報とに基いて前記利用情報のアクセス可否を判定し、前記時刻情報に基づいて前記記憶媒体上の前記アクセス時間情報を更新するアクセス判定動作を行ない、

前記アクセス可否の判定において前記時刻情報がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記時刻情報が前記アクセス時間情報により示されるアクセス時間よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定し、

前記利用制限部によるアクセス判定動作を少なくとも前記利用情報に対するアクセス開始時とアクセス終了時とに行なうことを特徴とするデータ処理装置。 - 再生部と利用制限部とを有し、利用情報に対するアクセス制限を行なう制限情報を格納する書換え可能な記憶媒体をアクセスして前記利用情報を再生可能なデータ処理装置であって、

前記制限情報にはアクセス期限情報とアクセス時間情報とが含まれ、

前記利用制限部は、データ処理装置で生成される時刻情報と前記制限情報とに基いて前記利用情報のアクセス可否を判定し、前記時刻情報に基づいて前記記憶媒体上の前記アクセス時間情報を更新するアクセス判定動作を行ない、

前記アクセス可否の判定において前記時刻情報がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記時刻情報が前記アクセス時間情報により示されるアクセス時間よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定し、

前記利用制限部によるアクセス判定動作を少なくとも再生部へ記憶媒体を装着するときと再生部から記憶媒体を離脱するときに行なうことを特徴とするデータ処理装置。 - 前記利用制限部は、再生部に記憶媒体が装着された状態で動作電源が投入されるときと、再生部に記憶媒体が装着された状態で動作電源が遮断されるときに前記アクセス判定動作を行なうことを特徴とする請求項18記載のデータ処理装置。

- 前記利用制限部は、記憶媒体固有の属性情報を暗号鍵とする暗号化を行なってアクセス時間情報の更新を行なうことを特徴とする請求項17乃至19の何れか1項記載のデータ処理装置。

- 前記記憶媒体は書換え可能な不揮発性記憶装置であることを特徴とする請求項17乃至19の何れか1項記載のデータ処理装置。

- 前記不揮発性記憶装置はアクセス制限領域とアクセス非制限領域とを有し、

前記利用制限判定部はアクセス制限領域に対して制限情報のアクセスを行ない、

前記再生部はアクセス非制限領域に対して利用情報のアクセスを行なうことを特徴とする請求項21記載のデータ処理装置。 - 前記利用制限部は不揮発性記憶装置から与えられる証明情報に対して認証を行なった後に前記アクセス制限領域に書き込みが可能にされることを特徴とする請求項22記載のデータ処理装置。

- 前記アクセス制限領域は前記利用情報を復号するための利用情報ライセンスの格納領域とされることを特徴とする請求項23記載のデータ処理装置。

- 前記利用制限部は不揮発性記憶装置に証明情報を与えて認証を受けた後に前記アクセス制限領域に対する読み出しが可能にされることを特徴とする請求項24記載のデータ処理装置。

- ホストインタフェース制御部を有し、当該ホストインタフェース制御部は、前記利用情報を復号するためのコンテンツ鍵を含む利用情報ライセンスを受領するために前記記憶媒体が保有する証明情報をホスト装置に向けて出力可能であることを特徴とする請求項17乃至19の何れか1項記載のデータ処理装置。

- 前記ホストインタフェース制御回路は、前記利用情報ライセンスをホスト装置から受領して前記記憶媒体に格納可能であることを特徴とする請求項26記載のデータ処理装置。

- 前記ホストインタフェース制御回路は、前記コンテンツ鍵とともに入力される時間情報を前記制アクセス時間情報の初期値として前記記憶媒体に格納可能であることを特徴とする請求項27記載のデータ処理装置。

- ホストインタフェース部、媒体インタフェース部、及びデータ処理部を有し、媒体インタフェース部に装着された記憶媒体に所定の情報を格納するデータ処理装置であって、

前記データ処理部は、復号鍵の受領要求と共に記憶媒体が保有する証明情報をホストインタフェース部から外部に出力し、これに応答してホストインタフェース部に返される情報を受領し、これに基いて、媒体インタフェース部から前記記憶媒体に、前記所定の情報として、利用情報を復号するための復号鍵と利用情報に対するアクセス制限を行なう制限情報とを格納し、

前記制限情報にはアクセス期限情報とアクセス時間情報とが含まれ、

前記アクセス時間情報の初期値は前記受領した情報に含まれる時間情報であり、

前記証明情報は特定の記憶媒体であることを表す情報であり、

前記特定の記憶媒体は、制御回路と不揮発性記憶回路とを有し、

前記不揮発性記憶回路は前記制限情報の格納領域を有し、

前記制御回路は、外部より供給される時刻情報と前記制限情報とに基いて前記利用情報のアクセス可否を判定し、前記時刻情報に基づいて前記アクセス時間情報を更新するアクセス判定動作を行ない、

前記アクセス可否の判定において前記時刻情報がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記時刻情報が前記アクセス時間情報により示されるアクセス時間よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定し、

前記制御回路によるアクセス判定動作を少なくとも前記利用情報に対するアクセス開始時とアクセス終了時とに行なうことを特徴とするデータ処理装置。 - 媒体インタフェース部、及びデータ処理部を有し、媒体インタフェース部に装着された記憶媒体に所定の情報を格納するデータ処理装置であって、

前記データ処理部は、復号鍵の発行要求に応答して記憶媒体から証明情報を取得し、記憶媒体を認証した後に、媒体インタフェース部から記憶媒体に、前記所定の情報として、利用情報を復号するための復号鍵と利用情報に対するアクセス制限を行なう制限情報とを格納し、

前記制限情報にはアクセス期限情報とアクセス時間情報とが含まれ、

前記アクセス時間情報の初期値は所定に時間情報であり、

前記証明情報は特定の記憶媒体であることを表す情報であり、

前記特定の記憶媒体は、制御回路と不揮発性記憶回路とを有し、

前記不揮発性記憶回路は前記制限情報の格納領域を有し、

前記制御回路は、外部より供給される時刻情報と前記制限情報とに基いて前記利用情報のアクセス可否を判定し、前記時刻情報に基づいて前記アクセス時間情報を更新するアクセス判定動作を行ない、

前記アクセス可否の判定において前記時刻情報がアクセス期限情報により示されるアクセス期限よりも後であり、又は前記時刻情報が前記アクセス時間情報により示されるアクセス時間よりも前である場合にアクセス否と判定し、その他の場合をアクセス可と判定し、

前記制御回路によるアクセス判定動作を少なくとも前記利用情報に対するアクセス開始時とアクセス終了時とに行なうことを特徴とするデータ処理装置。

Priority Applications (6)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2003117822A JP2004326278A (ja) | 2003-04-23 | 2003-04-23 | 不揮発性記憶装置及びデータ処理装置 |

| TW093110529A TW200504609A (en) | 2003-04-23 | 2004-04-15 | Non-volatile memory device and data processing device |

| US10/825,674 US20040215909A1 (en) | 2003-04-23 | 2004-04-16 | Nonvolatile memory device and data processing system |

| KR1020040027667A KR20040092450A (ko) | 2003-04-23 | 2004-04-22 | 불휘발성 기억장치 및 데이터 처리장치 |

| CN2004100350035A CN1540657B (zh) | 2003-04-23 | 2004-04-23 | 非易失性存储设备和数据处理系统 |

| US11/948,865 US20080091900A1 (en) | 2003-04-23 | 2007-11-30 | Nonvolatile memory device and data processing system |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2003117822A JP2004326278A (ja) | 2003-04-23 | 2003-04-23 | 不揮発性記憶装置及びデータ処理装置 |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| JP2004326278A true JP2004326278A (ja) | 2004-11-18 |

Family

ID=33296348

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2003117822A Pending JP2004326278A (ja) | 2003-04-23 | 2003-04-23 | 不揮発性記憶装置及びデータ処理装置 |

Country Status (5)

| Country | Link |

|---|---|

| US (2) | US20040215909A1 (ja) |

| JP (1) | JP2004326278A (ja) |

| KR (1) | KR20040092450A (ja) |

| CN (1) | CN1540657B (ja) |

| TW (1) | TW200504609A (ja) |

Cited By (11)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR100698296B1 (ko) * | 2005-11-08 | 2007-03-22 | 엘지전자 주식회사 | 콘텐츠 사용 제어 기능을 갖는 이동통신단말기 및 이것의 방법 |

| JP2007220023A (ja) * | 2006-02-20 | 2007-08-30 | Ricoh Co Ltd | 画像処理装置 |

| JP2010154140A (ja) * | 2008-12-25 | 2010-07-08 | Dainippon Printing Co Ltd | コンテンツ閲覧制御システム |

| JP2010530101A (ja) * | 2007-06-08 | 2010-09-02 | サンディスク コーポレイション | エンティティの認証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法 |

| JP2012221257A (ja) * | 2011-04-08 | 2012-11-12 | Toshiba Corp | 記憶装置、保護方法及び電子機器 |

| JP2013037715A (ja) * | 2007-12-27 | 2013-02-21 | Intel Corp | ポータブルメモリデバイスを使用して保護されたメディアを配信する方法 |

| US8448009B2 (en) | 2009-08-17 | 2013-05-21 | Sandisk Il Ltd. | Method and memory device for generating a time estimate |

| US8688924B2 (en) | 2007-06-08 | 2014-04-01 | Sandisk Technologies Inc. | Method for improving accuracy of a time estimate from a memory device |

| US8688588B2 (en) | 2007-06-08 | 2014-04-01 | Sandisk Technologies Inc. | Method for improving accuracy of a time estimate used in digital rights management (DRM) license validation |

| US8869288B2 (en) | 2007-06-08 | 2014-10-21 | Sandisk Technologies Inc. | Method for using time from a trusted host device |

| JP2017534971A (ja) * | 2014-09-28 | 2017-11-24 | アリババ・グループ・ホールディング・リミテッドAlibaba Group Holding Limited | データ同期の方法及び装置 |

Families Citing this family (51)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR100870282B1 (ko) * | 2004-07-23 | 2008-11-25 | 샤프 가부시키가이샤 | 축적 장치, 방법, 및 영상 표시 장치 |

| FR2874440B1 (fr) * | 2004-08-17 | 2008-04-25 | Oberthur Card Syst Sa | Procede et dispositif de traitement de donnees |

| EP1632828A1 (en) * | 2004-09-02 | 2006-03-08 | Axalto SA | DRM system for device communicating with a portable device |

| US7154380B1 (en) * | 2004-11-24 | 2006-12-26 | Tarrab Jr George | Power distribution and timing device |

| US8220014B2 (en) | 2005-05-09 | 2012-07-10 | The Invention Science Fund I, Llc | Modifiable memory devices having limited expected lifetime |

| US8159925B2 (en) | 2005-08-05 | 2012-04-17 | The Invention Science Fund I, Llc | Limited use memory device with associated information |

| US7916615B2 (en) | 2005-06-09 | 2011-03-29 | The Invention Science Fund I, Llc | Method and system for rotational control of data storage devices |

| US9396752B2 (en) * | 2005-08-05 | 2016-07-19 | Searete Llc | Memory device activation and deactivation |

| US7668068B2 (en) | 2005-06-09 | 2010-02-23 | Searete Llc | Rotation responsive disk activation and deactivation mechanisms |

| US8121016B2 (en) | 2005-05-09 | 2012-02-21 | The Invention Science Fund I, Llc | Rotation responsive disk activation and deactivation mechanisms |

| US7748012B2 (en) * | 2005-05-09 | 2010-06-29 | Searete Llc | Method of manufacturing a limited use data storing device |

| US8218262B2 (en) | 2005-05-09 | 2012-07-10 | The Invention Science Fund I, Llc | Method of manufacturing a limited use data storing device including structured data and primary and secondary read-support information |

| US7916592B2 (en) * | 2005-05-09 | 2011-03-29 | The Invention Science Fund I, Llc | Fluid mediated disk activation and deactivation mechanisms |

| US7694316B2 (en) | 2005-05-09 | 2010-04-06 | The Invention Science Fund I, Llc | Fluid mediated disk activation and deactivation mechanisms |

| US7907486B2 (en) | 2006-06-20 | 2011-03-15 | The Invention Science Fund I, Llc | Rotation responsive disk activation and deactivation mechanisms |

| US8140745B2 (en) | 2005-09-09 | 2012-03-20 | The Invention Science Fund I, Llc | Data retrieval methods |

| US7668069B2 (en) | 2005-05-09 | 2010-02-23 | Searete Llc | Limited use memory device with associated information |

| US7596073B2 (en) * | 2005-05-09 | 2009-09-29 | Searete Llc | Method and system for fluid mediated disk activation and deactivation |

| US8099608B2 (en) | 2005-05-09 | 2012-01-17 | The Invention Science Fund I, Llc | Limited use data storing device |

| US7770028B2 (en) | 2005-09-09 | 2010-08-03 | Invention Science Fund 1, Llc | Limited use data storing device |

| US7565596B2 (en) | 2005-09-09 | 2009-07-21 | Searete Llc | Data recovery systems |

| US8462605B2 (en) | 2005-05-09 | 2013-06-11 | The Invention Science Fund I, Llc | Method of manufacturing a limited use data storing device |

| JP4750480B2 (ja) * | 2005-06-14 | 2011-08-17 | ヒタチグローバルストレージテクノロジーズネザーランドビーブイ | 記憶装置及び記憶装置のアクセス制御方法 |

| US7673346B1 (en) * | 2005-06-22 | 2010-03-02 | Symantec Corporation | Intra-data license for using data |

| KR20070059380A (ko) | 2005-12-06 | 2007-06-12 | 삼성전자주식회사 | 내장 전원이 구비되지 않은 기기에서의 안전 클럭 구현방법 및 장치 |

| EP2000942A4 (en) * | 2006-03-13 | 2012-03-07 | Fujitsu Ltd | DISPLACEMENT FUNCTION OF DIGITAL BROADCAST CONTENT |

| US8264928B2 (en) | 2006-06-19 | 2012-09-11 | The Invention Science Fund I, Llc | Method and system for fluid mediated disk activation and deactivation |

| US8432777B2 (en) | 2006-06-19 | 2013-04-30 | The Invention Science Fund I, Llc | Method and system for fluid mediated disk activation and deactivation |

| WO2008008730A2 (en) | 2006-07-08 | 2008-01-17 | Personics Holdings Inc. | Personal audio assistant device and method |

| US11450331B2 (en) | 2006-07-08 | 2022-09-20 | Staton Techiya, Llc | Personal audio assistant device and method |

| JP5243250B2 (ja) * | 2006-07-26 | 2013-07-24 | パナソニック株式会社 | 不揮発性記憶装置、不揮発性記憶システム、及びホスト機器 |

| CN101501777B (zh) | 2006-08-09 | 2012-02-01 | 三菱电机株式会社 | 光盘播放装置 |

| GB2443656B (en) * | 2006-11-13 | 2009-10-07 | Sony Comp Entertainment Europe | A data storage device and method |

| JP2008171458A (ja) * | 2007-01-05 | 2008-07-24 | Hitachi Global Storage Technologies Netherlands Bv | 情報記録再生装置及び情報記録媒体 |

| US20080307237A1 (en) * | 2007-06-08 | 2008-12-11 | Michael Holtzman | Method for improving accuracy of a time estimate used to authenticate an entity to a memory device |

| JP5180293B2 (ja) * | 2007-06-08 | 2013-04-10 | サンディスク テクノロジィース インコーポレイテッド | デジタル著作権管理(drm)ライセンス検証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法 |

| JP2010532024A (ja) * | 2007-06-08 | 2010-09-30 | サンディスク コーポレイション | 信頼されたホスト装置から時間を使用するメモリ装置とその装置で使用する方法 |

| KR20090011149A (ko) * | 2007-07-25 | 2009-02-02 | 삼성전자주식회사 | 스마트카드를 장착한 휴대 단말기의 유료 방송 구매 방법및 장치 |

| US7783662B2 (en) * | 2007-11-06 | 2010-08-24 | International Business Machines Corporation | Federated information management |

| KR101425621B1 (ko) * | 2008-01-15 | 2014-07-31 | 삼성전자주식회사 | 컨텐츠를 안전하게 공유하는 방법 및 시스템 |

| US8752193B2 (en) * | 2009-11-16 | 2014-06-10 | Sandisk Technologies Inc. | Content binding at first access |

| JP2011164962A (ja) * | 2010-02-10 | 2011-08-25 | Buffalo Inc | データ複製装置およびデータ複製方法 |

| WO2011135767A1 (ja) | 2010-04-28 | 2011-11-03 | パナソニック株式会社 | ダウンロード端末、コンテンツ利用システム、視聴期限確定方法、プログラム、および記録媒体 |

| EP2428858B1 (en) * | 2010-09-14 | 2014-12-03 | Vodafone Holding GmbH | Chip cards providing trusted time references |

| US9135610B2 (en) * | 2011-03-29 | 2015-09-15 | Microsoft Technology Licensing, Llc | Software application license roaming |

| US20130077641A1 (en) * | 2011-09-22 | 2013-03-28 | Harley F. Burger, Jr. | Systems, Circuits and Methods for Time Stamp Based One-Way Communications |

| GB2498763A (en) * | 2012-01-27 | 2013-07-31 | Dunraven Finance Ltd | Control system for rental device for restricting / disabling device. |

| US20140115672A1 (en) * | 2012-10-18 | 2014-04-24 | Roger Wood | Storing and Accessing Licensing Information in Operating System-Independent Storage |

| US20160274817A1 (en) * | 2015-03-19 | 2016-09-22 | Kabushiki Kaisha Toshiba | Storage device, system, and method |

| GB201515112D0 (en) * | 2015-08-25 | 2015-10-07 | Knezovich Ivan And Stratford Ken | Methods and a system for secure data storage |

| TWI610561B (zh) * | 2016-08-26 | 2018-01-01 | Smart Mobile Broadcasting Technology Inc | 視聽條件更新方法、更新碼生成系統、更新碼生成裝置、視聽條件管理裝置、內容接收系統、及內容發送系統 |

Family Cites Families (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| TW261687B (ja) * | 1991-11-26 | 1995-11-01 | Hitachi Seisakusyo Kk | |

| US5687235A (en) * | 1995-10-26 | 1997-11-11 | Novell, Inc. | Certificate revocation performance optimization |

| US20030040962A1 (en) * | 1997-06-12 | 2003-02-27 | Lewis William H. | System and data management and on-demand rental and purchase of digital data products |

| US7155415B2 (en) * | 2000-04-07 | 2006-12-26 | Movielink Llc | Secure digital content licensing system and method |

| JP2002032685A (ja) * | 2000-05-11 | 2002-01-31 | Nec Corp | コンテンツレンタルシステム |

| JP2002116960A (ja) * | 2000-08-03 | 2002-04-19 | Sony Corp | 情報処理装置及び方法、再生装置及び方法、並びにプログラム格納媒体 |

| JP3764852B2 (ja) * | 2000-12-26 | 2006-04-12 | シャープ株式会社 | データ再生システム、そのシステムに用いられるデータ読取り装置およびその方法 |

| KR20040015798A (ko) * | 2001-07-09 | 2004-02-19 | 마츠시타 덴끼 산교 가부시키가이샤 | 콘텐츠 판독장치 |

| US20030028652A1 (en) * | 2001-08-01 | 2003-02-06 | Sony Corporation And Sony Electronics, Inc. | Apparatus for and method of invalidating or deleting digital content after it expires by comparing the embedded time with a global time |

| US20040088730A1 (en) * | 2002-11-01 | 2004-05-06 | Srividya Gopalan | System and method for maximizing license utilization and minimizing churn rate based on zero-reject policy for video distribution |

-

2003

- 2003-04-23 JP JP2003117822A patent/JP2004326278A/ja active Pending

-

2004

- 2004-04-15 TW TW093110529A patent/TW200504609A/zh unknown

- 2004-04-16 US US10/825,674 patent/US20040215909A1/en not_active Abandoned

- 2004-04-22 KR KR1020040027667A patent/KR20040092450A/ko not_active Application Discontinuation

- 2004-04-23 CN CN2004100350035A patent/CN1540657B/zh not_active Expired - Fee Related

-

2007

- 2007-11-30 US US11/948,865 patent/US20080091900A1/en not_active Abandoned

Cited By (14)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR100698296B1 (ko) * | 2005-11-08 | 2007-03-22 | 엘지전자 주식회사 | 콘텐츠 사용 제어 기능을 갖는 이동통신단말기 및 이것의 방법 |

| JP2007220023A (ja) * | 2006-02-20 | 2007-08-30 | Ricoh Co Ltd | 画像処理装置 |

| US8869288B2 (en) | 2007-06-08 | 2014-10-21 | Sandisk Technologies Inc. | Method for using time from a trusted host device |

| JP2010530101A (ja) * | 2007-06-08 | 2010-09-02 | サンディスク コーポレイション | エンティティの認証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法 |

| US8688924B2 (en) | 2007-06-08 | 2014-04-01 | Sandisk Technologies Inc. | Method for improving accuracy of a time estimate from a memory device |

| US8688588B2 (en) | 2007-06-08 | 2014-04-01 | Sandisk Technologies Inc. | Method for improving accuracy of a time estimate used in digital rights management (DRM) license validation |

| US9021202B2 (en) | 2007-12-27 | 2015-04-28 | Intel Corporation | Delivering secured media using a portable memory device |

| JP2013037715A (ja) * | 2007-12-27 | 2013-02-21 | Intel Corp | ポータブルメモリデバイスを使用して保護されたメディアを配信する方法 |

| JP2010154140A (ja) * | 2008-12-25 | 2010-07-08 | Dainippon Printing Co Ltd | コンテンツ閲覧制御システム |

| US8448009B2 (en) | 2009-08-17 | 2013-05-21 | Sandisk Il Ltd. | Method and memory device for generating a time estimate |

| US8751855B2 (en) | 2009-08-17 | 2014-06-10 | Sandisk Il Ltd. | Method and memory device for generating a time estimate |

| JP2012221257A (ja) * | 2011-04-08 | 2012-11-12 | Toshiba Corp | 記憶装置、保護方法及び電子機器 |

| JP2017534971A (ja) * | 2014-09-28 | 2017-11-24 | アリババ・グループ・ホールディング・リミテッドAlibaba Group Holding Limited | データ同期の方法及び装置 |

| US10367789B2 (en) | 2014-09-28 | 2019-07-30 | Alibaba Group Holding Limited | Data synchronization method and apparatus |

Also Published As

| Publication number | Publication date |

|---|---|

| CN1540657B (zh) | 2010-11-24 |

| US20040215909A1 (en) | 2004-10-28 |

| TW200504609A (en) | 2005-02-01 |

| KR20040092450A (ko) | 2004-11-03 |

| US20080091900A1 (en) | 2008-04-17 |

| CN1540657A (zh) | 2004-10-27 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP2004326278A (ja) | 不揮発性記憶装置及びデータ処理装置 | |

| JP4857123B2 (ja) | 不正機器検出装置、不正機器検出システム、不正機器検出方法、プログラム、記録媒体及び機器情報更新方法 | |

| JP4294083B2 (ja) | 電子機器、コンテンツ再生制御方法、プログラム、記憶媒体、集積回路 | |

| JP4622082B2 (ja) | データ再生装置、データ記録装置、およびデータ再生方法、データ記録方法、リスト更新方法、並びにプログラム提供媒体 | |

| JP3389186B2 (ja) | 半導体メモリカード及び読み出し装置 | |

| US20030074569A1 (en) | Data backup method and storage medium for use with content reproduction apparatus | |

| US20050154880A1 (en) | Revocation information updating method, revocation information updating apparatus and storage medium | |

| JP3764852B2 (ja) | データ再生システム、そのシステムに用いられるデータ読取り装置およびその方法 | |

| KR101954215B1 (ko) | 비휘발성 저장 장치의 이용 방법 및 장치 | |

| JP2000311114A (ja) | コンピュータシステムおよびコンテンツ保護方法 | |

| JP2011091800A (ja) | メモリ装置による鍵配布 | |

| JP2004522245A (ja) | メディアに保管されたコンテンツの無許可コピーの再生を防ぐ、読取専用メディアのバリデーション・エリアを使用することによるキーイング・マテリアルの検証 | |

| JP4177517B2 (ja) | コンテンツ処理システムおよびコンテンツ保護方法 | |

| TWI296375B (en) | Apparatus and method for preventing unauthorized copying | |

| US7107461B2 (en) | Methods and apparatus for customizing a rewritable storage medium | |

| JP4592804B2 (ja) | 鍵管理装置および鍵管理システム | |

| US6732275B1 (en) | Securing encrypted files in a PC and PC peripheral environment | |

| US20100313034A1 (en) | Information processing apparatus, data recording system, information processing method, and program | |

| JP4944355B2 (ja) | デジタル作品を記録する記録担体、方法及び装置 | |

| JP2004326277A (ja) | データ配信方法 | |

| JP2000163882A (ja) | ディジタル著作物記録媒体並びに当該記録媒体にアクセスする記録装置、再生装置及び削除装置 | |

| KR100564646B1 (ko) | 암호화된 멀티미디어 파일을 저장하는 기억 장치 및 그파일의 재생 방법 | |

| JP5180362B1 (ja) | コンテンツ再生装置およびコンテンツ再生プログラム | |

| JP4674396B2 (ja) | データ再生装置、データ記録装置、およびデータ再生方法、データ記録方法、並びにプログラム提供媒体 | |

| JP4590333B2 (ja) | データ処理方法、データ処理装置およびプログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20050707 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20081202 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20090331 |